Cloud computing

Les outils de surveillance du cloud permettent dévaluer létat de linfrastructure basée sur le cloud. Ces outils assurent le suivi des performances, de la sécurité et de la disponibilité dapplications et de services cloud essentiels. Cet article vous présente les 30 meilleurs outils de surveillance

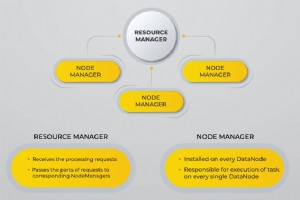

Lévolution des mégadonnées a créé de nouveaux défis qui ont nécessité de nouvelles solutions. Comme jamais auparavant dans lhistoire, les serveurs doivent traiter, trier et stocker de grandes quantités de données en temps réel. Ce défi a conduit à lémergence de nouvelles plates-formes, telles quApa

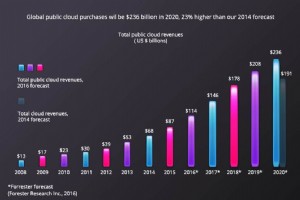

Beaucoup de choses ont changé depuis que les entreprises considèrent linfrastructure sur site comme la meilleure option pour leurs applications. De nos jours, la plupart des entreprises se tournent vers des possibilités hors site telles que le cloud et la colocation. Forrester Inc. rapporte que les

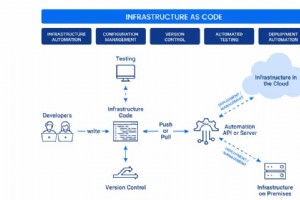

Linfrastructure en tant que code (IaC) permet aux développeurs de provisionner des environnements informatiques avec plusieurs lignes de code. Contrairement aux configurations dinfrastructure manuelles qui nécessitent des heures, voire des jours, le déploiement dun système IaC prend quelques minutes

Dans lespace technologique moderne daujourdhui, les entreprises choisissent de migrer du matériel sur site vers des solutions hébergées. Chaque entreprise souhaite une cohésion optimale entre la meilleure technologie disponible et une solution rentable. Lidentification des besoins dhébergement uniq

Pensez-vous que vos données dans le cloud sont sauvegardées et à labri des menaces ? Pas si vite. Avec un nombre record dattaques de cybersécurité en 2018, il est clair que toutes les données sont menacées. Tout le monde pense toujours Cela ne peut pas marriver. La réalité est quaucun réseau nest

Les hôpitaux, les cliniques et dautres organisations de santé ont connu une route cahoteuse vers ladoption du cloud au cours des dernières années. Les risques de sécurité implicites liés à lutilisation du cloud public ou à la collaboration avec un fournisseur de services tiers ont considérablement r

Dans cet article, vous apprendrez : Comprendre ce quest un centre dopérations de sécurité et savoir comment la détection et la réponse empêchent les violations de données. Six piliers des opérations de sécurité modernes que vous ne pouvez pas vous permettre dignorer. Les huit bonnes pratiques SO

Les centres de données modernes utilisent des serveurs physiques avec des hyperviseurs pour exécuter des machines virtuelles. De cette façon, la virtualisation a apporté une rentabilité et une évolutivité améliorée. Avec les solutions de réseau virtualisé, telles que le logiciel NSX de VMware, le co

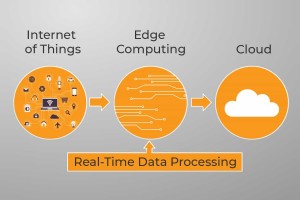

Le terme Edge computing fait référence à linformatique en tant que paradigme distribué. Il rapproche le stockage des données et la puissance de calcul de lappareil ou de la source de données là où ils sont le plus nécessaires. Les informations ne sont pas traitées sur le cloud filtrées via des centr

À mesure que la technologie progresse rapidement, de nombreuses options soffrent aux entreprises pour exécuter des applications et des logiciels sur le cloud. Plusieurs facteurs doivent être pris en compte pour décider si linfrastructure cloud est le bon choix. Nous passerons en revue les principaux

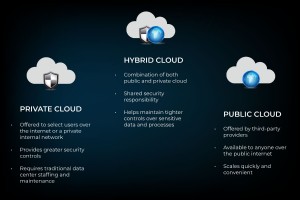

La technologie cloud a ouvert de nouvelles possibilités pour les clouds publics, privés et hybrides. De nombreuses organisations migrent vers le cloud hybride pour tirer le meilleur parti du cloud computing. Un cloud hybride offre la flexibilité et la liberté déquilibrer leurs besoins dinvestisseme

Après des années de stabilité de conception, nous examinerons comment les entreprises doivent sadapter à une infrastructure informatique en constante évolution. Les réseaux dentreprise (WAN) étaient autrefois si prévisibles. Les utilisateurs étaient assis à leur bureau :serveurs dans les centres de

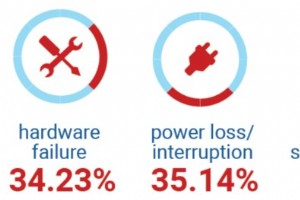

Les données de votre entreprise sont constamment menacées dattaques ou de pertes de données. Le code malveillant, les pirates, les catastrophes naturelles et même vos employés peuvent anéantir un serveur entier rempli de fichiers critiques sans que personne ne sen aperçoive jusquà ce quil soit trop

Au fur et à mesure que votre entreprise se développe, votre besoin de stockage de données professionnel sécurisé augmente également. Votre base de données numérique sagrandit chaque jour avec chaque e-mail que vous envoyez et recevez, chaque nouveau client que vous acquérez et chaque nouveau proje

Près de 30 % de lensemble dInternet fonctionne sur WordPress. Les problèmes de performances de WordPress sont bien connus. Le fait est que vous avez quelques secondes, voire des fractions de seconde, pour convaincre les utilisateurs de rester sur une page Web. Lorsque le temps de chargement dune

Choisir un fournisseur de services cloud est sans conteste plus compliqué que de choisir le premier résultat dune recherche Google. Chaque entreprise a des exigences, des personnalisations et des responsabilités financières différentes. Il est essentiel que le service parfait réponde et dépasse les

Votre entreprise est quotidiennement confrontée à de nouvelles menaces de cybersécurité. Découvrez comment Security as a Service (SECaaS) protège efficacement votre entreprise. Le paysage des menaces pour la cybersécurité se développe rapidement. Les professionnels de la technologie repoussent les

La surveillance du cloud est une suite doutils et de processus qui examine et surveille les ressources de cloud computing pour un flux de travail optimal. Les techniques de surveillance et de gestion manuelles ou automatisées garantissent la disponibilité et les performances des sites Web, des serv

Lors de ladoption de la technologie cloud, la sécurité est lun des problèmes les plus critiques. De nombreuses organisations craignent encore que leurs données ne soient pas sécurisées dans lenvironnement cloud. Les entreprises souhaitent appliquer le même niveau de sécurité à leurs systèmes cloud

Cloud computing