Qu'est-ce qu'un centre des opérations de sécurité (SOC) ? Meilleures pratiques, avantages et cadre

Dans cet article, vous apprendrez :

- Comprendre ce qu'est un centre d'opérations de sécurité et savoir comment la détection et la réponse empêchent les violations de données.

- Six piliers des opérations de sécurité modernes que vous ne pouvez pas vous permettre d'ignorer.

- Les huit bonnes pratiques SOC avant-gardistes pour garder un œil sur l'avenir de la cybersécurité. Incluant une vue d'ensemble et une comparaison des modèles de cadre actuels.

- D découvrez pourquoi votre organisation doit mettre en œuvre un programme de sécurité basé sur des informations avancées sur les menaces.

- En interne ou sous-traité à un fournisseur de sécurité géré ? Nous vous aidons à décider.

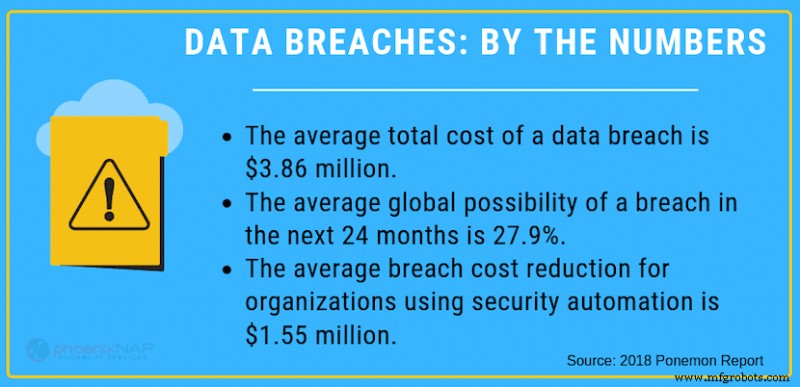

Le coût total moyen d'une violation de données en 2018 était de 3,86 millions de dollars. Alors que les entreprises dépendent de plus en plus de la technologie, la cybersécurité devient une préoccupation de plus en plus critique.

La sécurité du cloud peut être un défi, en particulier pour les petites et moyennes entreprises qui ne disposent pas d'une équipe de sécurité dédiée au sein de leur personnel. La bonne nouvelle est qu'il existe une option viable pour les entreprises à la recherche d'un meilleur moyen de gérer les risques de sécurité :les centres d'opérations de sécurité (SOC).

Dans cet article, nous allons examiner de plus près ce que sont les SOC, les avantages qu'ils offrent. Nous verrons également comment les entreprises de toutes tailles peuvent tirer parti des SOC pour la protection des données.

Qu'est-ce qu'un centre des opérations de sécurité ?

Un centre d'opérations de sécurité est une équipe de professionnels de la cybersécurité dédiée à la prévention des violations de données et d'autres menaces de cybersécurité. L'objectif d'un SOC est de surveiller, détecter, enquêter et répondre à tous les types de cybermenaces 24 heures sur 24.

Les membres de l'équipe utilisent un large éventail de solutions et de processus technologiques. Il s'agit notamment des systèmes de gestion des informations et des événements de sécurité (SIEM), des pare-feu, de la détection des violations, de la détection des intrusions et des sondes. Les SOC disposent de nombreux outils pour effectuer en continu des analyses de vulnérabilité d'un réseau à la recherche de menaces et de faiblesses, et pour traiter ces menaces et ces lacunes avant qu'elles ne se transforment en un problème grave.

Il peut être utile de considérer un SOC comme un service informatique qui se concentre uniquement sur la sécurité, par opposition à la maintenance du réseau et à d'autres tâches informatiques.

6 piliers des opérations SOC modernes

Les entreprises peuvent choisir de créer un centre d'opérations de sécurité en interne ou de le sous-traiter à un MSSP ou à des fournisseurs de services de sécurité gérés qui proposent des services SOC. Pour les petites et moyennes entreprises qui manquent de ressources pour développer leur propre équipe de détection et d'intervention, l'externalisation auprès d'un fournisseur de services SOC est souvent l'option la plus rentable.

Grâce aux six piliers des opérations de sécurité, vous pouvez développer une approche globale de la cybersécurité.

- Établir la connaissance des actifsLe premier objectif est la découverte des actifs. Les outils, les technologies, le matériel et les logiciels qui composent ces actifs peuvent différer d'une entreprise à l'autre, et il est essentiel que l'équipe développe une connaissance approfondie des actifs dont elle dispose pour identifier et prévenir les problèmes de sécurité.

- Surveillance préventive de la sécuritéEn matière de cybersécurité, la prévention sera toujours plus efficace que la réaction. Plutôt que de répondre aux menaces au fur et à mesure qu'elles surviennent, un SOC travaillera pour surveiller un réseau 24 heures sur 24. Ce faisant, ils peuvent détecter les activités malveillantes et les empêcher avant qu'elles ne causent de graves dommages.

- Conserver des enregistrements de l'activité et des communicationsEn cas d'incident de sécurité, les analystes soc doivent être en mesure de retracer l'activité et les communications sur un réseau pour découvrir ce qui n'a pas fonctionné. Pour ce faire, l'équipe est chargée de la gestion détaillée des journaux de toutes les activités et communications qui ont lieu sur un réseau.

- Classement des alertes de sécuritéLorsque des incidents de sécurité se produisent, l'équipe de réponse aux incidents s'emploie à en trier la gravité. Cela permet à un SOC de se concentrer en priorité sur la prévention et la réponse aux alertes de sécurité qui sont particulièrement graves ou dangereuses pour l'entreprise.

- Modification des défensesUne cybersécurité efficace est un processus d'amélioration continue. Pour suivre le paysage en constante évolution des cybermenaces, un centre d'opérations de sécurité s'efforce d'adapter et de modifier en permanence les défenses d'un réseau en fonction des besoins.

- Maintenir la conformitéEn 2019, il y a plus de réglementations de conformité et de mesures de protection obligatoires concernant la cybersécurité que jamais auparavant. Outre la gestion des menaces, un centre des opérations de sécurité doit également protéger l'entreprise contre les problèmes juridiques. Cela se fait en veillant à ce qu'ils soient toujours conformes aux dernières réglementations de sécurité.

Bonnes pratiques du centre des opérations de sécurité

Lorsque vous construisez un SOC pour votre organisation, il est essentiel de garder un œil sur ce que l'avenir de la cybersécurité nous réserve. Cela vous permet de développer des pratiques qui assureront l'avenir.

Les meilleures pratiques SOC incluent :

Élargir la portée de la sécurité de l'information

Le cloud computing a donné naissance à un large éventail de nouveaux processus basés sur le cloud. Il a également considérablement étendu l'infrastructure virtuelle de la plupart des organisations. Dans le même temps, d'autres avancées technologiques telles que l'Internet des objets sont devenues plus répandues. Cela signifie que les organisations sont plus connectées au cloud que jamais. Cependant, cela signifie également qu'ils sont plus exposés aux menaces que jamais auparavant. Au fur et à mesure que vous construisez un SOC, il est crucial d'élargir la portée de la cybersécurité pour sécuriser en permanence les nouveaux processus et technologies au fur et à mesure de leur utilisation.

Étendre la consommation de données

En matière de cybersécurité, la collecte de données peut souvent s'avérer extrêmement précieuse. La collecte de données sur les incidents de sécurité permet à un centre d'opérations de sécurité de placer ces incidents dans le contexte approprié. Cela leur permet également de mieux identifier la source du problème. À l'avenir, il sera essentiel pour les SOC de se concentrer davantage sur la collecte de plus de données et de les organiser de manière significative.

Amélioration de l'analyse des données

La collecte de plus de données n'a de valeur que si vous pouvez les analyser en profondeur et en tirer des conclusions. Par conséquent, une meilleure pratique SOC essentielle à mettre en œuvre est une analyse plus approfondie et plus complète des données dont vous disposez. Se concentrer sur une meilleure analyse de la sécurité des données permettra à votre équipe SOC de prendre des décisions plus éclairées concernant la sécurité de votre réseau.

Profitez de l'automatisation de la sécurité

La cybersécurité est de plus en plus automatisée. L'adoption des meilleures pratiques DevSecOps pour effectuer des tâches de sécurité plus fastidieuses et chronophages permet à votre équipe de consacrer tout son temps et son énergie à d'autres tâches plus critiques. Alors que l'automatisation de la cybersécurité continue de progresser, les entreprises doivent se concentrer sur la création de SOC conçus pour tirer parti des avantages offerts par l'automatisation.

Rôles et responsabilités du centre des opérations de sécurité

Un centre des opérations de sécurité est composé d'un certain nombre de membres individuels de l'équipe. Chaque membre de l'équipe a des tâches uniques. Les membres spécifiques de l'équipe qui composent l'équipe de réponse aux incidents peuvent varier. Les postes courants - ainsi que leurs rôles et responsabilités - que vous trouverez dans une équipe de sécurité incluent :

- Gestionnaire SOC Le manager est le chef de l'équipe. Ils sont chargés de gérer l'équipe, d'établir les budgets et les agendas, et de rendre compte aux cadres supérieurs de l'organisation.

- Analyste de la sécurité Un analyste de sécurité est chargé d'organiser et d'interpréter les données de sécurité du rapport ou de l'audit SOC. En outre, la gestion des risques en temps réel, l'évaluation des vulnérabilités et les renseignements sur la sécurité fournissent des informations sur l'état de préparation de l'organisation.

- Enquêteur médico-légal En cas d'incident, l'enquêteur médico-légal est chargé d'analyser l'incident afin de collecter des données, des preuves et des analyses de comportement.

- Intervenant en cas d'incident Les intervenants en cas d'incident sont les premiers à être avertis lorsque des alertes de sécurité se produisent. Ils sont ensuite chargés d'effectuer une évaluation initiale et une évaluation de la menace de l'alerte.

- Auditeur de conformité L'auditeur de conformité est chargé de s'assurer que tous les processus exécutés par l'équipe le sont d'une manière conforme aux normes réglementaires.

Modèles organisationnels SOC

Tous les SOC ne sont pas structurés selon le même modèle organisationnel. Processus et procédures du centre des opérations de sécurité varient en fonction de nombreux facteurs, y compris vos besoins de sécurité uniques.

Les modèles organisationnels des centres d'opérations de sécurité incluent :

- SOC interne

Un SOC interne est une équipe interne composée de professionnels de la sécurité et de l'informatique qui travaillent au sein de l'organisation. Les membres de l'équipe interne peuvent être répartis dans d'autres départements. Ils peuvent également constituer leur propre service dédié à la sécurité. - SOC virtuel interne

Un SOC virtuel interne est composé de professionnels de la sécurité à temps partiel qui travaillent à distance. Les membres de l'équipe sont principalement chargés de réagir aux menaces de sécurité lorsqu'ils reçoivent une alerte. - SOC cogéré

Un SOC cogéré est une équipe de professionnels de la sécurité qui travaillent aux côtés d'un fournisseur de services de cybersécurité tiers. Ce modèle d'organisation associe essentiellement une équipe interne semi-dédiée à un fournisseur de services SOC tiers pour une approche cogérée de la cybersécurité. - Commande SOC

Les SOC de commandement sont chargés de superviser et de coordonner les autres SOC au sein de l'organisation. On ne les trouve généralement que dans les organisations suffisamment grandes pour avoir plusieurs SOC internes. - Fusion SOC

Un SOC de fusion est conçu pour superviser les efforts de la plus grande équipe informatique de l'organisation. Leur objectif est de guider et d'assister l'équipe informatique sur les questions de sécurité. - SOC virtuel externalisé

Un SOC virtuel externalisé est composé de membres de l'équipe qui travaillent à distance. Plutôt que de travailler directement pour l'organisation, un SOC virtuel externalisé est un service tiers. Les SOC virtuels externalisés fournissent des services de sécurité aux organisations qui ne disposent pas d'une équipe interne de centre d'opérations de sécurité.

Profitez des avantages offerts par un SOC

Face à des menaces de sécurité en constante évolution, la sécurité offerte par un centre d'opérations de sécurité est l'une des avenues les plus avantageuses dont disposent les organisations. Avoir une équipe de professionnels de la sécurité de l'information dédiés surveillant votre réseau, détectant les menaces de sécurité et renforçant vos défenses peut contribuer grandement à la sécurité de vos données sensibles.

Si vous souhaitez en savoir plus sur les avantages offerts par une équipe de centre d'opérations de sécurité et les options disponibles pour votre organisation, nous vous invitons à nous contacter dès aujourd'hui.

Pour votre prochaine lecture, nous vous suggérons de découvrir ce qu'est SecOps.

Cloud computing

- Meilleures pratiques pour la surveillance synthétique

- Meilleures pratiques commerciales natives du cloud

- Sécurité Azure :Bonnes pratiques à connaître

- Meilleures pratiques de sécurité pour le Fog Computing

- COVID-19 a réécrit les meilleures pratiques pour la chaîne d'approvisionnement

- Qu'est-ce qu'un bon de travail ? Fondamentaux et bonnes pratiques

- Qu'est-ce que la sécurité IoT ?

- 50 meilleures pratiques en gestion des actifs informatiques

- Qu'est-ce que l'identification des actifs ? Méthodes d'identification des actifs, meilleures pratiques, etc.