Meilleures pratiques de sécurité pour le Fog Computing

Depuis plusieurs années maintenant, Cisco préconise le Fog Computing comme élément essentiel d'une architecture IoT évolutive, fiable et rentable. En développant des solutions Industrial IoT basées sur Cisco IOx, les données provenant de « choses » peuvent être localement filtrées, analysées et manipulées sur des routeurs et commutateurs IIoT déployés à la périphérie des infrastructures OT. Le traitement des données à la périphérie nécessite le développement de meilleures pratiques en matière de sécurité et de confidentialité dans un environnement Fog Computing. Il ne s'agit pas seulement de protéger les données transportées via les appareils Cisco IOx, mais également de sécuriser les données et les applications Fog Computing s'exécutant potentiellement sur des centaines à des milliers d'appareils IIoT.

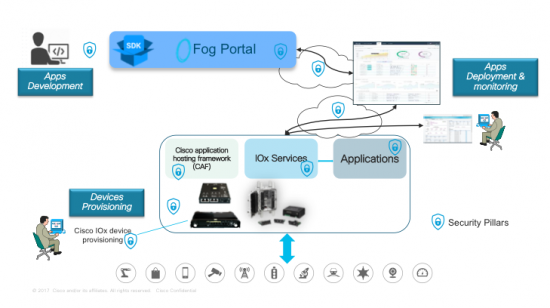

La sécurité n'a jamais été une caractéristique, un mécanisme ou un protocole unique. C'est un schéma multicouche qui nécessite, comme pour la construction d'une maison, des fondations solides. La combinaison des meilleures pratiques de sécurité pour les services réseau Cisco IOS et l'informatique IOx à chaque phase du déploiement de Fog Computing (comme illustré sur la Figure 1), établit le terrain.

Poser cette base sur les 4 piliers de sécurité suivants peut aider les responsables informatiques et opérationnels à garantir l'intégrité des données.

Piliers de sécurité Cisco IOx

Contrôle d'accès

Contrôle d'accès

Le déploiement et la gestion d'applications dans un environnement Fog Computing peuvent imposer une authentification utilisateur basée sur les rouleaux, permettant au gestionnaire de réseau et au gestionnaire d'applications d'effectuer séparément leurs tâches.

- L'authentification du gestionnaire d'applications effectuant des tâches de gestion des applications IOx via Fog Director ou IOx Local Manager (c'est-à-dire l'installation/la mise à niveau, le démarrage/l'arrêt, la validation et la surveillance des applications) peut être validée via un serveur Enterprise Radius, limitant ainsi l'accès à la connexion pour empêcher les utilisateurs non autorisés utilisateurs.

- Le gestionnaire de réseau IOS privilégié peut effectuer des opérations de performances réseau telles que l'approvisionnement de l'appareil (c'est-à-dire la configuration et le dépannage de l'interface du réseau IOx, le démarrage/l'arrêt du système d'exploitation invité et l'accès de connexion) avec le bon à distance ou sur site, simplement en fonction de leur " rôle" plutôt que la connexion ou l'emplacement.

Intégrité

Intégrité

Alors que l'intégrité matérielle et logicielle des périphériques IOT industriels Cisco a été abordée dans [renforcement], un environnement Fog Computing nécessite des capacités supplémentaires pour garantir la robustesse de la sécurité de la plate-forme IOx, telles que :

- Le logiciel Guest-OS signé numériquement, fourni avec Cisco IOS ou des images de module de calcul, et exploitant les capacités du Trust Anchor Module (TAM) du chipset Cisco ACT2, contribue à garantir l'intégrité du système d'exploitation.

- Isolation des applications déployées en tant que Docker, en tirant parti de la chaîne d'outils Docker lors de la création d'une application de conteneur IOx, d'une plate-forme en tant que service (PaaS), d'un conteneur Linux ou d'une machine virtuelle (module de calcul CGR 1000 uniquement), protège les ressources et les applications.

- La validation de la signature de l'application vérifie l'identité de la source lors du déploiement des applications. Il peut tirer parti d'une ancre de confiance basée sur la clé privée RSA (format PEM) pour signer le package et le certificat client x509 (format PEM) inclus dans le package d'une application signée. L'installation obligatoire d'applications signées est gérée via tous les outils IOx (IOxclient, IOx Local Manager et Fog Director) pour éviter le code incontrôlé.

- Accès délégué sécurisé via l'API OAuth, authentifie l'accès à l'API au nom d'un utilisateur, sans qu'une application accède au nom d'utilisateur ou au mot de passe.

- Le mécanisme de module d'authentification enfichable (PAM) permet aux développeurs de bénéficier de plusieurs schémas d'authentification de bas niveau via une interface de programmation d'application (API) de haut niveau.

Confidentialité et confidentialité des données

Confidentialité et confidentialité des données

Les nœuds de brouillard peuvent exécuter des applications qui nécessitent le stockage local des données sur un lecteur flash intégré ou mSATA SSD sur le nouveau IR829M. La version récente d'IOx a ajouté des fonctionnalités de services de stockage sécurisé [SSS] qui stockent en toute sécurité les certificats, les clés et les données utilisateur dans un appareil. Les utilisateurs et les applications peuvent accéder aux services SSS exécutés sur l'hôte via des API basées sur REST, grâce auxquelles une application peut procéder au cryptage des données. De plus, le développement d'applications peut bénéficier de services Linux bien connus (Cgroups, SMACK, SELinux, capacités d'espace de noms…) pour une protection supplémentaire.

Non seulement la protection des données est indispensable, mais les commandes de contrôle IOx - c'est-à-dire démarrer/arrêter, installer/désinstaller des applications - appellent à la confidentialité, qui est réalisée via SSL/TLS. Cela garantit la protection du trafic entre les appareils Fog et les services de gestion, y compris le transfert de fichiers réseau de tous les fichiers poussés vers les appareils IOx. De plus, il est recommandé de protéger et/ou d'isoler le trafic de données via les meilleures pratiques exploitant les configurations de services réseau Cisco IOS (par exemple IPsec VPN, VRF, VLAN…)

Détection et atténuation des menaces

L'analyse du trafic réseau distribué via les applications IOx est une autre facette du Fog computing. Par exemple, des partenaires tels que [Sentryo] exploitent des fonctionnalités telles que la mise en miroir des ports sur la série IE 4000 ou l'exportation du trafic IP sur la série IR800 pour proposer des agents logiciels d'analyse du trafic, analysant les flux de trafic reçus et transmis via les périphériques Cisco IOx.

Les responsables des opérations doivent détecter les anomalies potentielles dans les comportements des applications et enregistrer les mesures pour une analyse plus approfondie et une planification de la capacité. Les outils ou API Cisco IOx Local Manager et Fog Director permettent le profilage des applications IOx pour suivre les ressources informatiques consommées. Il est complété par l'automatisation de l'approvisionnement et de la gestion des appareils Cisco IOx, comme l'offrent les développements les plus récents réalisés sur DNA-C, IoT FND ou GMM de Kinetic, permettant d'évoluer tout en maintenant les politiques de sécurité sur les appareils IOx.

Faites-nous part des autres défis de sécurité auxquels votre organisation est confrontée et venez nous rendre visite au Cisco Live Orlando World of Solutions et IOx Devnet Zone à partir du 10 juin th – 14 ème , 2018 pour discuter de tous les problèmes de sécurité !

Technologie de l'Internet des objets

- Meilleures pratiques pour la surveillance synthétique

- Sécurité Azure :Bonnes pratiques à connaître

- Brouillard contre Cloud pour l'IoT

- Meilleures pratiques pour le débogage des applications IoT basées sur Zephyr

- Meilleures pratiques de fabrication de machines pour la collaboration à l'aide d'une plate-forme IIoT

- 12 meilleures applications de l'informatique quantique | Édition 2021

- Meilleures applications pour les systèmes à air comprimé

- Meilleures pratiques de marketing de fabrication pour 2019

- Meilleurs métaux pour les applications haute pression