Technologie industrielle

Les chercheurs ont conçu des nanostructures magnétiques avec une cape dinvisibilité. Une vitesse élevée de minuscules structures de bits magnétiques peut être obtenue en ajustant soigneusement la force de la cape invisible. Pour le stockage de données à semi-conducteurs et les applications logiq

Un nouveau modèle dapprentissage en profondeur analyse les tissus mammaires dans les mammographies et estime avec précision les cotes de densité. Ces évaluations sont un facteur de risque indépendant de cancer du sein. Le modèle prend moins dune seconde pour traiter une mammographie et il peut êtr

Pour la première fois, des chercheurs développent une technique pour capturer des images 3D de fissures microscopiques dans des alliages à base de nickel causées par lexposition à lhydrogène ou à leau. Cela aidera lingénieur à développer des microstructures avec une durée de vie des matériaux prolo

Les chercheurs veulent creuser des trous dans les nuages pour transmettre des informations à des débits élevés. Pour ce faire, ils utiliseront des filaments laser ultracourts de haute intensité. La technologie ne laisse aucun impact négatif sur latmosphère. Les informations à longue portée d

Un nouveau modèle examine comment les graines infectieuses se diffusent à travers la structure inégale du cerveau. Les chercheurs ont utilisé lIRM dun cerveau adulte pour créer des simulations haute résolution en 2D et en 3D. Ces simulations recréent le schéma des dommages observés dans de nombreus

Le nombre de menaces de sécurité augmente de jour en jour, ce qui rend les réseaux filaires/sans fil haut débit peu sûrs et peu fiables. Selon létude menée à lUniversité du Maryland, les pirates attaquent les appareils connectés à Internet toutes les 39 secondes en moyenne, affectant un tiers des A

Dans le monde de lentreprise daujourdhui, la sécurité est devenue le problème le plus courant. Chaque jour, nous apprenons comment des attaquants ont piraté des systèmes informatiques et volé toutes les informations cruciales. En 2019, 1 473 violations de données ont été signalées aux États-Unis, a

Le cloud computing est la fourniture de divers services via Internet. Ces services incluent les serveurs, la mise en réseau, les bases de données, le stockage, les logiciels, lanalyse et lintelligence. En dautres termes, le cloud computing transforme les infrastructures informatiques en utilitaire.

La technologie ne se limite pas aux gadgets et aux gadgets. Il a une définition très large et profonde. Le terme « technologie » vient du mot grec « teckne » (qui se rapporte à lart ou à lartisanat) et « logia » (qui se rapporte à létude). La combinaison de ces deux mots, teknologia , signifie un t

Dans le domaine des technologies de linformation, la conception de systèmes implique le processus de détermination de larchitecture, des interfaces, des modules et des données pour quun système réponde à certaines exigences. Il sagit dun processus crucial pour améliorer lefficacité du développement

Un centre de données est une installation physique que les entreprises privées et les gouvernements utilisent pour stocker et partager des applications et des données. La plupart des entreprises dépendent de la fiabilité et de la sécurité du centre de données pour exécuter leurs opérations informati

Les NEMS (abréviation de NanoElectroMechanical System) sont des dispositifs qui intègrent des fonctionnalités électriques et mécaniques à léchelle nanométrique, cest-à-dire à 100 nanomètres ou moins. Il sagit du niveau avancé de miniaturisation après MEMS (MicroElectroMechanical System) qui traite

La science des données est un domaine multidisciplinaire qui utilise des techniques scientifiques et des algorithmes de calcul pour collecter des informations et des connaissances précieuses à partir de données structurées et non structurées. Cela implique les mathématiques, les statistiques, la mo

Un virus informatique est un programme malveillant qui est écrit intentionnellement pour accéder à un ordinateur sans lautorisation de son propriétaire. Ces types de programmes sont principalement écrits pour voler ou détruire des données informatiques. La plupart des systèmes attrapent des virus e

Les entreprises de logiciels en tant que service (SaaS) se développent à un rythme phénoménal ces jours-ci, grâce aux progrès des technologies de cloud computing. Ils hébergent les applications de la manière la plus efficace et les mettent à la disposition des clients via Internet. Le SaaS B2B fait

Un logiciel malveillant (également connu sous le nom de programme malveillant) est tout élément de programme écrit dans lintention de nuire aux appareils et aux données. Il est créé avec un objectif en tête. Alors que lobjectif est limité à limagination de son créateur, la plupart des programmes mal

La finance quantique est une branche de léconophysique, un domaine de recherche interdisciplinaire hétérodoxe qui consiste à appliquer des théories et des techniques pour résoudre des problèmes économiques complexes. La mise en œuvre de la technologie quantique aux problèmes financiers - en particu

Dans cet article, nous examinerons les différents modes de charge des VE spécifiés par la Commission électrotechnique internationale (CEI). Des normes internationales sont en cours délaboration pour répondre aux besoins du marché des véhicules électriques. Ladoption mondiale des VE dépend de normes

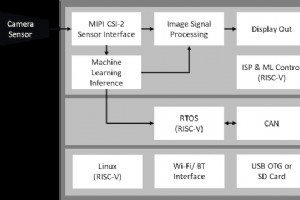

Cet article traite des environnements dexécution de confiance - déjà utilisés dans une variété dappareils connectés - en montrant comment lutilisation de TEE et dun SoC FPGA peut fonctionner dans un véhicule. IA de la cabine. La première partie de cet article, Trusted Execution Environments (TEEs)

Cet article examine les technologies de semi-conducteurs qui alimentent les chargeurs de véhicules électriques, notamment les commutateurs à semi-conducteurs haute tension, les convertisseurs de puissance et les étages de puissance complexes à plusieurs niveaux. À mesure que le nombre de véhicules

Technologie industrielle

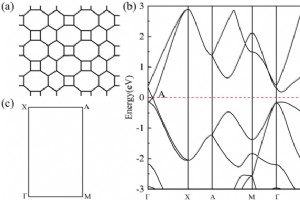

Graphène HOT et nanotubes de graphène HOT :nouveaux semi-métaux et semi-conducteurs de faible dimension

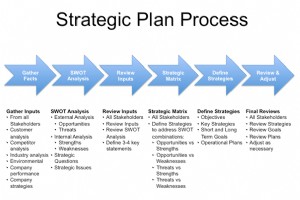

La nouvelle norme ISO 9001:2015 – La planification stratégique est la clé de la mise en œuvre

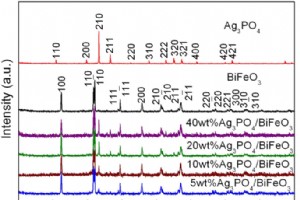

Synthèse facile et amélioration de l'activité photocatalytique en lumière visible de nouveaux composites à hétérojonction p-Ag3PO4/n-BiFeO3 pour la dégradation des colorants

Stratégies d'approvisionnement industriel que les fabricants devraient connaître