Déballage de l'IoT, une série :le défi de l'évolutivité et ce que vous pouvez y faire

L'Internet des objets (IoT) présente un certain nombre de défis pour les ingénieurs réseau. Dans mon article précédent, j'ai expliqué comment Cisco aide de loin à relever le plus grand défi de l'IoT :la sécurité. Dans cet article, nous aborderons le prochain défi :l'évolutivité.

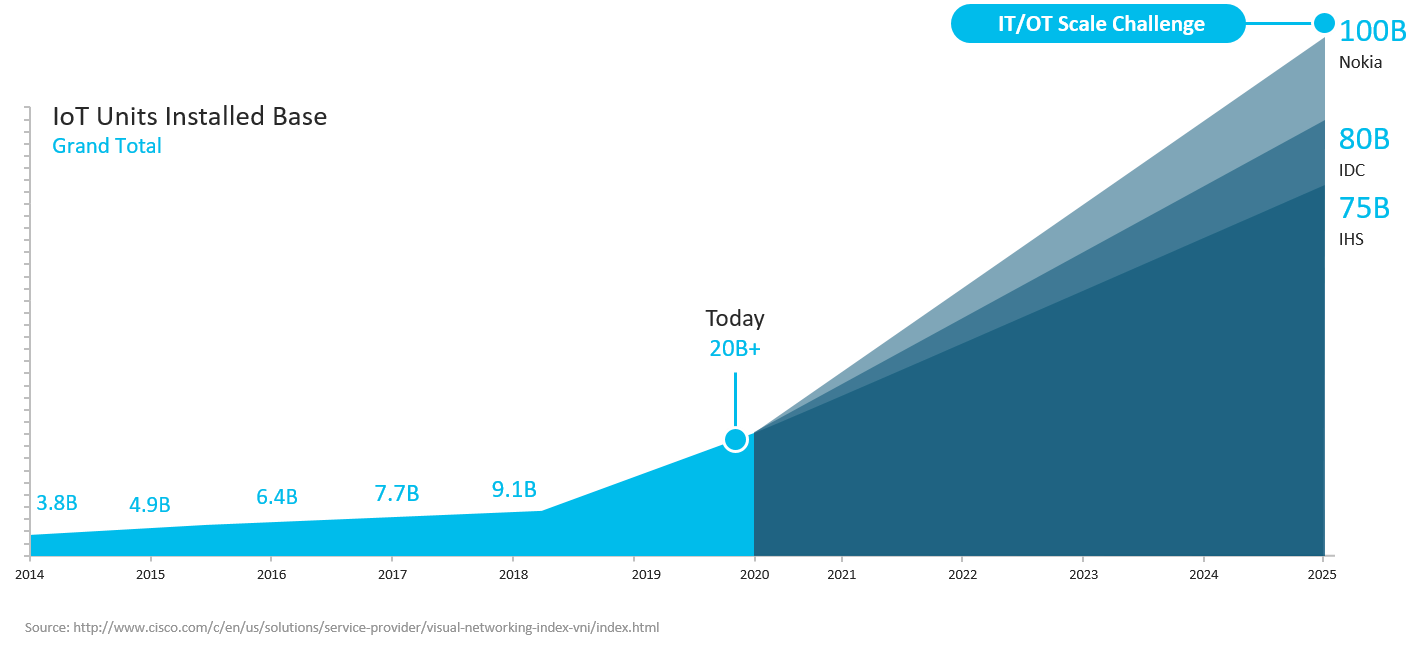

Comme le montre la figure ci-dessous, des dizaines de milliards d'appareils seront mis en ligne au cours des prochaines années, ce qui pose d'énormes problèmes d'évolutivité de l'IoT.

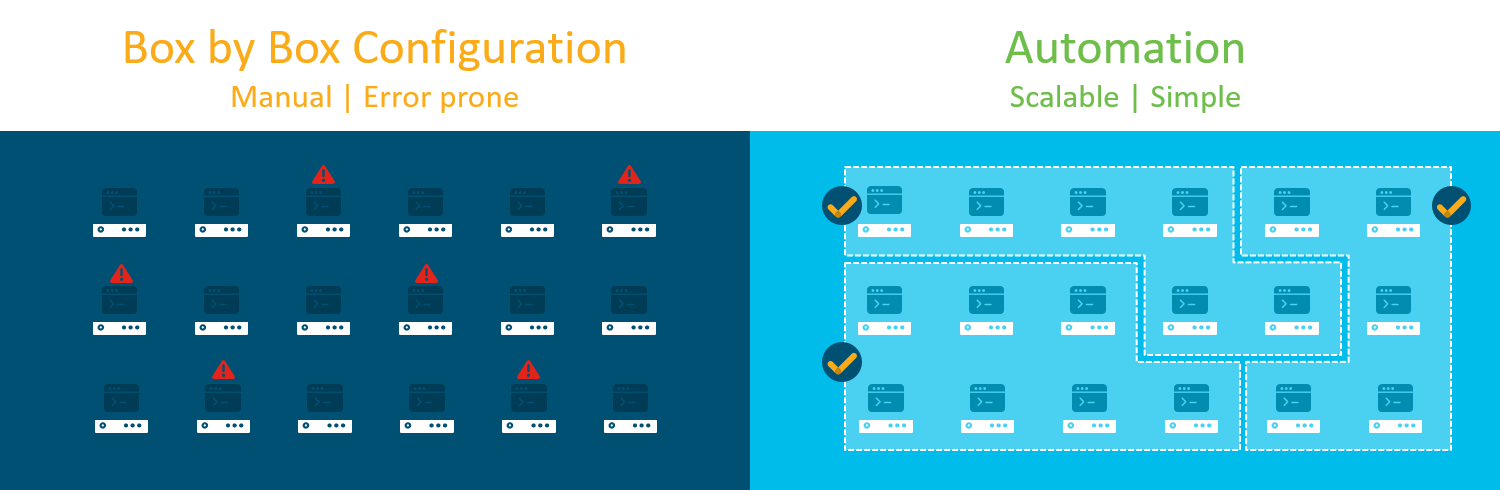

Comment les organisations peuvent-elles adapter les politiques de sécurité et de réseau pour gérer tous ces appareils ? Si nous devons configurer les appareils IoT de la même manière que nous avons configuré les appareils réseau au cours des deux dernières décennies, nous ne serons pas en mesure de répondre aux exigences d'évolutivité imposées par l'IoT. La méthode "traditionnelle" - configuration manuelle, boîte par boîte - est lente et sujette aux erreurs.

La réponse? Automatisation. Le déploiement de politiques à grande échelle à l'aide de l'automatisation accélère le provisionnement et facilite grandement la gestion des logiciels. Ceci peut être réalisé avec un accès défini par logiciel.

Sous le capot :mise à l'échelle de l'IoT dans Cisco DNA Center

Permettez-moi d'expliquer. Supposons que vous souhaitiez appliquer une stratégie de réseau à vos appareils IoT. Tous les appareils IoT doivent être sur leur propre VLAN, séparé du reste des appareils sur le réseau. L'objectif étant d'empêcher un attaquant d'utiliser un appareil IoT comme point d'accès au reste du réseau de l'entreprise.

Avec Cisco DNA Center, l'ajout d'un nouveau réseau virtuel est aussi simple que de nommer le réseau et de sélectionner les groupes d'utilisateurs, de périphériques et/ou d'applications qui doivent s'y trouver. Ceux-ci sont représentés en tant que groupes évolutifs. L'opérateur de réseau sélectionne chacun des groupes qui appartiennent au nouveau réseau virtuel en faisant simplement glisser et en déposant les icônes appropriées de gauche à droite de l'écran et en cliquant sur Enregistrer. En quelques clics, les appareils IoT sont efficacement segmentés afin qu'ils ne puissent communiquer qu'avec les autres appareils comme spécifié dans le réseau virtuel. Il n'est pas nécessaire d'attribuer des VLAN et des étendues DHCP, des listes de contrôle d'accès de programme, etc. - en tant qu'opérateur réseau, vous n'avez pas besoin de parler le langage des politiques de mise en réseau et des listes de contrôle d'accès pour créer votre réseau presque instantanément.

La balise de groupe évolutif (SGT) est ce qui rend ce processus si facile. Un groupe évolutif est un objet de politique logique pour « regrouper » les utilisateurs et/ou les appareils. Le SGT identifie tout ce à quoi vous souhaitez appliquer une stratégie :points de terminaison, utilisateurs ou applications. Les SGT sont utilisés pour gérer les « stratégies basées sur le groupe » indépendantes de l'adresse IP. Cela signifie que les stratégies sont appliquées au groupe évolutif, au lieu des adresses IP individuelles. Dans le passé, les opérateurs de réseau appliquaient souvent des politiques aux adresses IP des appareils car elles sont omniprésentes, de bout en bout et cohérentes, mais cette approche devient compliquée. En appliquant des politiques principalement au SGT, en plus de la segmentation des réseaux virtuels, vous pouvez être évolutif, efficace et flexible dans les expressions de politique sur les réseaux d'accès définis par logiciel pour l'IoT.

Le processus ci-dessus est le même que celui utilisé pour gérer les appareils sur le réseau de l'entreprise. Cependant, les appareils IoT n'ont généralement pas toutes les capacités et ressources de calcul supérieures à celles, par exemple, des commutateurs d'un centre de données. Ils sont généralement plus légers et ont un facteur de forme plus petit, une consommation d'énergie plus faible et des capacités matérielles plus petites.

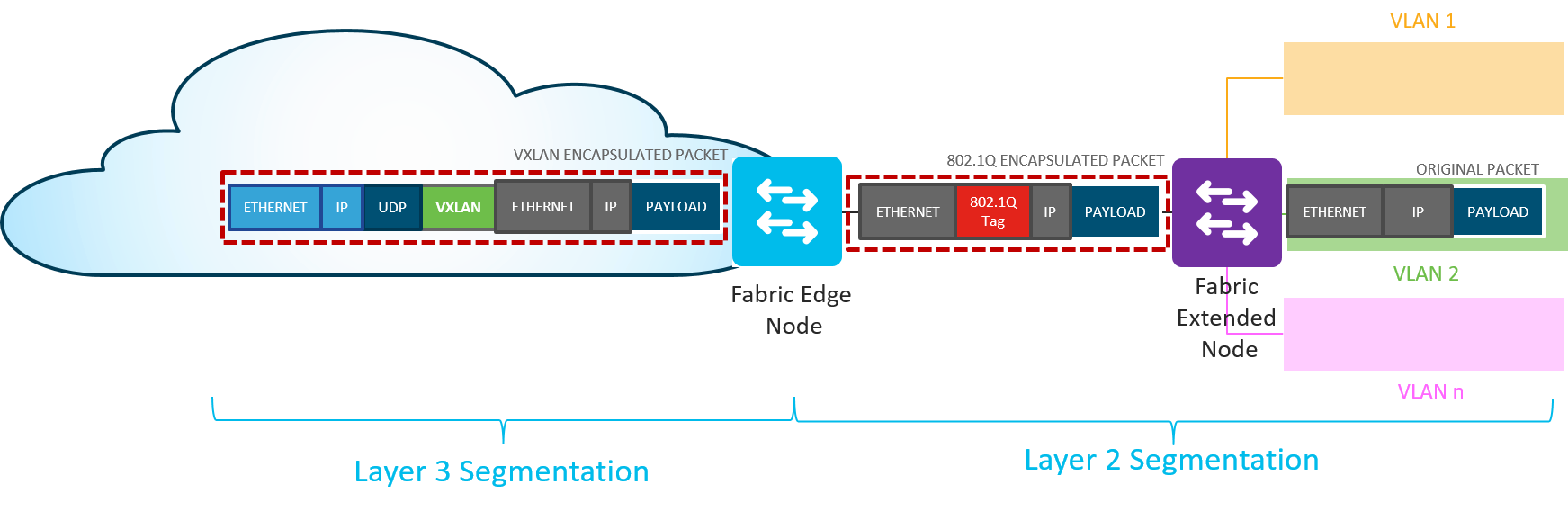

Pour jouer dans ce monde défini par logiciel, nous devons adapter et concilier ces deux contraintes :l'une consistant à assurer la segmentation et la politique, l'autre à permettre au matériel de rester aussi léger que possible. C'est là qu'interviennent les nœuds étendus d'accès défini par logiciel Cisco. Voici comment ils fonctionnent :

- Le nœud étendu se connecte à un seul nœud Edge à l'aide d'un port de jonction 802.1Q (un ou plusieurs VLAN) à l'aide d'une affectation statique

- Les ports de commutation sur le nœud étendu peuvent ensuite être affectés de manière statique à un pool d'adresses IP approprié dans Cisco DNA Center

- Le mappage SGT est réalisé par le mappage Pool to Group dans Cisco DNA Center sur le nœud Edge connecté

- L'application de la politique de trafic basée sur les listes de contrôle d'accès de groupe évolutif est effectuée au niveau du nœud Edge

La mise à l'échelle des réseaux d'entreprise était déjà assez difficile lorsque les opérateurs de réseau devaient configurer manuellement des boîtiers individuels. C'est carrément presque impossible avec l'IoT. Heureusement, Cisco a résolu ce défi dans les réseaux d'entreprise en utilisant l'accès défini par logiciel et l'automatisation. Et maintenant, ces mêmes solutions peuvent être appliquées à l'IoT. Avec Cisco comme partenaire, vous pouvez évoluer de manière efficace et efficiente en utilisant la même interface de gestion que celle que vous utilisez pour le réseau d'entreprise.

Vous voulez en savoir plus ? Consultez notre webinaire à la demande, Cisco IoT :Drive Transformation in the Public Safety, Oil and Gas, and Manufacturing Sectors. Et n'oubliez pas de consulter le blog Cisco IoT pour les autres principaux défis auxquels l'IoT d'entreprise est confronté, y compris la sécurité.

Technologie de l'Internet des objets

- Déballage de l'IoT, une série :le défi de la sécurité et ce que vous pouvez y faire

- Qu'en est-il du prix ? Et d'autres questions courantes sur IXON (FAQ)

- La mort du service de maintenance et ce que nous pouvons y faire

- Que pouvez-vous faire pour améliorer la maintenance et la fiabilité ?

- Ce que vous devez savoir sur l'IoT et la cybersécurité

- Qu'est-ce que le « Purgatoire pilote » et comment les meilleurs l'ont battu

- Les drones, l'analyse IoT et l'IA peuvent-ils résoudre l'énigme de Kudzu ?

- Ce que le piratage de SolarWinds nous dit sur l'IoT et la sécurité de la chaîne d'approvisionnement

- Ce que vous devez savoir sur le processus de surmoulage