Ce que tous les employés disposant d'un accès réseau doivent savoir sur la cybersécurité

Les cyberattaques peuvent se produire à tout moment, à n'importe quelle échelle et via n'importe quel appareil connecté au réseau. Plus une cyber-violation dure longtemps, plus elle entraîne une perte de données, de temps et d'argent.

Une seule cyberattaque suffit à dévaster une chaîne d'approvisionnement. De plus, l'efficacité des informations d'identification à chaque étape de la chaîne d'approvisionnement a un impact direct sur toutes les autres parties de l'entreprise.

Selon le Cyber Security Breaches Survey : 2020, 46 % des entreprises ont identifié des violations ou des attaques au cours de la dernière année. L'enquête indique que le type de cyberattaques le plus courant sont les attaques de phishing, c'est-à-dire les e-mails reçus par le personnel qui les dirigent vers des sites Web frauduleux.

« Ceci est suivi, dans une bien moindre mesure, par l'usurpation d'identité, puis les virus ou autres logiciels malveillants », indique l'enquête. "L'une des leçons constantes de cette série d'enquêtes a été l'importance de la vigilance du personnel, étant donné que la grande majorité des violations et des attaques identifiées sont celles qui proviendront de [ces types d'attaques]."

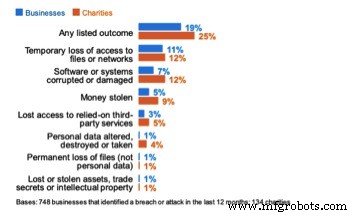

Pour les petites entreprises qui font partie d'une chaîne d'approvisionnement, le rapport montre clairement l'importance de posséder des connaissances en matière de cybersécurité par toutes les personnes ayant accès au réseau, chacune pouvant être considérée comme une cible viable pour les attaquants. L'impact de ces attaques est visible dans l'image ci-dessous, extraite du rapport.

L'hameçonnage implique une attaque d'ingénierie sociale dans laquelle un acteur menaçant se fait passer pour une entité de confiance. Le destinataire d'un e-mail, d'un téléphone ou d'un SMS est induit en erreur en fournissant des informations sensibles par une personne qu'il pense être une personne de confiance.

Cette méthode d'attaque est généralement accomplie en incitant la victime à cliquer sur un lien malveillant, ce qui permet à son tour l'installation de logiciels malveillants, de logiciels de rançon ou la révélation de données personnelles sensibles telles que des mots de passe et des détails de carte de crédit.

Certaines des campagnes d'hameçonnage récentes les plus sophistiquées ont été lancées par des personnes agissant en tant que représentants des Centers for Disease Control and Prevention (CDC) des États-Unis et de l'Organisation mondiale de la santé (OMS).

L'enquête sur les cyber-violations montre une augmentation de 70 % des attaques détectées par les personnes, et non par la technologie. Ce dernier peut détecter quand quelque chose ne va manifestement pas, mais il recherche des faits plutôt que des intentions. Des études montrent que la technologie bloque environ 999 e-mails de phishing et contenant des virus sur 1 000. Mais ceux qui réussissent sont souvent ceux qui ne semblent pas faux d'un point de vue technologique. L'invitation à se connecter sur un site frauduleux apparaît légitime. Ce n'est que lorsque le contexte du message et du site Web est lu par un humain qu'il peut être identifié comme une menace.

Le soutien technologique arrive, sous la forme d'intelligence artificielle et de campagnes de défense actives par les gouvernements. Pour l'instant, cependant, il nous incombe, en tant qu'utilisateurs, d'identifier la menace. C'est pourquoi l'éducation de tout le personnel est essentielle.

Chaque partenaire de la chaîne d'approvisionnement est dépendant de tous les autres, et c'est particulièrement le cas avec la cybersécurité. Vous ne voulez pas être celui qui attrape le premier virus, qui infecte ensuite le reste de votre chaîne et vos partenaires, et finit par impacter les clients.

Toutes les entreprises doivent veiller à mettre en place de bons processus de cybersécurité pour empêcher ce type de propagation. Ce n'est qu'alors qu'ils peuvent assurer la sécurité de haut en bas et se prémunir contre la possibilité d'une attaque comme le 2017 M.E.Doc Software Hack.

Tous les employés doivent être conscients des signes révélateurs de l'hameçonnage, à qui signaler les problèmes de sécurité potentiels et toute demande qui semble inhabituelle ou hors de l'ordinaire, surtout s'il y a une urgence perçue qui l'accompagne. Voici cinq étapes que les employés doivent suivre pour se prémunir contre les attaques potentielles :

- Créez des mots de passe longs et uniques (plus de 12 caractères).

- Utilisez l'authentification à deux facteurs dans la mesure du possible.

- Renseignez-vous sur les signes révélateurs de l'hameçonnage.

- Ne partagez jamais d'informations sensibles avec quelqu'un qui vous appelle à l'improviste. Vérifiez qui ils sont, trouvez un numéro de contact provenant d'une autre source (par exemple, une facture ou un site Web) et rappelez-les.

- Vérifiez tout ce qui semble inhabituel, en particulier lorsqu'on vous demande de faire quelque chose en dehors des processus normaux.

Avec chaque employé de l'entreprise adhérant aux processus de cybersécurité et restant vigilant à tout moment, en particulier concernant l'utilisation d'équipements personnels connectés au réseau, il y a 70 % de chances en moins de subir une attaque réussie.

L'éducation est essentielle pour assurer la sécurité de votre entreprise. La technologie ne peut pas faire grand-chose pour aider. En fin de compte, il s'agira toujours pour le personnel de s'approprier la sécurité et les menaces potentielles, et de savoir comment les combattre de manière appropriée. Cette capacité ne vient que de l'éducation et de l'investissement dans des processus stratégiques coordonnés pour assurer une cybersécurité solide.

Colin Robbins est consultant en sécurité chez Nexor.

Technologie industrielle

- Quatre choses que tout employeur devrait savoir sur le droit de la chaîne d'approvisionnement

- Ce que vous devez savoir sur les contrôleurs logiques programmables

- Ce que vous devez savoir sur les tests d'huile de transformateur

- Que savez-vous des mangeoires vibrantes ?

- Ce que vous devez savoir sur les protections de meule

- Ce que vous devez savoir sur une liste de contrôle d'auto-inspection

- Ce qu'il faut savoir sur le bronze au silicium

- Ce que vous devez savoir sur les pompes à moteur submersibles ?

- Qu'est-ce que le moletage ? Voici ce que vous devez savoir