La réalité du piratage… ou une nouvelle réalité du piratage ?

Nous vivons dans un monde cyber-vulnérable, un monde régi par les données. Les données englobent presque tous les aspects de notre vie personnelle et publique. Il est fortement partagé, distribué, stocké et accessible, et il est constamment menacé. Les méga-piratages récents, tels que ceux sur Target, Yahoo et Ashley Madison, entre autres, démontrent que la fuite d'informations personnelles et l'utilisation abusive de nos données sont inévitables dans un monde de plus en plus connecté et centré sur les données.

Aussi inquiétants que soient ces piratages, nous devons être conscients qu'en fin de compte, le risque n'est qu'une mauvaise utilisation des données. Sans aucun doute, de telles attaques peuvent avoir des effets dévastateurs sur la vie des gens, mais leur résultat est limité au monde virtuel et ne peut pas toucher le monde physique, du moins pas directement.

Voir aussi : L'U.S. VA protège votre toux de piratage contre le piratage

Tout cela est en train de changer maintenant que notre monde se transforme progressivement en un monde cyber-physique. Wikipedia définit un système cyber-physique comme un système où les composants physiques et logiciels sont profondément liés. C'est-à-dire que les systèmes physiques contrôlent et sont contrôlés par des composants électroniques.

Un bon exemple de système cyber-physique est une voiture moderne, avec environ 60 % de ses coûts associés à l'ingénierie électronique. Il y a souvent plus de 100 unités électroniques dans un véhicule moderne qui affectent les composants mécaniques et physiques critiques, tels que les freins, le système de direction et le mécanisme de verrouillage des portes.

Un autre exemple est une usine de fabrication qui n'est pas seulement surveillée par un logiciel, mais dans une large mesure, est également contrôlée par celui-ci, souvent via des interfaces sans fil à distance.

Ce ne sont que deux exemples, mais de nombreux autres existent dans d'innombrables secteurs industriels, tels que les systèmes de transport intelligents, les appareils médicaux et la domotique, autrement dit la maison intelligente.

Ce n'est pas la même chose que l'IoT

Un système cyber-physique est étroitement lié à, mais n'est pas synonyme de, l'Internet des objets (IoT). Les appareils IoT sont généralement les contrôleurs du domaine cyber-physique. Ils utilisent une ou plusieurs technologies de connexion (par exemple, cellulaire ou Bluetooth) et sont régis par des fournisseurs de services ou des applications utilisateur sur un appareil mobile. Par exemple, l'application iPhone fournie par le constructeur de votre véhicule vous permet de déverrouiller votre voiture ou de démarrer le moteur à distance. L'application d'enceintes intelligentes Amazon Echo qui contrôle l'éclairage de votre maison est un autre bon exemple.

Ce qui est commun à ces exemples, c'est qu'ils nous permettent, en tant qu'utilisateurs finaux, de manipuler sans fil des fonctions physiques.

Notre contrôle sur ces systèmes se termine au niveau du contrôleur IoT (respectivement le système télématique du véhicule ou le haut-parleur intelligent). Les contrôleurs IoT communiquent avec des objets physiques à l'aide de deux éléments clés :des capteurs et des actionneurs. Les capteurs mesurent les propriétés du monde physique (par exemple la température d'une centrifugeuse) et les signalent au contrôleur. Les actionneurs manipulent le monde physique (par exemple, garder la voiture dans sa voie) à la commande du contrôleur.

Le ciment qui relie tout cela est le logiciel sous forme de code et de données, et c'est le logiciel, pas l'amour, qui fait tourner notre monde du 21e siècle. C'est là que réside le problème - le code logiciel a inévitablement des bogues et des odeurs de conception, ce qui peut potentiellement conduire à de graves problèmes de sécurité - ce que nous appellerions exploitable.

Le nombre de bogues réellement exploitables pour 1 000 lignes de code dépend de nombreux facteurs, y compris les recherches que vous souhaitez lire. Mais même selon les recherches les plus optimistes, le véhicule moyen, avec quelque 100 000 000 lignes de code, est susceptible d'avoir quelques milliers de bugs exploitables - c'est ce que nous appelons le paradis des hackers.

Avant de paniquer, de nous débarrasser de nos voitures et de revenir aux calèches, sachez que les voitures sont sûres et que ce nombre ne représente pas nécessairement quelques milliers de façons dont votre voiture pourrait être manipulée pour vous tuer tel que vous êtes. conduite. Pour vraiment évaluer à quel point un système est vulnérable aux attaques, il doit être analysé en profondeur. Il y a de nombreux facteurs à prendre en compte, comme la motivation de l'attaquant et l'accès à la cible. Pourtant, la préoccupation globale est valable, et une question non moins valable est « comment en sommes-nous arrivés ici ? »

Ma réponse pourrait vous surprendre. Je pense qu'il était presque inévitable que nous arrivions à ce point. L'histoire a montré, à maintes reprises, que les marchés sont guidés par les fonctionnalités, la sécurité étant à la traîne. Lorsque les premiers ordinateurs ont été connectés à Internet, seule une poignée d'experts ont pensé aux problèmes de son architecture non sécurisée inhérente. Bien sûr, ils ont été largement ignorés car ils ne contribuaient pas aux résultats.

Le résultat a été que nous nous sommes progressivement familiarisés avec un monde de cyber-créatures mystiques, telles que les virus, les vers et les logiciels malveillants. Il a fallu du temps à l'industrie pour réagir, car il est toujours plus difficile d'ajouter de la sécurité à un environnement de production. Petit à petit, des programmes antivirus et des pare-feu ont été inventés et nous avons réussi à passer à autre chose. Les PC ne sont pas sans problèmes de sécurité, mais l'économie ne s'est pas effondrée et le ciel ne s'est pas effondré.

La prochaine vague de connectivité

Un chemin similaire pourrait être tracé alors que nous passons à la prochaine vague de connectivité - les appareils mobiles intelligents et l'évolution des systèmes informatiques. Les responsables de la sécurité sifflent toujours à la porte, criant que nous devons intégrer la sécurité dès les premières étapes de la conception, mais les moteurs du marché demandent des fonctionnalités, plus nombreuses et plus rapides.

La même chose se produit-elle dans le monde de l'IoT ? Des données récentes suggèrent que c'est effectivement le cas. Ainsi, vous pourriez être rassuré par le principe selon lequel nous laissons la dynamique de la technologie suivre son cours, en ajoutant la sécurité après coup, de la même manière que nous l'avons fait dans le passé. Cependant, il y a une observation très importante, que j'aimerais retenir de cet article :la tolérance aux erreurs diminue considérablement chaque fois que nous devenons plus dépendants des logiciels.

Nous avons réussi à surmonter la perte de données sur nos ordinateurs personnels et nos téléphones piratés. Nous luttons contre des violations de données colossales dans les bases de données de cartes de crédit et nos informations les plus personnelles. Serons-nous capables de faire face à un véritable méga-piratage qui compromet, ou pire encore, endommage irrévocablement notre monde physique ?

Une meilleure idée pourrait être d'investir dans la sécurité dès la conception. Ces experts pourraient avoir raison cette fois-ci.

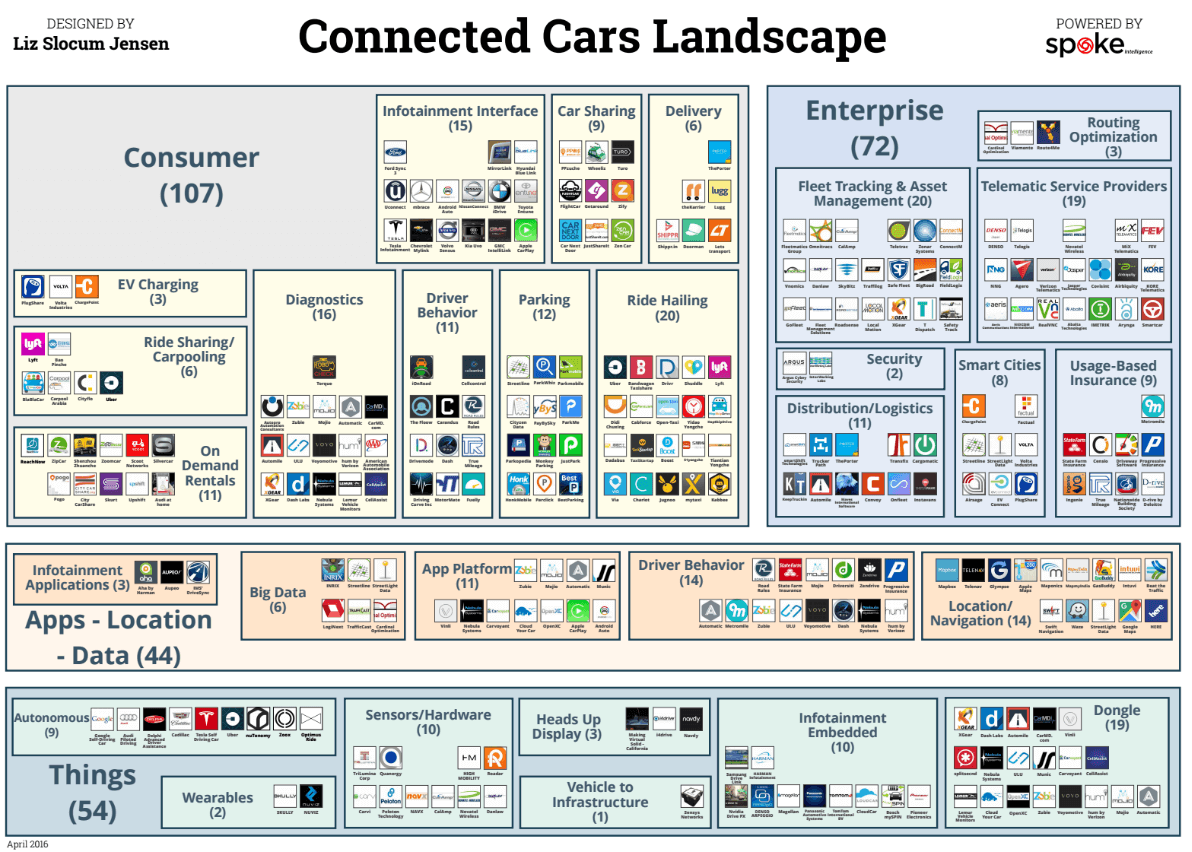

Cet article fait partie de notre série de voitures connectées. Vous pouvez télécharger une version haute résolution du paysage présentant 250 entreprises ici.

Technologie de l'Internet des objets

- S'attaquer au nouveau monde de la gestion de l'Internet des objets

- Le monde des teintures textiles

- Contrôles de la réalité subis par l'industrie de la teinture dans le monde

- Né connecté :une nouvelle ère dans l'innovation mobile

- Maintenance dans le monde numérique

- Découvrir l'angle mort de l'IoT dans un monde post-pandémique

- G.hn ouvre la porte à de nouvelles opportunités industrielles

- Réinitialiser les attentes dans le monde de l'IoT industriel

- Software AG prévoit l'avenir de l'IoT