Dell se moque de vos pratiques de sécurité d'entreprise dangereuses

Dell a récemment mené une enquête auprès de 2 608 professionnels internationaux travaillant pour des entreprises du secteur des entreprises comptant 250 employés ou plus. Les résultats de cette enquête ne sont pas moins que choquants et devraient intéresser toute entreprise qui traite des informations privées ou d'entreprise sécurisées.

De nos jours, nous confions aux entreprises nos informations les plus privées. Nous faisons confiance à Google pour assurer la sécurité de nos requêtes de recherche, empêcher les personnes indésirables de lire nos e-mails et, dans certains cas, même protéger les données essentielles au fonctionnement quotidien de nos entreprises. Nous partageons nos informations de santé avec des services basés sur le cloud qui suivent notre alimentation et notre fréquence cardiaque, nos données financières avec des sites de commerce électronique, et bien plus encore.

Employés d'hameçonnage pour des informations sur l'entreprise

Cette sécurité de nos données est aussi forte que la sécurité des informations de l'entreprise à qui nous confions ces données. Très souvent, des violations de données importantes et d'autres fuites de données privées surviennent à la suite d'expositions de phishing de l'extérieur. Les pirates informatiques et autres individus malveillants trompent les employés pour partager des informations sur l'entreprise qui les aident à infiltrer leurs réseaux.

Verizon a publié l'année dernière un rapport détaillant l'importance des tentatives de phishing pour la sécurité des entreprises. L'hameçonnage est un type d'ingénierie sociale dans lequel quelqu'un persuade quelqu'un d'autre de donner des informations qu'il ne devrait pas.

Voir aussi : Ces satellites chinois offriront-ils une sécurité des données à l'épreuve du piratage ?

Une solution serait d'appeler une compagnie de téléphone et de prétendre être un technicien demandant des données sur le terrain. Un employé sans méfiance pourrait envisager la routine de demande, en remettant les informations sans trop y penser. Ces données, selon leur niveau de sensibilité, pourraient ensuite être utilisées pour accéder à des informations encore plus sensibles.

Une autre pratique courante consiste à envoyer des e-mails aux employés avec des liens vers des sites frauduleux qui les incitent à remplir des informations qui seraient normalement protégées. Tant que le site semble authentique, l'employé peut même ne pas remarquer qu'il a partagé quelque chose qu'il n'aurait pas dû.

Ce que les fouilles de Dell ont découvert

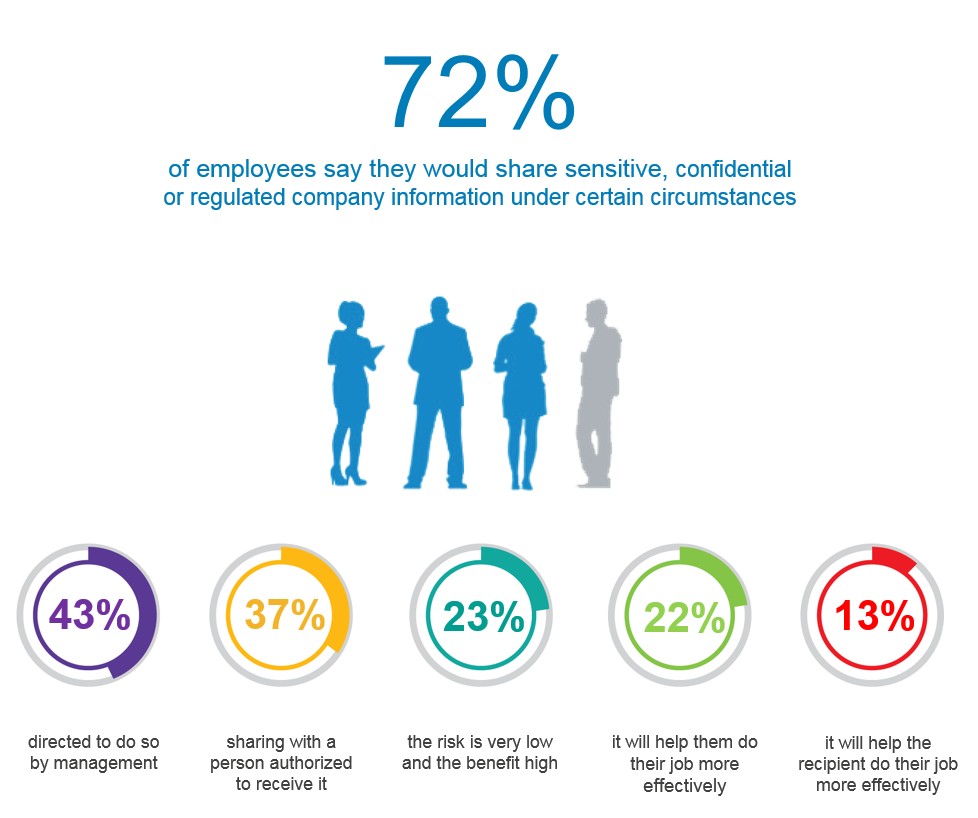

Dans l'enquête Dell sur la sécurité des utilisateurs finaux, 72 % des employés ont déclaré qu'ils étaient prêts à partager des informations sensibles, confidentielles ou réglementées sur l'entreprise dans certaines circonstances. Les circonstances dans lesquelles ces informations seraient partagées variaient.

Parmi les 72 % d'employés qui ont déclaré qu'ils partageraient des informations, les raisons qu'ils ont données pour le faire incluaient…

- être invité à le faire par la direction (43 %)

- partage avec une personne autorisée à le recevoir (37 %)

- le risque est très faible et le bénéfice élevé (23 %)

- cela les aidera à faire leur travail plus efficacement (22 %)

- il aidera le destinataire à faire son travail plus efficacement (13 %)

Cette enquête a révélé un manque général de prudence concernant les informations sensibles de l'entreprise. Agissant en tant qu'individus, les employés ont indiqué qu'ils prendraient des raccourcis en matière de sécurité s'ils voulaient les aider à faire leur travail ou s'ils estimaient que le risque en valait la peine.

Cela ne signifie pas que des individus distribuent intentionnellement des données d'entreprise à des fins malveillantes. Au contraire, ils essaient simplement de faire leur travail plus efficacement. Des procédures de sécurité strictes sont souvent perçues comme un obstacle à l'efficacité.

Beaucoup de pratiques dangereuses

Ce partage de données ne se limite pas au partage direct de données d'entreprise. Elle se manifeste également sous la forme de pratiques dangereuses. 45 % des personnes interrogées ont admis s'engager dans des pratiques que la plupart des entreprises interdisent.

Par exemple, 46 % de ces personnes ont indiqué qu'elles s'étaient connectées à un réseau Wi-Fi public pour accéder à des informations confidentielles. Même avec des précautions telles qu'un VPN ou un accès à distance sécurisé en place, la connexion à des réseaux Wi-Fi accessibles au public présente un risque accru.

Un autre 49% de ces répondants ont déclaré qu'ils utilisaient des comptes de messagerie personnels pour le travail. Ce type particulier de violation a fait les gros titres ces dernières années, car plusieurs employés de premier plan du gouvernement américain ont été découverts pour avoir transmis des informations sensibles sur des serveurs de messagerie privés.

En janvier, les analystes de la sécurité ont été choqués de découvrir que le compte Twitter officiel du président des États-Unis était sécurisé avec un compte de messagerie Gmail.

Cette enquête a mis en lumière à quel point il est facile pour des employés bien intentionnés de jouer rapidement avec les politiques de sécurité de leur entreprise. On ne peut qu'espérer que des enquêtes comme celle-ci aideront les professionnels de l'informatique et les chefs d'entreprise à rechercher de meilleures façons de mettre en œuvre ces protocoles et d'encourager leurs employés à les suivre.

Technologie de l'Internet des objets

- Les 5 meilleures pratiques de sécurité pour AWS Backup

- Évaluer votre risque informatique – comment et pourquoi

- Intégrer la sécurité dans l'ancienne infrastructure

- Les défis de sécurité des réseaux de communication de nouvelle génération

- Votre système est-il prêt pour l'IoT ?

- Utiliser les données IoT pour votre entreprise

- L'IoT et votre compréhension des données

- Tableau, les données derrière les informations

- Maximiser vos investissements grâce à l'automatisation de la sécurité