Environnements d'exécution fiables :garantir la protection des données en cours d'utilisation

Alors que les organisations adoptent de plus en plus le multi-cloud, le cloud hybride et l'informatique de pointe, leurs applications suivent, stockent et analysent les données sensibles des utilisateurs dans un large éventail d'environnements. Pour garantir la conformité et la confidentialité des personnes utilisant les applications, les données doivent être protégées tout au long de leur cycle de vie.

Nous chiffrons les systèmes de fichiers et les disques de stockage, et utilisons les protocoles SSH pour garder les données au repos et les données en transit en toute sécurité, même en cas de vol, les rendant inutiles sans clés cryptographiques. Cependant, les données utilisées sont généralement non chiffrées et vulnérables aux attaques et aux exploits.

Pour protéger les applications et les données lors de l'exécution, les développeurs se tournent de plus en plus vers les environnements d'exécution fiables , souvent appelées "enclaves sécurisées".

Que sont les environnements d'exécution de confiance ?

Les environnements d'exécution de confiance (TEE) sont des enclaves privées isolées et chiffrées par le processeur à l'intérieur de la mémoire, utilisé pour protéger les données utilisées au niveau matériel.

Tant que les données sensibles se trouvent dans une enclave, des entités non autorisées ne peut pas le supprimer, le modifier ou y ajouter des données. Le contenu d'une enclave reste invisible et inaccessible aux parties externes, protégé contre les menaces extérieures et internes.

En conséquence, un TEE garantit ce qui suit :

- Intégrité des données

- Intégrité du code

- Confidentialité des données

Selon le fournisseur et la technologie sous-jacente, les TEE peuvent activer des fonctionnalités supplémentaires, telles que :

- Confidentialité du code – Protection des algorithmes considérés comme propriété intellectuelle.

- Lancement authentifié – Autorisation ou application de l'authentification pour le lancement de processus vérifiés uniquement.

- Programmabilité – Accès au code de programmation TEE du fabricant ou d'une autre source sécurisée.

- Attestation – Mesure de l'origine et de l'état actuel d'une enclave pour l'inviolabilité.

- Récupérabilité – Revenir à un état sécurisé précédent au cas où un TEE serait compromis.

Ces fonctions donnent aux développeurs un contrôle total sur la sécurité des applications, protégeant les données et le code sensibles même lorsque le système d'exploitation, le BIOS et l'application elle-même sont compromis.

Comment fonctionne une enclave sécurisée ?

Pour comprendre le fonctionnement des TEE, examinons Intel® Software Guard Extensions (SGX).

Avec Intel® SGX, les données d'application sont divisées en parties fiables et non fiables. Les parties de confiance du code sont utilisées pour exécuter l'application à l'intérieur d'une enclave protégée. Le CPU refuse tout autre accès à l'enclave, quels que soient les privilèges des entités qui le demandent. Une fois traitées, les données de confiance sont conservées à l'intérieur du TEE et les informations fournies à l'application en dehors de l'enclave sont à nouveau cryptées.

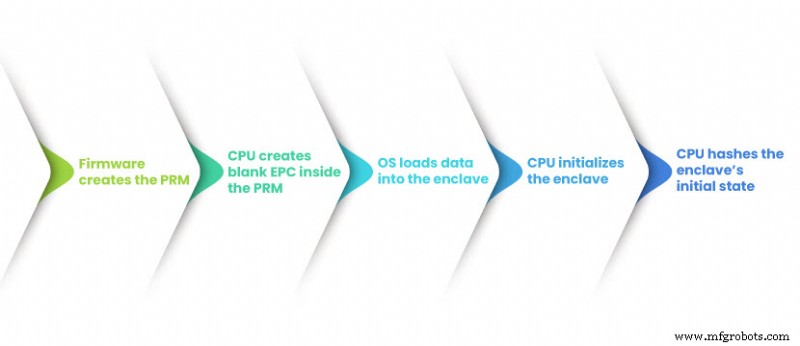

Les enclaves sont créées et provisionnées via des commandes matérielles permettant la création et l'ajout de pages mémoire, ainsi que l'initialisation, la suppression ou la mesure d'enclaves.

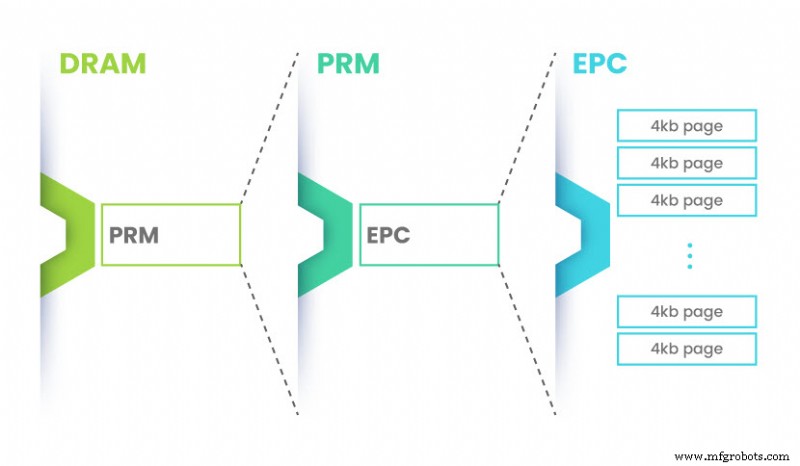

Le micrologiciel de la plate-forme utilise ses paramètres de configuration pour configurer la zone pour le TEE. Une fois les extensions activées, le CPU réserve une section de DRAM en tant que mémoire réservée au processeur (PRM). La taille du PRM peut être spécifiée via les outils du micrologiciel.

Ensuite, la CPU alloue et configure le PRM en définissant une paire de registres spécifiques au modèle (MSR). Ensuite, des caches de page d'enclave (EPC) sont créés à l'intérieur du PRM, contenant des métadonnées avec des adresses de base, la taille de l'enclave et des informations sur la sécurité des données.

Enfin, le CPU crée un hachage cryptographique de l'état initial de l'enclave et enregistre les autres états qui suivent. Ce hachage est ensuite utilisé pour l'attestation via des clés cryptographiques et une racine matérielle de confiance.

Une fois initialisée, l'enclave peut héberger des applications utilisateur.

Dans quelle mesure les environnements d'exécution de confiance sont-ils sécurisés ?

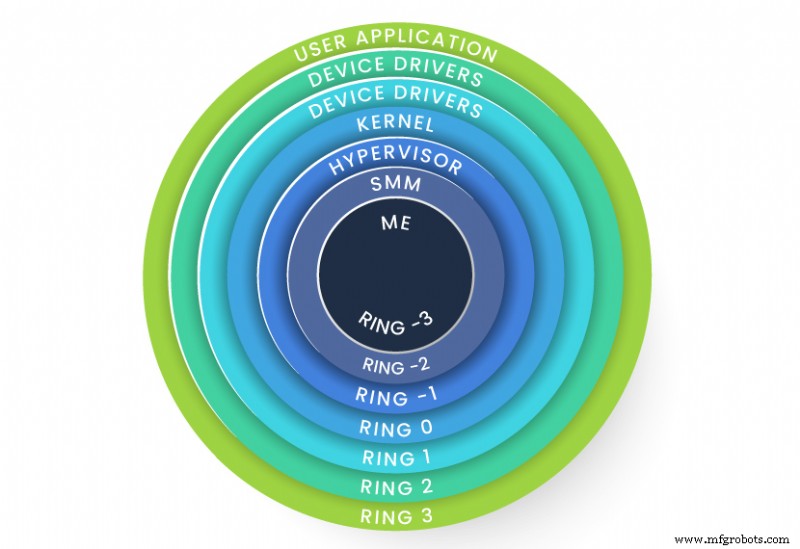

Pour mieux expliquer à quel point un TEE est sécurisé, nous devons d'abord aborder les anneaux de privilège CPU .

Les clés de chiffrement étaient traditionnellement stockées dans les applications, au niveau de l'anneau 3. Ce modèle met en péril les secrets protégés au sein de l'application une fois qu'il est compromis.

Avec les architectures modernes, les anneaux de privilège vont au-delà du noyau et de l'hyperviseur, s'étendant au mode de gestion du système (SMM) et au moteur de gestion (ME). Cela permet au processeur de sécuriser la mémoire utilisée par un TEE, réduisant la surface d'attaque aux couches matérielles les plus basses et refusant l'accès à tous sauf aux niveaux de privilège les plus élevés.

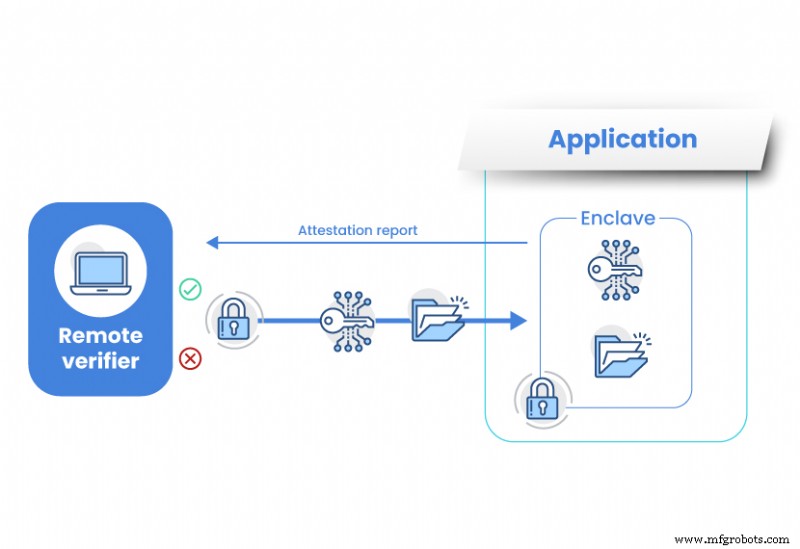

Une autre clé de la fonctionnalité et de la sécurité d'un TEE est l'attestation . Grâce à l'attestation, l'ensemble de la plate-forme et de l'enclave sont mesurés et validés avant que les données ne soient partagées.

Par exemple, une enclave peut demander un rapport local à elle-même ou à une autre enclave sur la même plate-forme et utiliser le rapport pour le contrôle et la vérification des données. De même, un vérificateur à distance peut demander le rapport d'attestation avant de demander des données sensibles à l'enclave. Une fois la confiance établie, ils peuvent partager les clés de session et les données via un canal sécurisé invisible pour les parties externes.

Étant donné que les secrets non chiffrés ne quittent jamais le TEE, des enclaves sécurisées protègent les données contre :

- Autres applications sur l'hébergeur

- Le système d'exploitation hôte ou l'hyperviseur

- Administrateurs système

- Fournisseurs de services

Même le propriétaire de l'infrastructure et les autres entités ayant un accès physique au matériel ne peuvent pas accéder aux données.

Enclaves sécurisées dans l'informatique confidentielle

Pour permettre un traitement sûr et standardisé des charges de travail privées dans différents environnements cloud, la Linux Foundation a formé une communauté appelée Confidential Computing Consortium (CCC) en 2019. Depuis sa création, les membres du CCC ont travaillé pour accélérer l'adoption du cloud computing et permettre une collaboration ouverte.

Grâce aux niveaux élevés de protection des données qu'elles offrent, les enclaves sécurisées basées sur le matériel sont au cœur de cette initiative.

Grâce à l'informatique confidentielle prise en charge par les TEE, les organisations peuvent tout protéger, d'une clé cryptographique unique à des charges de travail entières, pendant que leurs applications sont utilisées.

Pourquoi devriez-vous adopter l'informatique confidentielle ?

Aujourd'hui, les secrets vont bien au-delà des mots de passe, englobant des informations hautement confidentielles et irremplaçables telles que les dossiers médicaux ou les données biométriques.

L'informatique confidentielle offre aux entreprises un avantage concurrentiel en protégeant ces données et en prévenant les pertes financières ou les atteintes à la réputation. Cependant, il existe d'autres cas d'utilisation pour cette technologie en évolution.

Calcul multipartite

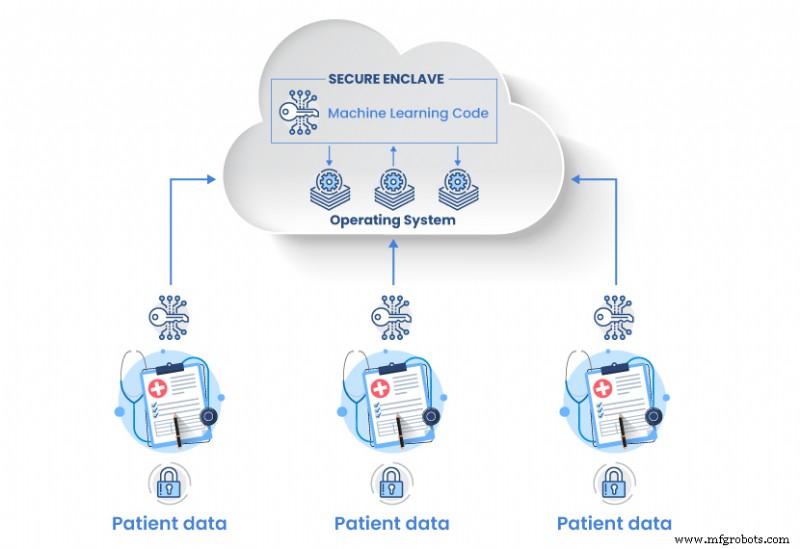

L'informatique confidentielle permet aux organisations de traiter des données provenant de plusieurs sources sans exposer leur code sous-jacent, leur propriété intellectuelle ou les informations privées de leurs clients aux parties avec lesquelles elles s'associent. Concurrence ou non, les organisations gouvernementales, les soins de santé ou les instituts de recherche peuvent tirer parti de cette fonctionnalité pour collaborer et partager des informations dans le but d'un apprentissage fédéré.

Finance et assurance

En tirant parti de l'informatique confidentielle, les institutions financières empêchent les activités frauduleuses telles que le blanchiment d'argent. Une banque peut partager un compte suspect avec une autre banque à l'intérieur ou à l'extérieur de son réseau pour l'auditer et minimiser les risques de faux positifs.

Les compagnies d'assurance peuvent utiliser une approche similaire pour prévenir la fraude. Ils peuvent partager une réclamation suspecte entre eux pour la reconnaissance de formes. Avec les données sensibles stockées dans une enclave et les enregistrements de données partagés entre différentes sources, les résultats peuvent être obtenus sans qu'aucune information confidentielle ne soit révélée au cours du processus.

Conclusion

Des outils d'entreprise pour améliorer la sécurité sont constamment développés à mesure que l'informatique confidentielle évolue. Cela stimule l'adoption, la croissance et la sécurité du cloud computing, libérant tout son potentiel.

En offrant une protection sans précédent des données sensibles et du code pendant l'exécution, les environnements d'exécution sécurisés permettent aux organisations de renforcer leur sécurité et de tirer parti dès aujourd'hui d'une technologie prête pour l'avenir.

Cloud computing

- Utilisation du Big Data et du cloud computing en entreprise

- Une introduction à l'informatique de pointe et des exemples de cas d'utilisation

- Kontron :commutateur Ethernet 40 Gigabit pour une utilisation dans des environnements difficiles

- Garantir la cybersécurité et la confidentialité dans l'adoption de l'IoT

- Assurer la protection des conducteurs de flotte à l'ère de la COVID-19

- Le rôle de la protection pour assurer la durabilité de la machine

- Les universités utilisent l'analyse en temps réel pour assurer la sécurité des étudiants

- Cas d'utilisation de CI dans l'ensemble de l'entreprise

- Cinq raisons pour lesquelles toutes les entreprises manufacturières doivent utiliser le Big Data