Améliorer la confidentialité des données à l'aide du Process Mining

Réfléchissez vite :combien de fois partagez-vous des informations vous concernant chaque semaine, voire chaque jour ? Lorsque vous considérez combien de fois vous soumettez votre adresse e-mail sur divers sites Web ou entrez d'autres informations personnelles ailleurs, il devient rapidement clair que c'est encore plus que vous ne le pensez.

Aujourd'hui, votre sécurité numérique en ligne est tout aussi importante que le fait de garder vos portes verrouillées la nuit, ce qui signifie que toutes les entreprises doivent faire tout leur possible pour améliorer leurs efforts en matière de cybersécurité.

Nouvelles réglementations, un nouvel accent sur la cybersécurité

De nombreux gouvernements et industries créent actuellement de nouvelles lois et réglementations pour protéger les données des citoyens et des consommateurs. Par exemple, l'Union européenne a récemment introduit le règlement général sur la protection des données (RGPD) pour créer de meilleurs contrôles de confidentialité des données pour les citoyens de l'UE. Confrontées à des amendes potentiellement énormes, les entreprises de toutes tailles, et du monde entier, ont dû créer de nouvelles stratégies pour respecter les exigences de confidentialité des données du RGPD.

Cette concentration sur la cybersécurité nous a conduits à un scénario actuel où presque toute nouvelle implémentation logicielle nécessite désormais une évaluation approfondie du point de vue de la sécurité. De toute évidence, il est primordial d'empêcher les violations de données et la perte de données confidentielles sur les clients, les employés et l'entreprise. Bien qu'il existe un très grand nombre de solutions de cybersécurité spécialisées et d'applications de niche, il est important de s'assurer que les systèmes d'entreprise et les solutions de gestion des processus métier (BPM), telles que l'exploration de processus, sont sécurisés.

Cet article de blog présentera le concept de process mining et examinera de plus près les aspects de sécurité à prendre en compte lors du démarrage d'initiatives de process mining.

Qu'est-ce que l'exploration de processus ?

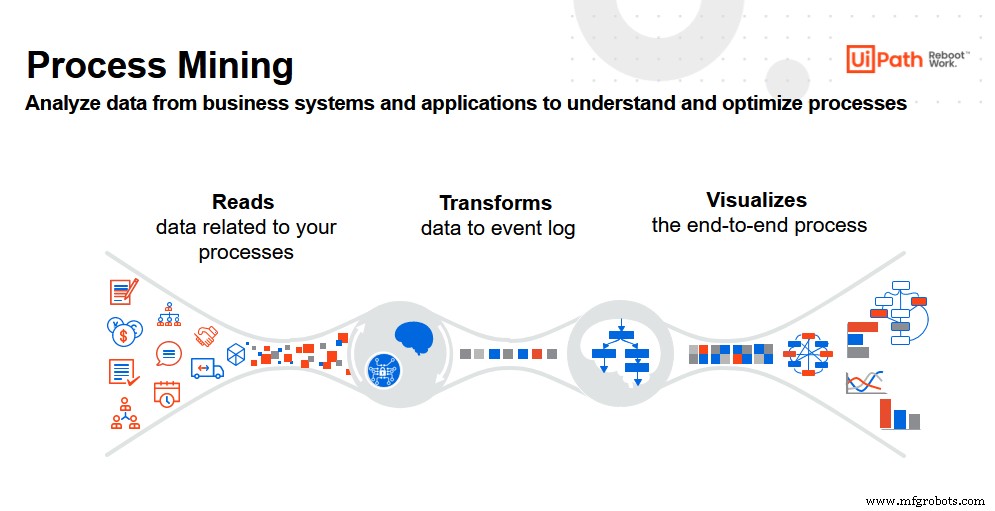

Le process mining est une technologie innovante qui permet aux utilisateurs de construire un processus visuel fiable basé sur les activités numériques d'une entreprise. Par exemple, lorsque les employés et les robots logiciels interagissent avec les systèmes informatiques de l'entreprise, leurs activités sont capturées par ces systèmes. L'exploration de processus transforme ces données en un journal des événements, puis crée de nouvelles visualisations du processus de bout en bout.

En examinant un processus donné à l'aide d'un outil d'exploration de processus, les utilisateurs peuvent acquérir une perspective entièrement nouvelle et de nouvelles informations précieuses. Le résultat? Les utilisateurs disposent des informations nécessaires pour améliorer les processus existants et permettre une meilleure prise de décision. Plus précisément, les entreprises peuvent désormais utiliser le process mining pour améliorer l'efficacité interne et réduire la complexité. Les deux sont des premières étapes essentielles pour positionner l'organisation afin d'améliorer son approche de la cybersécurité.

Il convient également de mentionner que puisque le process mining peut être fourni par des tiers, qui accèdent généralement aux informations d'une entreprise au cours du processus, il est important de choisir des fournisseurs de process mining avec des produits et des processus sécurisés.

Les équipes doivent également veiller à protéger les informations sensibles à chaque étape du processus, même dans des domaines qui peuvent ne pas sembler évidents. Par exemple, les outils d'exploration de processus peuvent afficher tous les détails sur le travail d'un employé, donc si un travailleur ne fonctionne pas à un niveau élevé, ces données doivent être cryptées. De cette façon, le responsable de l'employé est le seul à voir ces informations et peut travailler avec l'employé pour améliorer ces résultats.

Confidentialité dès la conception

Avant d'essayer d'utiliser l'exploration de processus pour améliorer la cybersécurité (ou tout autre processus), les utilisateurs doivent commencer par réfléchir au besoin de transparence et à la meilleure façon d'optimiser les workflows et autres résultats. Plus précisément, ils doivent prendre en compte :

-

Les données dont ils auront besoin

-

Comment extraire ces données

-

Comment s'assurer que ces données sont protégées et répondent aux exigences de conformité à chaque étape du processus

Étant donné que les outils d'exploration de processus fonctionnent avec des informations d'entreprise, il peut être difficile de garder la confidentialité de toutes les parties prenantes sous contrôle. Le défi est particulièrement vrai lorsque vous considérez que les données d'entreprise contiennent des informations personnelles identifiables (PII) des employés et des consommateurs, y compris les noms, adresses, services, identifiants d'utilisateur, et bien plus encore.

Le principe de confidentialité dès la conception vise à trouver un équilibre entre la fourniture de données transparentes et la protection de la vie privée des parties prenantes. Cette approche technique encourage les fournisseurs de technologie à mettre l'accent sur la confidentialité avant toute autre chose. Ainsi, toute approche de confidentialité dès la conception doit traiter la confidentialité de manière proactive et préventive avant toute autre considération liée à tout autre flux de travail, processus ou capacité.

Décisions de confidentialité à prendre en compte avec l'exploration de processus

Pour vous assurer que tout nouveau processus n'entre pas en conflit avec les politiques de données personnelles et respecte les exigences, il y a quelques points à considérer :

-

Accès aux données brutes :dans un premier temps, examinez attentivement le processus global d'extraction des données, qu'elles proviennent du système informatique ou de l'entrepôt de données de l'entreprise. L'équipe de mise en œuvre du process mining doit avoir accès à ces données d'entreprise, afin de pouvoir se concentrer sur l'extraction de ce qui est le plus important pour l'analyse. Par conséquent, il est important pour l'entreprise de choisir les données auxquelles elle accordera l'accès pour une analyse plus approfondie, une étape qui permet également d'accélérer et de simplifier la mise en œuvre globale.

-

Choisir la bonne stratégie : filtrer, pseudonymiser ou anonymiser les données. Après cela, l'équipe de fouille de processus doit travailler sur la traduction des données brutes. Ils peuvent convertir ces informations en termes complets et développer un format adapté à l'exploration de processus. En fin de compte, les données sont ensuite transformées en tableaux de bord que l'équipe utilisera pour décider des fonctionnalités sur lesquelles se concentrer.

À ce stade, trois choix s'offrent à vous pour gérer les informations personnelles :filtrer, anonymiser , ou pseudonymiser .

-

Filtrer :parfois, l'entreprise a besoin de suivre des informations qui ne sont pas nécessaires pour une analyse de processus spécifique. Dans ce cas, l'équipe recommanderait simplement de le retirer. Si les données sont sensibles et n'influencent pas le résultat de l'analyse commerciale, les utilisateurs peuvent les supprimer, d'autant plus que l'accent doit être mis sur des données valides et pertinentes.

-

Pseudonymisation :c'est la manière la plus courante de traiter les données sensibles. En termes simples, il s'agit d'un moyen de crypter les informations afin que les utilisateurs ne puissent pas les corréler avec des noms, des adresses ou d'autres données personnelles spécifiques à des données réelles.

Dans ce cas, l'équipe peut choisir de remplacer toutes les données PII par des informations de pseudonyme dans la mesure du possible. Par exemple, si l'entreprise ne souhaite pas que les analystes voient les noms des employés qui effectuent des tâches liées aux processus. Dans ce cas, l'équipe peut remplacer ces noms par des numéros. Seuls certains utilisateurs pourront accéder au tableau des "traductions" pour identifier les noms réels.

-

Anonymisation :ceci est presque identique à la procédure de pseudonymisation où l'équipe a choisi de remplacer les données PII par un pseudonyme unique. Mais cette fois, il n'y a pas de table de traduction. Ainsi, les données d'origine sont sécurisées puisque ré-anonymisation impossible. Mais cette fois, il n'y a pas de table de traduction. De cette manière, les utilisateurs non autorisés ne peuvent pas identifier les informations confidentielles des individus à l'aide des données disponibles.

Une considération :les données anonymisées peuvent compliquer l'analyse des processus, en particulier si l'entreprise sursécurise les données au point que les informations finales ne sont plus utiles.

Accès aux données finalisées

Lorsque les données sont prêtes et considérées comme « finales », il est important de considérer comment les données seront accessibles dans le nouveau contexte. L'équipe d'exploration de processus doit définir les utilisateurs professionnels qui auront accès aux tableaux de bord, aux graphiques de processus, aux rapports et à d'autres informations.

Les bons outils d'exploration de processus, tels que UiPath Process Mining, fournissent de précieux outils en libre-service qui donnent accès aux équipes informatiques tout en laissant la propriété et le contrôle aux utilisateurs professionnels. Les deux groupes peuvent travailler indépendamment vers un objectif commun :acquérir de nouvelles connaissances sur les processus existants.

Vous souhaitez en savoir plus sur le Process Mining ? Regardez notre vidéo sur UiPath Process Mining ou téléchargez dès aujourd'hui notre livre blanc, Accelerating RPA with End-to-End Process Understanding and Monitoring.

Système de contrôle d'automatisation

- Confidentialité dans le cloud computing ; Tout savoir

- 10 avantages de l'utilisation du stockage cloud

- Utilisation de technologies sans eau dans le processus de teinture

- Process Insights :Que faire après Process Analytics

- Améliorer l'efficacité énergétique avec les IHM

- Trois façons dont l'IA améliore les opérations de fabrication

- Webinaire Celonis :Améliorer l'exécution des processus

- Des données pour alimenter le processus d'amélioration continue

- Collecte des données de terrain pour l'optimisation des processus