Sécurisez la programmation de production hors site de vos produits embarqués

Est-il possible d'avoir trop de succès ? Eh bien, si vous créez un système embarqué qui se vend en petites quantités, vous pouvez contrôler l'ensemble du processus en interne. Cependant, si votre produit s'avère très populaire, nécessitant ainsi une production en grand volume, vous finirez probablement par travailler avec un sous-traitant (CM), et l'une des tâches exécutées par le CM sera de programmer votre micrologiciel dans le microcontrôleur(s).

Si vous utilisez un CM, l'une des choses dont vous devez vous protéger est le vol de votre IP et la surproduction de votre système. On estime qu'environ 10 % des produits électroniques dans le monde sont des contrefaçons, et la surproduction des CM représente une proportion importante de ces contrefaçons.

Différentes personnes pensent à la PI (propriété intellectuelle) de différentes manières. En ce qui concerne un système embarqué, la conception matérielle est une forme d'IP et le micrologiciel en est une autre. Dans certains cas, il peut être relativement facile de cloner le matériel, mais le matériel est inutile sans le firmware. Si un CM bénéficie d'un accès illimité à la fois au matériel et au micrologiciel, les créateurs du système n'ont guère d'autre recours que de se fier à l'éthique et à la réputation du CM, jusqu'à présent…

Lors de la récente conférence Embedded World, qui s'est tenue plus tôt ce mois-ci à Nuremberg, en Allemagne, SEGGER a annoncé un nouveau système de programmation de production appelé Flasher SECURE qui cible les problèmes de vol de propriété intellectuelle et de surproduction.

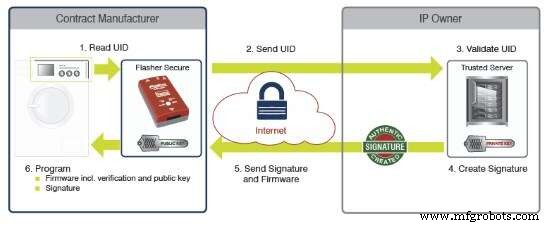

(Source :SEGGER)

Il existe différents modèles d'utilisation possibles. Le diagramme ci-dessus reflète un scénario courant. Ceci est basé sur le fait que chaque microcontrôleur contient un identifiant unique (UID). Le propriétaire de l'IP du micrologiciel — généralement le concepteur du système embarqué — fournit au CM la plate-forme Flasher SECURE. Pendant ce temps, le micrologiciel lui-même réside sur un serveur de confiance qui reste sous le contrôle du propriétaire de l'IP.

Au moment de programmer le système, Flasher SECURE lit l'UID de l'appareil à programmer et le transmet au serveur de confiance qui valide l'UID et génère une signature cryptographique. Le firmware et la signature sont ensuite renvoyés à Flasher SECURE, qui les programme dans le microcontrôleur.

Lorsque le produit est mis sous tension, la première chose que fait le firmware est de lire l'UID sur son microcontrôleur et de vérifier qu'il correspond à la signature qui lui a été donnée avant de faire quoi que ce soit d'autre. L'essentiel est que cette instanciation du firmware ne fonctionnera que sur ce microcontrôleur spécifique.

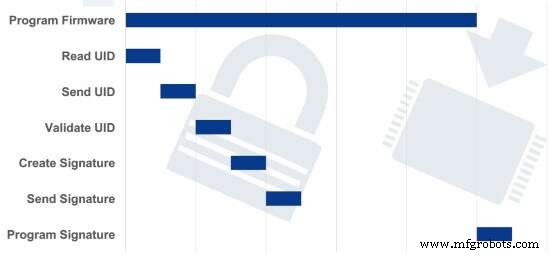

Mais « le temps, c'est de l'argent », comme ils disent. Si ce processus ralentit la production, il va également augmenter les coûts. Eh bien, n'ayez crainte, car les gens de SEGGER en ont tenu compte. En fait, le firmware n'est téléchargé qu'une seule fois depuis le serveur de confiance dans le cadre de la programmation du tout premier appareil, après quoi il est stocké dans Flasher SECURE.

(Source :SEGGER)

En ce qui concerne les unités suivantes, en même temps que Flasher SECURE programme le firmware, il lit également l'UID du microcontrôleur et envoie cet UID au serveur de confiance. Le serveur de confiance valide l'UID et crée et renvoie la signature correspondante avant que la programmation ne soit terminée. Une fois le firmware chargé dans l'appareil, il ne reste plus qu'à charger la signature, ce qui prend un temps infinitésimal.

Alors, que se passe-t-il si le micrologiciel détermine qu'il s'exécute sur un système contrefait ? Eh bien, cela dépend de ses créateurs. Une option consiste à refuser tout simplement de faire quoi que ce soit. Une autre possibilité serait que le firmware affiche un message informant les utilisateurs finaux qu'ils travaillent avec un produit illégal. Selon le système (vous ne voudriez pas faire cela dans un produit critique pour la sécurité), s'il serait possible pour le micrologiciel de faire semblant faire son travail tout en produisant des résultats erronés ou en effectuant des actions insensées, mécontentant ainsi ses nouveaux propriétaires qui exprimeraient de force leurs sentiments de mécontentement aux petits coquins qui avaient arnaqué le système en premier lieu.

Une autre option à laquelle je suis particulièrement attaché serait que le micrologiciel fasse faire semblant faire son travail tout en essayant activement d'accéder à Internet et de diffuser autant d'informations que possible pour aider les propriétaires de l'IP à la retrouver.

Si vous vouliez être vraiment méchant, vous pouviez faire en sorte que le firmware fasse de son mieux pour faire des ravages sur tout ce avec quoi il entrerait en contact, mais peut-être devrions-nous essayer de nous empêcher de sombrer au niveau des méchants. Qu'en penses-tu? Si quelqu'un volait l'un de vos designs, un simple « Avertissement :il s'agit d'un système contrefait » message suffit, ou voudriez-vous "Cryer le chaos et laisser échapper les octets de chien de guerre ?" (avec mes excuses au Barde) ?

Embarqué

- La production de produits sensibles au genre et individualisés avec le fusible 1

- Assurez votre place dans l'économie émergente des données

- La nécessité de réinventer votre entreprise en Smart Factory

- Maximisez la valeur de votre production avec OEE

- Votre guide ultime des meilleurs produits agricoles industriels

- Comment réduire le nombre d'erreurs et améliorer le système qualité de production ?

- Système d'informatique en nuage – Ses avantages pour l'industrie manufacturière

- Tout le monde est une étape de production

- Qu'est-ce qui vous effraie le plus dans votre système d'aération ?