Les défis de l'Edge Computing et comment les résoudre

Alors que les voitures intelligentes, les appareils domestiques intelligents et les équipements industriels connectés augmentent en nombre et en popularité, ils génèrent des données pratiquement partout. En fait, il y a plus de 16,4 milliards d'appareils IoT (Internet des objets) connectés dans le monde en 2022 et ce nombre devrait monter en flèche pour atteindre 30,9 milliards d'ici 2025. D'ici là, IDC prévoit que ces appareils généreront 73,1 zettaoctets de données dans le monde, ce qui est une croissance de 300 % par rapport à 2019, pas si lointain.

Le tri et l'analyse rapides et efficaces de ces données sont essentiels pour une expérience utilisateur optimale des applications et une meilleure prise de décision commerciale. L'edge computing est la technologie qui rend cela possible.

Cependant, le déploiement de charges de travail modernes telles que les microservices, les applications d'apprentissage automatique et l'IA à proximité de la périphérie pose un certain nombre de défis que l'infrastructure d'une organisation doit relever. Pour bénéficier de l'edge computing, les entreprises doivent trouver un équilibre parfait entre leur infrastructure informatique et les besoins de leurs utilisateurs finaux.

Défis de l'informatique de périphérie

Pour fonctionner de manière optimale, les charges de travail en périphérie nécessitent les éléments suivants :

- Proximité – Les ressources de stockage et de calcul doivent être proches de la source de données.

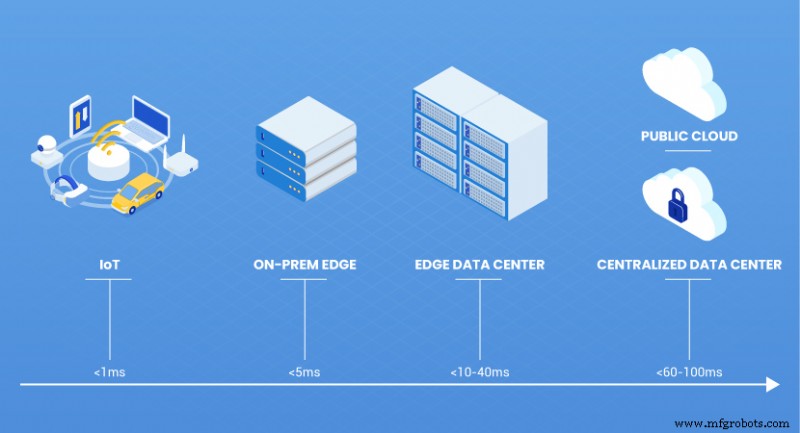

- Réactivité – Les applications nécessitent des latences de transfert de données comprises entre moins de 5 millisecondes et 20 millisecondes.

- Mobilité – De nombreux appareils en périphérie sont déplacés et les ressources de calcul et de stockage doivent suivre.

La latence de transfert de données du modèle de cloud computing public distant et centralisé ne répond pas aux besoins des charges de travail de pointe modernes. D'autre part, la création d'un réseau décentralisé pour prendre en charge les charges de travail en périphérie s'accompagne d'une liste intimidante de ses propres défis.

Complexités logistiques

La gestion de systèmes disparates de calcul, de réseau et de stockage en périphérie est complexe et nécessite la présence d'un personnel informatique expérimenté disponible sur plusieurs sites géographiques en même temps. Cela prend du temps et exerce une pression financière importante sur les organisations, en particulier lorsqu'elles exécutent des centaines de clusters de conteneurs, avec différents microservices servis à partir de différents emplacements périphériques à différents moments.

Goulets d'étranglement de la bande passante

Selon un rapport de Morgan Stanley, les radars, capteurs et caméras des véhicules autonomes devraient à eux seuls générer jusqu'à 40 To de données par heure. Pour prendre rapidement des décisions vitales, les données créées par ces superordinateurs à quatre roues doivent être transférées et analysées en quelques fractions de seconde.

De même, de nombreux appareils périphériques collectent et traitent les données simultanément. L'envoi de telles données brutes vers le cloud peut compromettre la sécurité et est souvent inefficace et d'un coût prohibitif.

Pour optimiser les coûts de la bande passante, les entreprises allouent généralement une bande passante plus élevée aux centres de données et moins aux terminaux. Cela fait de la vitesse de la liaison montante un goulot d'étranglement, les applications poussant les données du cloud vers la périphérie tandis que les données de périphérie vont simultanément dans l'autre sens. À mesure que l'infrastructure de périphérie se développe, le trafic IoT augmente et une bande passante insuffisante entraîne une latence massive.

Capacité limitée et complexité de mise à l'échelle

Le facteur de forme plus petit des appareils périphériques entraîne généralement un manque de puissance et de ressources de calcul nécessaires pour les analyses avancées ou les charges de travail gourmandes en données.

De plus, la nature distante et hétérogène de l'informatique de périphérie fait de la mise à l'échelle de l'infrastructure physique un défi majeur. La mise à l'échelle à la périphérie ne signifie pas seulement l'ajout de matériel supplémentaire à la source des données. Il s'étend plutôt à la mise à l'échelle du personnel, à la gestion des données, à la sécurité, aux licences et aux ressources de surveillance. Si elle n'est pas planifiée et exécutée correctement, une telle mise à l'échelle horizontale peut entraîner une augmentation des coûts en raison d'un surprovisionnement ou de performances applicatives sous-optimales en raison de ressources insuffisantes.

Sécurité des données

À mesure que l'informatique se déplace vers la périphérie, l'infrastructure va au-delà des multiples couches physiques et virtuelles de sécurité réseau offertes par les modèles informatiques centralisés. S'il n'est pas correctement protégé, la périphérie devient la cible de diverses cybermenaces.

Des acteurs malveillants peuvent injecter du code non autorisé ou même répliquer des nœuds entiers, voler des données et les altérer tout en volant sous le radar. Ils peuvent également interférer avec les données transférées sur le réseau via des attaques d'informations de routage affectant le débit, la latence et les chemins de données via la suppression et le remplacement des données. Une autre menace courante pour la sécurité des données à la périphérie est les attaques DDoS visant à submerger les nœuds pour provoquer l'épuisement de la batterie ou l'épuisement des ressources de communication, de calcul et de stockage. Parmi toutes les données collectées par les appareils IoT, seules les données les plus critiques doivent être analysées. Sans solutions sécurisées et conformes de conservation et d'archivage des données à long terme, cela conduit souvent à une accumulation excessive de données et à une prolifération des données à la périphérie, ce qui accroît encore la vulnérabilité.

Contrôle d'accès aux données

Le fait que les périphériques périphériques soient physiquement isolés signifie que, dans ce système informatique distribué, les données sont gérées par différents périphériques, ce qui augmente les risques de sécurité et rend l'accès aux données difficile à surveiller, authentifier et autoriser.

La confidentialité d'un utilisateur final ou d'un appareil final est un autre aspect essentiel à maintenir. Des politiques à plusieurs niveaux sont nécessaires pour s'assurer que chaque utilisateur final est pris en compte. Rendre cela possible tout en répondant aux exigences de latence des données en temps réel est un défi majeur, en particulier lors de la création d'une infrastructure de périphérie à partir de zéro.

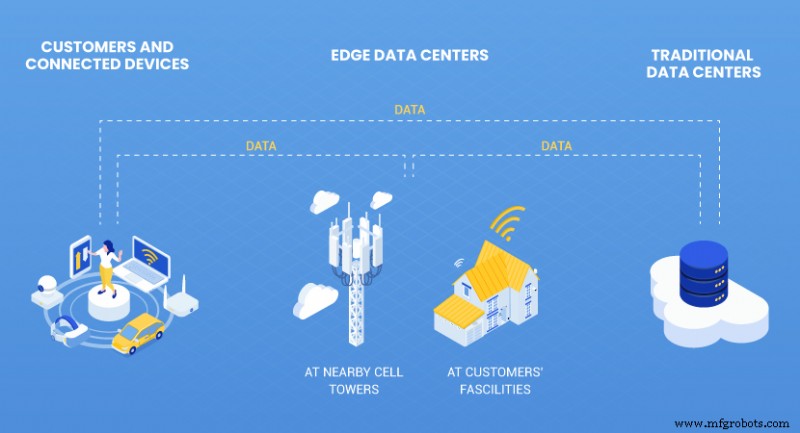

Disposer d'une solution physiquement proche et préconfigurée, créée par un écosystème de partenaires offrant des outils de gestion du matériel et de l'infrastructure optimisés, atténue les défis liés à l'informatique de pointe. Les centres de données Edge sont une solution émergente qui résout ce problème en offrant aux organisations des ressources de stockage et de traitement de données hautes performances sur un réseau sécurisé et rapide.

L'infrastructure de périphérie à la rescousse

Par rapport au cloud, l'infrastructure de périphérie est située dans des installations plus petites à proximité du réseau de l'utilisateur final. En rapprochant les ressources de calcul, de stockage et de réseau de la source des données, les centres de données en périphérie offrent divers avantages aux organisations et à leurs charges de travail.

Ceux-ci incluent :

- Latence réduite grâce à la proximité physique – Améliorer la diffusion des données et réduire le temps de réponse des applications.

- Sécurité et confidentialité renforcées – Niveaux élevés de sécurité physique et de cybersécurité sur site, moins de données téléchargées dans le cloud et moins de données vulnérables en transit.

- Fiabilité accrue – La redistribution des charges de travail vers des centres de données plus petits allège la charge des serveurs centraux, ce qui augmente les performances et la disponibilité des données.

- Optimisation des coûts – Avec des services gérés et des solutions d'infrastructure préconfigurées, les centres de données en périphérie aident les entreprises à réduire le coût total de possession et les coûts informatiques.

En tant que fournisseur IaaS mondial, phoenixNAP reconnaît l'importance de rapprocher les puissantes ressources de calcul et de stockage de la périphérie et de les rendre facilement accessibles et évolutives dans le monde entier. Afin d'étendre davantage la disponibilité de notre plateforme Bare Metal Cloud, nous nous sommes associés à American Tower pour lancer notre premier site périphérique à Austin, au Texas. Cela permet aux utilisateurs du sud-ouest des États-Unis d'accéder aux fonctionnalités suivantes :

- Serveurs dédiés préconfigurés, pilotés par API, déployés en quelques minutes, accessibles en 10 millisecondes.

- Accès à la 5G, prenant en charge les charges de travail en périphérie prêtes pour l'avenir.

- Gestion automatisée de l'infrastructure via des outils IaC certifiés (Terraform, Ansible, Pulumi).

- Connectivité privée de couche 3 virtuelle multiple avec Megaport Cloud Router (MCR).

- Bande passante gratuite de 15 To sur un réseau de 20 Gbit/s avec protection DDoS gratuite.

- Stockage NVMe haut débit et accès facile à des pétaoctets de stockage d'objets cloud compatible S3.

- Options de facturation et de bande passante flexibles avec des remises pour les réservations mensuelles ou annuelles.

Grâce à des technologies matérielles et logicielles hautes performances proposées en tant que service, des plates-formes telles que Bare Metal Cloud aident les entreprises à améliorer le délai d'action et à éviter les goulots d'étranglement dans le transfert de données. Les charges de travail Edge bénéficient d'un provisionnement d'infrastructure basé sur l'automatisation et de la prise en charge d'applications conteneurisées et de microservices. Dans le même temps, des ressources sécurisées à locataire unique, ainsi qu'une surveillance et un accès à partir d'un seul panneau de verre permettent un contrôle total de l'infrastructure. Enfin, l'utilisation de serveurs préconfigurés élimine le besoin de rack, d'alimentation, de refroidissement, de sécurité ou d'autres facteurs d'entretien de l'infrastructure, permettant aux équipes internes de se concentrer plutôt sur l'optimisation des applications.

Conclusion

Les technologies de communication sans fil, les appareils IoT et l'informatique de pointe ne cessent d'évoluer, s'attirant mutuellement vers de nouvelles percées tout en créant de nouveaux défis à relever. À mesure que de plus en plus de données sont générées et distribuées dans l'écosystème IoT, les technologies de calcul, de stockage et de mise en réseau doivent suivre et s'adapter aux besoins des charges de travail du futur. Grâce à des partenariats entre différents fournisseurs informatiques et fournisseurs de services, des solutions telles que les centres de données en périphérie émergent. En apportant un transfert, un stockage et une analyse de données sécurisés et performants directement au berceau des données, ils aident les organisations à surmonter leurs difficultés en matière d'informatique de pointe.

Cloud computing

- Comment Edge Computing pourrait bénéficier à l'informatique d'entreprise

- Big Data et Cloud Computing :une combinaison parfaite

- Le cloud et comment il change le monde informatique

- Utilisation du Big Data et du cloud computing en entreprise

- Edge computing :5 pièges potentiels

- Qu'est-ce que l'Edge Computing et pourquoi est-ce important ?

- Plus près de la périphérie :comment l'informatique de pointe stimulera l'industrie 4.0

- Blockchain et Edge Computing :suralimenter la chaîne d'approvisionnement

- Sept défis de livraison du dernier kilomètre et comment les résoudre