Comment protéger votre produit IoT contre les pirates

La sécurité de l'IoT est difficile et risquée. Une violation de la sécurité peut mettre des vies humaines en danger, car les pirates informatiques peuvent prendre le contrôle d'objets du monde réel. Pour aggraver les choses, les produits IoT offrent aux pirates un nouveau point d'attaque :l'appareil physique. Comment pouvez-vous vous assurer que votre produit IoT est protégé sur toutes les couches de la pile ?

Imagine ça. Vous buvez votre café du dimanche matin lorsque vous voyez dans les journaux que des pirates informatiques ont pris le contrôle d'un appareil connecté. Pendant que le journaliste raconte l'histoire et les dégâts, vous vous rendez compte qu'il parle de votre produit! Les pirates ont exploité une faille de sécurité dont vous ignoriez l'existence. Les choses ne vont pas bien pour vous ou votre produit !

La raison pour laquelle je vous place au centre de ce scénario est de vous aider à réaliser que penser "Ça ne m'arrivera jamais" peut vous causer des ennuis.

Pensez-y : avant l'IoT, une cyberattaque se concentrait sur un déni de service, des millions de dollars perdus en ventes, un vol d'identité, une carte de crédit ou des numéros de sécurité sociale volés, etc.

Mais depuis que l'IoT donne accès au monde réel objets, une attaque peut causer des dommages réels à des personnes et même entraîner des pertes de vie.

Considérez ces scénarios. Et si les pirates prenaient le contrôle de :

- Un ascenseur dans un gratte-ciel, piégeant tous les passagers

- Voitures autonomes : voici une expérience très effrayante de piratage d'une voiture en mouvement

- Le contrôleur d'une turbine d'avion, le forçant à mal fonctionner

- Un bras robotique dans une usine, lui demandant de frapper tout ce qui l'entoure

- Les serrures de toutes les portes d'une maison intelligente, la rendant vulnérable aux intrus

- Équipement médical dans un hôpital, blessant les personnes qui y sont connectées

[tweetherder]Une violation de la sécurité de l'IoT peut mettre des vies humaines en danger.[/tweetherder]

C'est pourquoi la sécurité doit être une priorité. Les attaques sont bien réelles et nous devons garder une longueur d'avance. Au lieu d'être une réflexion après coup, la sécurité doit être intégrée à la façon dont vous créez des produits IoT.

Mais en tant que chef de produit, vous n'êtes probablement pas un expert en sécurité. Alors, par où commencer pour aborder un sujet aussi vaste ?

Évaluer la sécurité à chaque couche de la pile IoT

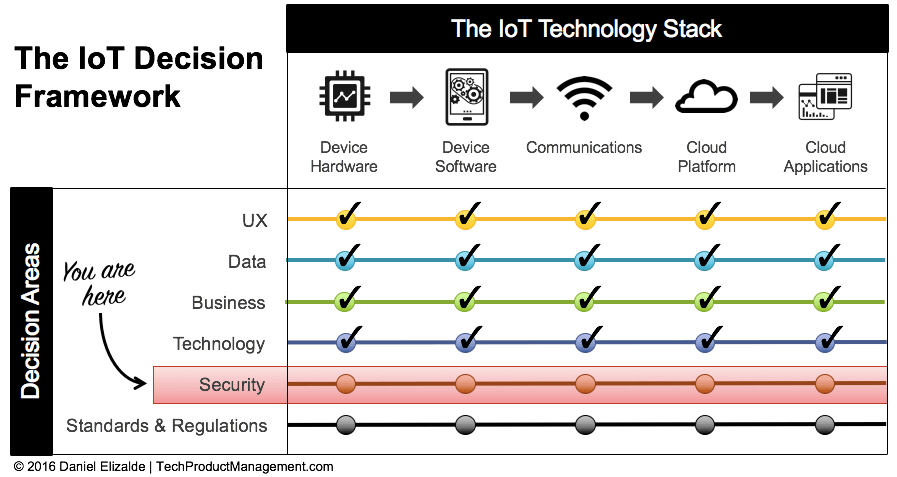

Le terme « sécurité » est une grande chose nébuleuse, il est donc difficile de savoir par où commencer. C'est pourquoi j'ai inclus la sécurité en tant que zone de décision dans mon cadre de décision IoT. En évaluant la sécurité à chaque couche de la pile IoT, vous aurez une vue plus ciblée et serez en mesure de planifier une feuille de route de sécurité exploitable.

Article associé : Prenez le contrôle de votre stratégie IoT avec le cadre de décision IoT.

Sur la base de la pile technologique IoT, les deux principaux vecteurs de sécurité que vous devez protéger sont :

- Alésage physique au niveau des appareils

- Cybersécurité dans les quatre autres couches (logiciels intégrés, communications, plate-forme cloud et applications)

1. Protégez-vous contre la falsification physique

Avec l'IoT, nous installons des millions d'appareils à portée de main, ce qui ouvre une nouvelle opportunité aux pirates informatiques de falsifier l'appareil et d'en prendre le contrôle.

Voici un exemple concret :un hôpital a investi des millions de dollars dans la cybersécurité pour empêcher l'accès non autorisé à son réseau. À leur grande surprise, peu de temps après la fin de la refonte de la sécurité, ils ont trouvé un cheval de Troie dans leur réseau. Le responsable de la cybersécurité était consterné et ne pouvait pas comprendre d'où venait l'attaque, car tous les points de cyberattaque possibles étaient protégés. Les serveurs ont été corrigés, les mots de passe ont été appliqués, les pare-feu étaient en place, vous l'appelez.

Alors, comment les attaquants sont-ils entrés dans le réseau de l'hôpital ?

Voici le kick. Un jour, une infirmière sans méfiance a décidé de charger son téléphone Android en utilisant l'un de ces ports USB. Le téléphone contenait un cheval de Troie qui s'est introduit dans le réseau de l'hôpital. Oups.

Chaque fois que je sors, je suis étonné par le nombre de ports facilement accessibles (USB, cartes SD, Ethernet, etc.) que vous trouverez partout, dans les hôpitaux, les aéroports, les commerces de détail, etc. C'est effrayant de commencer à faire attention.

La falsification physique peut être effectuée de différentes manières. Cela inclut tout, de la connexion aux ports exposés à l'interruption de l'alimentation de l'appareil, au vol de l'appareil, au retrait de pièces, etc.

En tant que chef de produit, vous devrez faire votre propre analyse de la façon dont quelqu'un pourrait altérer votre appareil. Commencez par penser :

- Que se passerait-il si quelqu'un obtenait un accès physique à mon appareil ?

- Quels types de dégâts pourraient-ils causer ?

- Pourraient-ils l'utiliser comme porte dérobée vers mon système ou le réseau de mon client ?

Ensuite, réfléchissez à la façon dont vous pouvez empêcher ces attaques. Voici quelques exemples concrets :

- Assurez-vous que votre produit n'a pas de ports ou de connecteurs exposés.

- Mettre en place des verrous ou d'autres moyens de garantir que seules les personnes autorisées peuvent accéder à votre produit.

- Dans la mesure du possible, prévoyez d'installer votre produit hors de portée normale (par exemple, dans une pièce sécurisée ou sur un plafond haut).

2. Protégez-vous contre les attaques de cybersécurité

Les pratiques de cybersécurité standard s'appliquent à toutes les couches restantes de la pile IoT :des logiciels intégrés aux applications. En tant que chef de produit, votre rôle est de vous assurer que la sécurité est cohérente sur l'ensemble de la pile, car les différentes couches de la pile sont souvent développées par différentes équipes d'ingénierie.

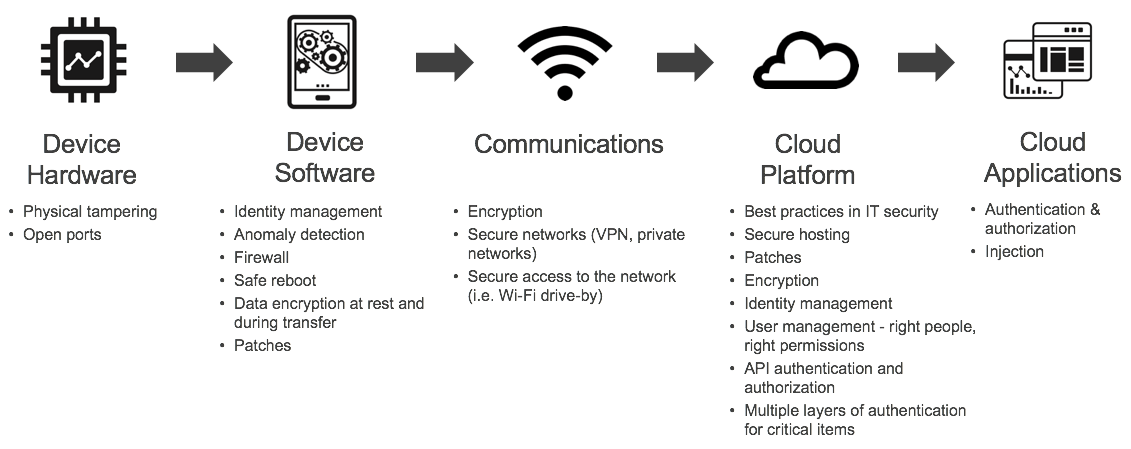

La cybersécurité a de nombreuses considérations, allant du chiffrement à la gestion des identités, en passant par l'authentification, l'autorisation, etc. Mon conseil est de parcourir la pile technologique IoT avec votre équipe et d'évaluer les risques et les vulnérabilités à chaque couche de la pile.

Décrivez ensuite les étapes à suivre pour protéger chaque couche de la pile. Le résultat pourrait ressembler à ceci :

Le résultat final

En tant que chef de produit IoT, votre objectif n'est pas d'être l'expert en matière de sécurité. Au lieu de cela, votre objectif est de garantir que la sécurité est prise en compte à chaque couche de la pile IoT en luttant contre la falsification physique et les vulnérabilités de cybersécurité.

En utilisant le cadre de décision IoT pour identifier les zones à risque, vous serez en mesure d'identifier les lacunes et de créer une stratégie pour sécuriser votre produit.

N'oubliez pas non plus que la sécurité n'est pas une chose ponctuelle. Les pirates sont toujours à la recherche de nouveaux moyens d'exploiter les vulnérabilités et de causer des dommages. La sécurité doit donc faire partie intégrante de la création et de la gestion de votre produit.

Dans les prochains articles, je donnerai des conseils pour vous assurer que votre produit ne soit pas piraté au sein de votre propre entreprise. Abonnez-vous pour être averti dès que de nouveaux articles sont publiés. (Votre e-mail n'est jamais partagé et vous pouvez vous désinscrire à tout moment.)

Si vous avez apprécié cet article, j'apprécierais vraiment que vous le partagiez avec votre réseau !

Technologie de l'Internet des objets

- Comment protéger l'aluminium de la corrosion

- Comment l'IoT traite les menaces de sécurité dans le pétrole et le gaz

- Créer votre projet de sécurité IoT/OT :par où commencer ?

- Sécuriser l'IoT industriel :un guide pour choisir votre architecture

- Évaluer votre risque informatique – comment et pourquoi

- Sécurité intelligente :comment protéger vos appareils domestiques intelligents contre les pirates

- Comment la localisation IoT mobile change le paysage de l'IoT

- Sécurisation de l'IoT de la couche réseau à la couche application

- Internet des avertissements :comment les technologies intelligentes peuvent menacer la sécurité de votre entreprise