Bases de SRAM PUF et comment le déployer pour la sécurité IoT

Cet article couvre les bases de ce qu'est un PUF SRAM (fonction physique non clonable) et de son fonctionnement, ainsi que les fonctionnalités qu'il offre dans la sécurité de l'Internet des objets (IoT) en tant qu'ancre de confiance pour tout appareil.

Dans n'importe quelle situation, la sécurité commence par la confiance. Lorsque vous avez un système d'alarme dans votre maison, vous ne communiquez son code PIN qu'aux personnes en qui vous avez confiance. Que ce soit un membre de la famille ou votre voisin amical, sans confiance vous ne partagez pas votre secret. Et c'est comme ça que ça doit être !

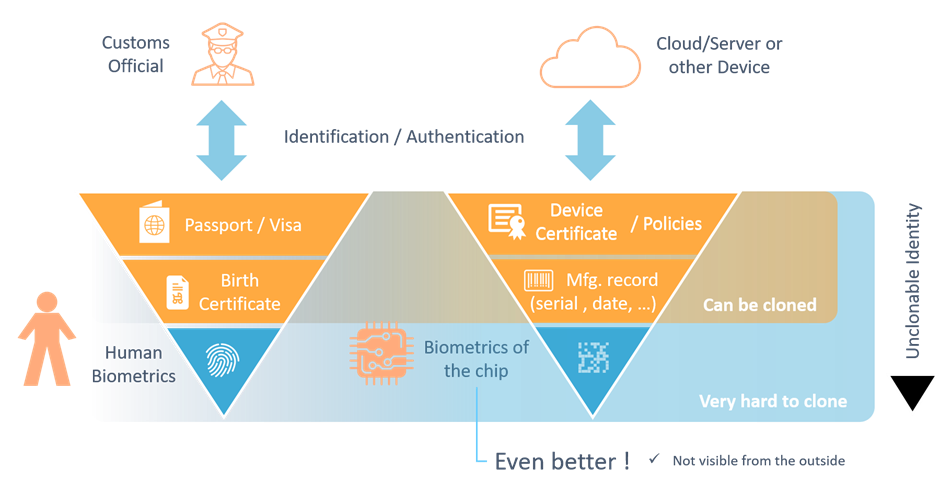

Cette question de confiance se traduit également par l'identification personnelle. Ici, le fondement de la confiance vient de documents officiels, tels qu'un passeport ou un acte de naissance. Cependant, ces documents doivent être « liés de manière sécurisée » à une personne spécifique. Cela fonctionne généralement avec la biométrie humaine. Les papiers d'identité ont tous quelque chose qui relie le document à la bonne personne, qu'il s'agisse simplement d'une photo de la personne ou d'une identification biométrique au moyen d'empreintes digitales, comme dans les passeports modernes. Ainsi, la biométrie est le point d'ancrage de sécurité sur lequel un système avec des autorisations (avez-vous la possibilité de traverser la frontière ?) est construit.

Cette ancre de sécurité est nécessaire pour empêcher qu'un document simple ne soit copié et utilisé par des personnes non autorisées. Si le document est ancré à quelque chose qui ne peut pas être copié ou cloné, comme des empreintes digitales, la sécurité devient suffisamment forte pour transformer un document relativement simple en un outil d'authentification puissant.

Un défi similaire se pose pour l'Internet des objets (IoT). La connexion sécurisée de milliards d'appareils à bas prix n'est possible que si chaque appareil a la capacité de protéger les données sensibles et les communications sécurisées. Cette protection est assurée par des certificats et des clés cryptographiques, similaires au passeport de l'exemple précédent. Cependant, ces clés et certificats nécessitent également une ancre de sécurité physique pour s'assurer qu'ils ne peuvent pas être copiés sur un appareil malveillant, se faisant passer pour un appareil authentique. Une technologie qui fournit cette ancre de sécurité sont des fonctions physiques non clonables (PUF). Un PUF est une structure physique à partir de laquelle une clé racine cryptographique unique et non clonable est générée. Cette clé racine est utilisée pour protéger les clés d'application et les certificats d'un appareil.

Bien qu'il existe de nombreux types de PUF différents, nous nous concentrerons sur le PUF SRAM en raison de sa fiabilité, de son évolutivité et de sa facilité d'utilisation. Le SRAM PUF est facile et flexible à mettre en œuvre de manière à s'adapter aux nombreux nœuds technologiques différents déployés dans l'IoT. C'est aussi le seul type de PUF connu à ce jour qui peut être mis en œuvre simplement en chargeant un logiciel sur une puce (en alternative à l'intégration d'un bloc IP matériel dédié, ce qui est également possible). Le SRAM PUF est une ancre de sécurité matérielle qui gagne en popularité en raison du nombre toujours croissant d'appareils connectés.

Qu'est-ce qu'un PUF SRAM ?

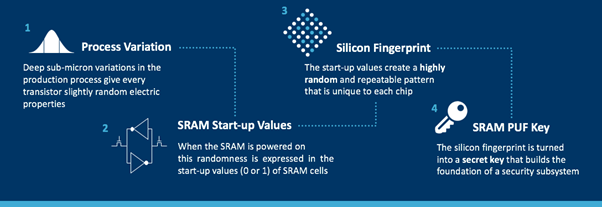

Un PUF utilise des variations submicroniques profondes qui se produisent naturellement lors de la production de semi-conducteurs et qui confèrent à chaque transistor des propriétés électriques légèrement aléatoires. Ces propriétés uniques forment la base de l'identité unique d'une puce.

Un PUF SRAM est basé sur le comportement de la mémoire SRAM standard disponible dans n'importe quelle puce numérique. Chaque cellule SRAM a son propre état préféré à chaque fois que la SRAM est alimentée, résultant de différences aléatoires dans les tensions de seuil des transistors. Par conséquent, lors de l'alimentation des mémoires SRAM, chaque mémoire produira un motif unique et aléatoire de 0 et de 1. Ces modèles sont comme des empreintes digitales de puce, car chacun est unique à une SRAM particulière et donc à une puce particulière.

Cependant, cette réponse dite SRAM PUF est une empreinte digitale « bruyante » et sa transformation en une clé cryptographique sécurisée et de haute qualité nécessite un traitement supplémentaire. En utilisant l'IP dite "Fuzzy Extractor", il est possible de reconstruire exactement la même clé cryptographique à chaque fois et dans toutes les circonstances environnementales.

Cette façon de dériver une clé des propriétés SRAM présente de grands avantages en termes de sécurité par rapport au stockage de clé traditionnel dans une mémoire non volatile (NVM). Parce que la clé n'est pas stockée de manière permanente, elle n'est pas présente lorsque l'appareil n'est pas actif (pas de clé au repos), et ne peut donc pas être trouvée par un attaquant qui ouvre l'appareil et compromet le contenu de sa mémoire.

Comment les PUF SRAM peuvent-ils être utilisés comme racine de confiance ?

Les appareils, en particulier les appareils qui font partie de l'IoT, nécessitent des clés pour protéger leurs données, leur adresse IP et leurs opérations. Si l'origine de ces clés est fiable et que les clés sont stockées de manière sécurisée dans un matériel qui protège contre les attaques, elles forment ce qu'on appelle la « racine de confiance » de l'appareil.

Les clés peuvent être fournies sur les appareils par les fabricants d'appareils (également appelés OEM) eux-mêmes ou à un stade encore plus précoce par un fournisseur de puces. Lorsque les vendeurs de puces fournissent des puces pré-provisionnées, cela augmente la valeur du produit qu'ils vendent aux OEM. Si les OEM décident de procéder eux-mêmes à l'approvisionnement, ils peuvent généralement acheter des puces moins chères.

Peu importe laquelle des deux parties assume la responsabilité de fournir les clés cryptographiques, ce n'est jamais une tâche triviale à effectuer. L'injection de clés secrètes dans des puces nécessite une usine de confiance, cela ajoute des coûts et de la complexité au processus de fabrication et limite la flexibilité. Cette complexité peut être évitée en créant les clés à l'intérieur de la puce, soit en utilisant un générateur de nombres aléatoires (RNG) interne, soit un PUF.

Obtenir une clé racine cryptographique sur un appareil n'est pas le seul défi. Le stockage sécurisé de données sensibles sur des appareils est également loin d'être anodin. Les clés secrètes ne peuvent pas être stockées simplement dans NVM, car NVM est vulnérable aux attaques matérielles. Les attaques matérielles qui permettent aux adversaires de lire le contenu NVM sont de plus en plus courantes, rendant le stockage de clés non protégé non viable. Par conséquent, il existe un besoin pour un stockage de clé sécurisé alternatif. Une approche serait d'ajouter un élément sécurisé à l'appareil. Cependant, l'ajout de matériel s'accompagne également d'une complexité et d'un coût accrus. Un PUF en silicium, tel que le PUF SRAM, peut stocker en toute sécurité des clés cryptographiques sans avoir besoin d'ajouter de matériel supplémentaire.

Le tableau ci-dessous résume le niveau de sécurité, les frais généraux de la chaîne d'approvisionnement et le coût des options technologiques pour le provisionnement et le stockage des clés cryptographiques :

Créer un coffre de clés avec un PUF SRAM

Lorsque nous avons cette clé racine du PUF SRAM, quelle est la prochaine étape pour créer la racine de confiance ? L'étape suivante consiste à utiliser la clé SRAM PUF pour créer un coffre de clés intégré afin de protéger toutes les données secrètes sur un appareil. Les clés protégées par ce coffre-fort sont requises pour les services et applications de niveau supérieur de l'appareil. Ainsi, le coffre de clés permet des applications de sécurité telles que l'authentification, le cryptage des messages, le cryptage des logiciels/micrologiciels et bien plus encore.

Avec le SRAM PUF, nous pouvons créer un coffre de clés avec les propriétés suivantes :

- Aucune clé n'est jamais stockée en clair - en particulier la clé la plus haute ou la clé « racine »

- Différentes applications peuvent stocker et utiliser leurs propres clés uniques

- La sortie du coffre de clés peut être envoyée directement à un moteur de chiffrement matériel

Un coffre de clés basé sur SRAM PUF implémente les fonctions suivantes :

- Inscription :l'opération d'inscription est généralement exécutée une fois dans le cycle de vie de l'appareil. Il établit la clé racine PUF qui peut être reproduite tout au long de la durée de vie de l'appareil. La clé racine PUF ne quitte jamais l'appareil et n'est jamais stockée. Il est utilisé pour dériver une deuxième couche de clés qui peuvent être émises ou utilisées pour envelopper/déballer des données sensibles. De plus, des données d'aide pour la correction d'erreurs sont créées. Ces données ne sont pas sensibles - elles ne fournissent aucune information sur la clé racine PUF - et peuvent donc être stockées dans NVM accessible à l'appareil. Les données auxiliaires ne sont utilisées que pour reconstruire de manière fiable la même clé racine à partir du PUF SRAM lors des lectures ultérieures du PUF intrinsèquement bruyant.

- Démarrer :l'opération de démarrage régénère la clé racine PUF interne, à l'aide des données d'assistance générées lors de l'inscription, en combinaison avec une nouvelle mesure SRAM PUF « bruyante ». Les données d'assistance générées sur un appareil sont propres à cet appareil. L'utilisation de données d'assistance copiées à partir d'un autre appareil lors de l'exécution d'une opération de démarrage entraîne l'échec de l'opération avec une indication d'erreur appropriée.

- Wrap :l'opération wrap convertit une clé fournie en externe en un code de clé (KC), qui est une version cryptée et authentifiée de la clé d'origine. Grâce à cette protection, le KC peut être stocké sans protection dans la plaine. Le KC permettra d'accéder à la clé d'origine uniquement sur l'appareil sur lequel elle a été « emballée ».

- Unwrap :l'opération de déballage est l'inverse de l'opération de wrapping, elle reconvertit donc un KC dans la clé d'origine qui a été encapsulée, après avoir vérifié son authenticité.

- Arrêter :l'opération d'arrêt peut être émise chaque fois qu'il n'est pas nécessaire d'effectuer d'autres opérations de coffre de clés. Il efface toutes les données sensibles, y compris la clé racine, des registres internes et peut être utilisé avant d'entrer en mode veille pour réduire la surface d'attaque.

Dérivation de plusieurs clés à partir d'un PUF

Une mise en œuvre d'un système de sécurité nécessite généralement plus d'une seule clé cryptographique. C'est parce que :

- la compromission d'une clé particulière pour une application ne doit pas affecter la sécurité des secrets utilisés par d'autres applications dans le même système, ce qui nécessite que différentes applications d'un système utilisent des clés différentes.

- différents algorithmes cryptographiques du système attendent des clés de longueurs différentes ou de structures différentes incompatibles les unes avec les autres.

- différentes applications nécessitent des secrets avec des durées de vie différentes, par exemple, une application du système a besoin de plusieurs clés de courte durée, tandis qu'une deuxième application nécessite une seule clé de longue durée.

- les clés sont souvent associées à des identités et utilisées à des fins d'authentification, ce qui n'a de sens que si différents utilisateurs du système ont accès à différentes clés.

Pour ces raisons et d'autres, c'est une bonne pratique bien établie dans la conception de la sécurité d'utiliser une seule clé uniquement pour un seul objectif et/ou une seule application. Cependant, dans de nombreuses situations pratiques, une implémentation d'un système de sécurité n'a accès qu'à un seul secret racine, comme dans ce cas, à partir du PUF SRAM. Pour répondre à l'exigence de clé unique à usage unique, un composant de gestion de clés capable de générer plusieurs clés d'application à partir de ce secret racine unique doit être utilisé.

Une propriété cruciale de plusieurs clés d'application générées est qu'elles sont séparées cryptographiquement, c'est-à-dire qu'elles doivent être générées de telle manière que la divulgation d'une clé dérivée particulière n'affecte pas la force de sécurité d'aucune autre clé dérivée. Cela signifie que les méthodes de génération simplistes (par exemple, l'application d'opérations arithmétiques simples ou l'utilisation de portions qui se chevauchent d'un secret) sont hors de question. Au lieu de cela, une fonction de dérivation de clé cryptographiquement sécurisée (KDF) doit être utilisée, qui utilise des primitives cryptographiques (par exemple, AES ou SHA-256) pour assurer la séparation cryptographique entre ses sorties. Par conséquent, l'utilisation d'un KDF bien implémenté garantira qu'un nombre pratiquement illimité de clés peut être dérivé d'une seule instance SRAM PUF.

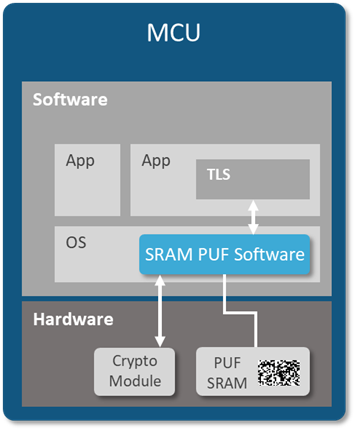

Implémentation d'un PUF SRAM via un logiciel

L'un des principaux avantages d'un PUF SRAM qui n'a pas encore été abordé est qu'il est basé sur une structure physique disponible dans pratiquement n'importe quelle puce :la mémoire SRAM. Étant donné que ce type de PUF utilise une SRAM standard « sur étagère », il s'agit de la seule option de source d'entropie matérielle pour sécuriser les produits IoT qui n'a pas besoin d'être chargé lors de la fabrication du silicium. Il peut être installé plus tard dans la chaîne d'approvisionnement et même installé à distance sur les appareils déployés. Cela permet une installation à distance « brownfield » jamais possible auparavant d'une racine matérielle de confiance et ouvre la voie à l'extension de l'IoT à des milliards d'appareils.

Les fonctions décrites précédemment pour créer un coffre de clés et pour dériver plusieurs clés peuvent être implémentées en tant qu'IP matérielle ou logicielle. Le seul matériel requis pour développer un PUF est la structure physique unique du PUF lui-même. Ainsi, sur tout appareil où l'accès à la SRAM (non initialisée) est disponible pour les algorithmes PUF, une SRAM PUF fonctionnelle peut être implémentée. Cette propriété rend le SRAM PUF unique parmi le spectre des différents PUF du marché. À la connaissance de l'auteur, le PUF SRAM est le seul type de PUF existant actuellement qui peut être implémenté dans le matériel en chargeant simplement un logiciel sur un appareil.

Conclusion

Sans confiance, il n'y a pas de sécurité. Toute solution de sécurité commence par quelque chose qui prouvera l'identité du sujet - qu'il s'agisse d'une personne à qui des papiers d'identité doivent être délivrés ou d'une puce à déployer dans l'IoT - sans l'ombre d'un doute. Dans cet article, nous avons présenté la technologie SRAM PUF comme une racine de confiance fiable, évolutive et facile à utiliser pour tout appareil IoT. Qu'il soit implémenté en tant que bloc IP matériel dédié ou en tant que logiciel chargé sur un périphérique, il crée une clé racine cryptographique de confiance à partir de minuscules variations uniques au périphérique dans le silicium des puces. En utilisant un PUF SRAM, il est garanti que la clé racine d'un appareil n'est connue de personne dans la chaîne d'approvisionnement et ne peut pas être modifiée ou clonée si l'appareil tombe entre des mains non fiables. En étendant la fonctionnalité de sécurité au-dessus de ce secret racine, un coffre-fort de confiance pour les données sensibles et les clés secrètes peut être construit et toutes les clés supplémentaires requises par l'appareil peuvent être dérivées et protégées. C'est pourquoi les PUF SRAM sont un excellent moyen de sécuriser votre système depuis le sol (ou le silicium) vers le haut.

Technologie de l'Internet des objets

- Conseils et tendances de sécurité IIoT pour 2020

- Comment l'IoT traite les menaces de sécurité dans le pétrole et le gaz

- La recherche d'une norme de sécurité IoT universelle

- Comment vous préparer pour l'IA à l'aide de l'IoT

- La sécurité et la confidentialité freinent-elles l'IoT ?

- Évaluer votre risque informatique – comment et pourquoi

- Comment les entreprises peuvent tirer parti de l'IoT pour la collecte et l'analyse de données à grande échelle

- Automatisation et IoT :un mariage parfait pour la logistique et la sécurité des soins de santé

- Trois étapes pour la sécurité globale de l'IoT