Le nouveau MCU Microchip ajoute une protection de démarrage sécurisée à partir du flash externe

Pour les systèmes d'exploitation démarrant à partir de la mémoire flash SPI externe, Microchip Technology a introduit son dernier microcontrôleur (MCU) compatible avec la cryptographie pour se protéger contre les rootkits malveillants et les logiciels malveillants bootkit, permettant un démarrage sécurisé avec une protection matérielle de la racine de confiance conforme aux directives NIST 800-193.

Avec la croissance de la 5G, y compris les nouvelles infrastructures cellulaires, les réseaux et les centres de données prenant en charge l'expansion du cloud computing, les développeurs devront s'assurer que les systèmes d'exploitation restent sécurisés et sans compromis. Le malware rootkit se charge avant le démarrage du système d'exploitation et peut se cacher des logiciels anti-malware ordinaires, ce qui le rend très difficile à détecter; un moyen de se défendre contre les rootkits est le démarrage sécurisé. Le démarrage sécurisé avec une racine matérielle de confiance est essentiel pour protéger le système contre les menaces avant qu'elles ne puissent se charger dans le système et permet uniquement au système de démarrer à l'aide d'un logiciel approuvé par le fabricant.

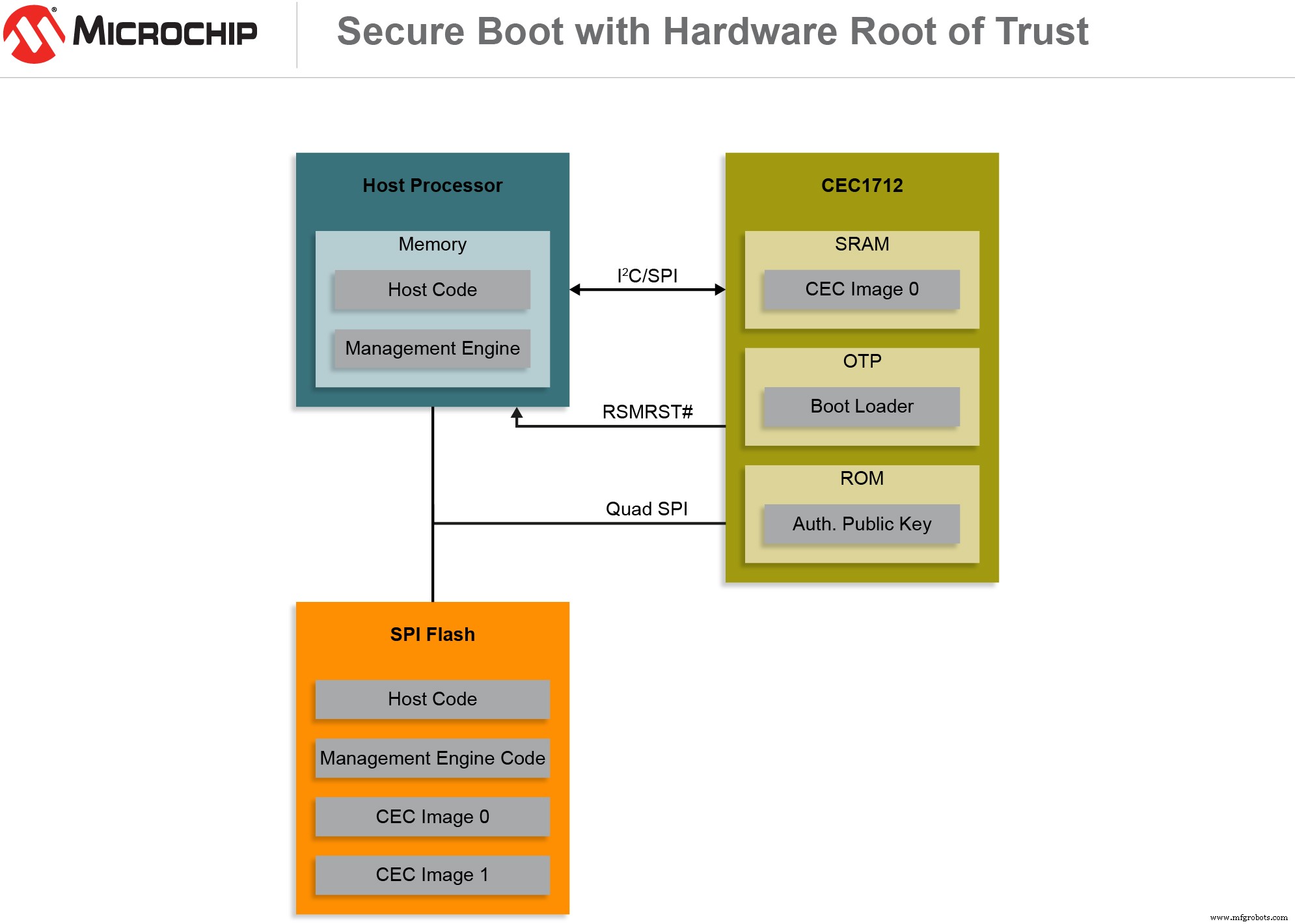

Par conséquent, le nouveau MCU CEC1712 de Microchip, c'est un appareil de troisième génération basé sur un Arm Cortex-M4, ainsi que son micrologiciel personnalisé Soteria-G2 est conçu pour détecter et arrêter les micrologiciels malveillants avant l'exécution, permettant aux concepteurs d'adopter et de mettre en œuvre rapidement un démarrage sécurisé. Soteria-G2 utilise le chargeur de démarrage sécurisé immuable CEC1712, implémenté en mémoire morte (ROM), comme racine de confiance du système.

Lors d'un briefing, Jeannette Wilson a déclaré à Embedded.com :"Nous ciblons tout ce qui peut démarrer à partir d'un flash SPI. Le CEC1712 dispose d'une cryptographie matérielle importante intégrée à l'appareil qui peut économiser beaucoup d'espace de code, jusqu'à 15k de code. Cela permet un fonctionnement beaucoup plus rapide, ainsi, par exemple, toutes les vérifications peuvent être effectuées en moins de 70 ms. »

Bien qu'il empêche les logiciels malveillants pendant le pré-démarrage dans les systèmes d'exploitation 5G et de centre de données, la combinaison CEC1712 et Soteria-G2 de Microchip est également un catalyseur de sécurité pour les systèmes d'exploitation de véhicules autonomes connectés, les systèmes avancés d'assistance au conducteur (ADAS) et d'autres systèmes qui démarrent du flash SPI externe.

En plus de fournir un démarrage sécurisé avec une protection matérielle de la racine de confiance dans un mode de pré-démarrage pour les systèmes d'exploitation démarrant à partir de la mémoire flash SPI externe, le CEC1712 fournit une protection contre la révocation des clés et la restauration du code pendant la durée de vie, ce qui permet des mises à jour de sécurité sur le terrain. Ceci est important pour la conformité aux directives de résilience du micrologiciel de la plate-forme NIST 800-193, qui stipulent que des mécanismes de protection, de détection et de récupération sont en place pour :

- s'assurer que le code du micrologiciel de la plate-forme et les données critiques restent dans un état d'intégrité et sont protégés contre la corruption, comme le processus pour garantir l'authenticité et l'intégrité des mises à jour du micrologiciel.

- détecter lorsque le code du micrologiciel de la plate-forme et les données critiques ont été corrompus ou autrement modifiés par rapport à un état autorisé.

- restaurer le code du micrologiciel de la plate-forme et les données critiques à un état d'intégrité dans le cas où un tel code de micrologiciel ou des données critiques sont détectés comme ayant été corrompus, ou lorsqu'ils sont forcés de récupérer via un mécanisme autorisé. La récupération est limitée à la capacité de récupérer le code du micrologiciel et les données critiques.

Wilson a déclaré que la révocation des clés est importante lorsqu'un OEM est piraté - si des clés privées sont prises et de nouvelles clés émises, les clés précédentes doivent être rejetées. "Cela semble évident, mais plus difficile qu'il n'y paraît, car le problème est de savoir comment introduire de nouvelles clés et rejeter les clés qui ont été signées."

Le chargeur de démarrage sécurisé CEC1712 charge, déchiffre et authentifie le micrologiciel à exécuter sur le CEC1712 à partir de la mémoire flash SPI externe. Le code CEC1712 validé authentifie ensuite le firmware stocké dans la mémoire flash SPI pour le premier processeur d'application. Jusqu'à deux processeurs d'application sont pris en charge avec deux composants flash pris en charge pour chacun.

L'exécution du code commence dans la ROM CEC1712, le code d'application signé dans le flash SPI avec la clé privée de l'OEM, maintenant le processeur en réinitialisation jusqu'à ce que le code soit authentifié dans le MCU, après quoi le processeur hôte charge et exécute le code authentifié à partir du flash SPI. (Image :puce électronique)

Le pré-approvisionnement des données spécifiques au client est une option fournie par Microchip ou Arrow Electronics. Le pré-approvisionnement est une solution de fabrication sécurisée pour aider à prévenir la surproduction et la contrefaçon. En plus d'économiser jusqu'à plusieurs mois de temps de développement, la solution simplifie considérablement la logistique d'approvisionnement, ce qui permet aux clients de sécuriser et de gérer facilement les appareils sans les frais généraux des services d'approvisionnement tiers ou des autorités de certification.

Wilson a ajouté que si les clients sont devenus plus sophistiqués, tout le monde n'a pas l'expertise en matière de sécurité. "Soteria leur permet de faire le code de démarrage sécurisé." Le développement du code est effectué dans la suite d'outils de l'environnement de développement intégré (IDE) MPLAB.

Le CEC1712 est le microcontrôleur de troisième génération de Microchip, nous avons donc demandé :quelles sont les principales différences par rapport au microcontrôleur CEC1702 ? Wilson a déclaré que la génération précédente ne pouvait pas effectuer un démarrage redondant complet, tandis que le CEC1712 répond pleinement à l'exigence NIST 800-193 à cet égard. De plus, en plus de la révocation des clés et de la protection contre l'annulation du code, le nouveau MCU dispose d'une ROM de démarrage prenant en charge le mode d'adresse SPI de 4 octets, utilise le hachage SHA-384 (par opposition à SHA-256). Une autre différenciation est l'OTP programmable par l'utilisateur en circuit, qui permet la personnalisation via le micrologiciel Soteria-G2, pour des applications telles que les claviers programmables dans les jeux.

Le package CEC1712 et Soteria-G2 offre plusieurs options de support logiciel et matériel; la prise en charge logicielle inclut les compilateurs MPLAB X IDE, MPLAB Xpress et MPLABXC32 de Microchip ; le support matériel est inclus dans les programmeurs et les débogueurs, y compris le programmeur/débogueur MPLAB ICD 4 et PICkit 4. Le CEC1712H-S2-I/SX est disponible en série en 10 000 quantités à partir de 4,02 $ (micrologiciel Soteria-G2 inclus).

Wilson a déclaré que plusieurs clients étaient déjà en train d'échantillonner et que certains étaient en passe de produire à grande échelle. Elle a déclaré que les clients comprennent d'importantes sociétés de serveurs, des sociétés d'imprimantes multifonctions, ainsi que des secteurs de l'aérospatiale et de la défense. Microchip cible également les clients des jeux, de l'automobile et des ordinateurs/portables.

Embarqué

- Mouser ajoute plus de 50 nouveaux fournisseurs à sa carte de ligne

- Micropuce :la solution de sécurité LoRa de bout en bout fournit un approvisionnement sécurisé des clés

- Renesas développe un MCU 28 nm avec des fonctions assistées par virtualisation

- Technologies modulaires SMART :la famille de flashes SATA N200 offre des capacités allant de 32 Go à 1 To

- Renesas :la plate-forme Synergy ajoute un groupe de microcontrôleurs S5D3 à faible consommation avec une sécurité avancée

- Micropuce :connectez les applications PIC MCU à Google Cloud en quelques minutes

- Cypress :la nouvelle gamme de microcontrôleurs sécurisés PSoC 64 offre une sécurité certifiée PSA

- Souris :coprocesseur sécurisé DeepCover de Maxim

- Micropuce :périphériques Flash NOR avec adresses MAC préprogrammées