Identification des exigences pour améliorer la confidentialité dans les conceptions intégrées

À mesure que les appareils connectés à Internet deviennent de plus en plus répandus, ils alimentent un risque croissant pour la vie privée. Heureusement, il existe désormais de nombreuses puces et services prêts à l'emploi pour aider les conceptions à résister aux intrusions et empêcher l'accès non autorisé aux données privées. La clé réside dans l'identification des menaces spécifiques qui doivent être atténuées.

En gros, la confidentialité implique de garder les informations désignées inaccessibles sans l'autorisation du propriétaire de l'information. La confidentialité implique la sécurité ; les informations ne peuvent pas être gardées privées sans les garder également sécurisées. Mais ce n'est pas la même chose. La sécurité des informations implique également la prévention des altérations ou destructions malveillantes. En ce sens, les informations peuvent être sécurisées sans rester privées.

Il existe de nombreuses raisons de préserver la confidentialité des informations, l'une des principales étant les nombreuses réglementations et exigences gouvernementales dans le monde entier pour maintenir la confidentialité des informations pouvant être associées à une personne, appelées informations personnellement identifiables (PII). Une grande partie de ce qui constitue une PII est évidente - des éléments comme le nom, l'adresse, les numéros de compte, l'emplacement, l'état de santé, les images et les activités d'une personne sont toutes des PII que la plupart reconnaîtraient comme méritant la confidentialité.

Mais d'autres types d'informations qui pourraient avoir besoin d'être sécurisées ne sont pas aussi manifestement privées, car les informations en elles-mêmes ne sont pas personnellement identifiables. Associé à un deuxième élément d'information, cependant, ce premier élément peut devenir identifiable, nécessitant ainsi la confidentialité. Par exemple, le réglage de la température d'un thermostat connecté peut ne pas sembler nécessiter une protection de la vie privée. Quelque part, un thermostat est réglé à 55 degrés. Et alors? Associez ce paramètre à des informations sur l'emplacement actuel du thermostat, et cela devient soudainement personnel. Quelqu'un sachant qu'une maison spécifique a son thermostat réglé à 55 degrés peut lui permettre de déduire que les propriétaires sont en vacances et que la maison est relativement sûre pour le cambriolage.

Dans les appareils électroniques, les informations ou les données qui peuvent avoir besoin d'être sécurisées sont substantielles. Aussi bien les données au repos, c'est-à-dire en mémoire ou en stockage, que les données en mouvement, transitant par le réseau ou le long des fils et circuits, auront besoin d'une protection. Si cette protection implique un cryptage, ce qui est généralement le cas, les clés de cryptage doivent également être protégées. Et en plus des données personnelles et des clés présentes ou en mouvement, les concepteurs peuvent avoir besoin de s'assurer que le logiciel système et le micrologiciel sont à l'abri de la falsification, de peur qu'un « mauvais acteur » modifie le comportement du système pour l'obliger à divulguer des informations qui devaient rester privées.

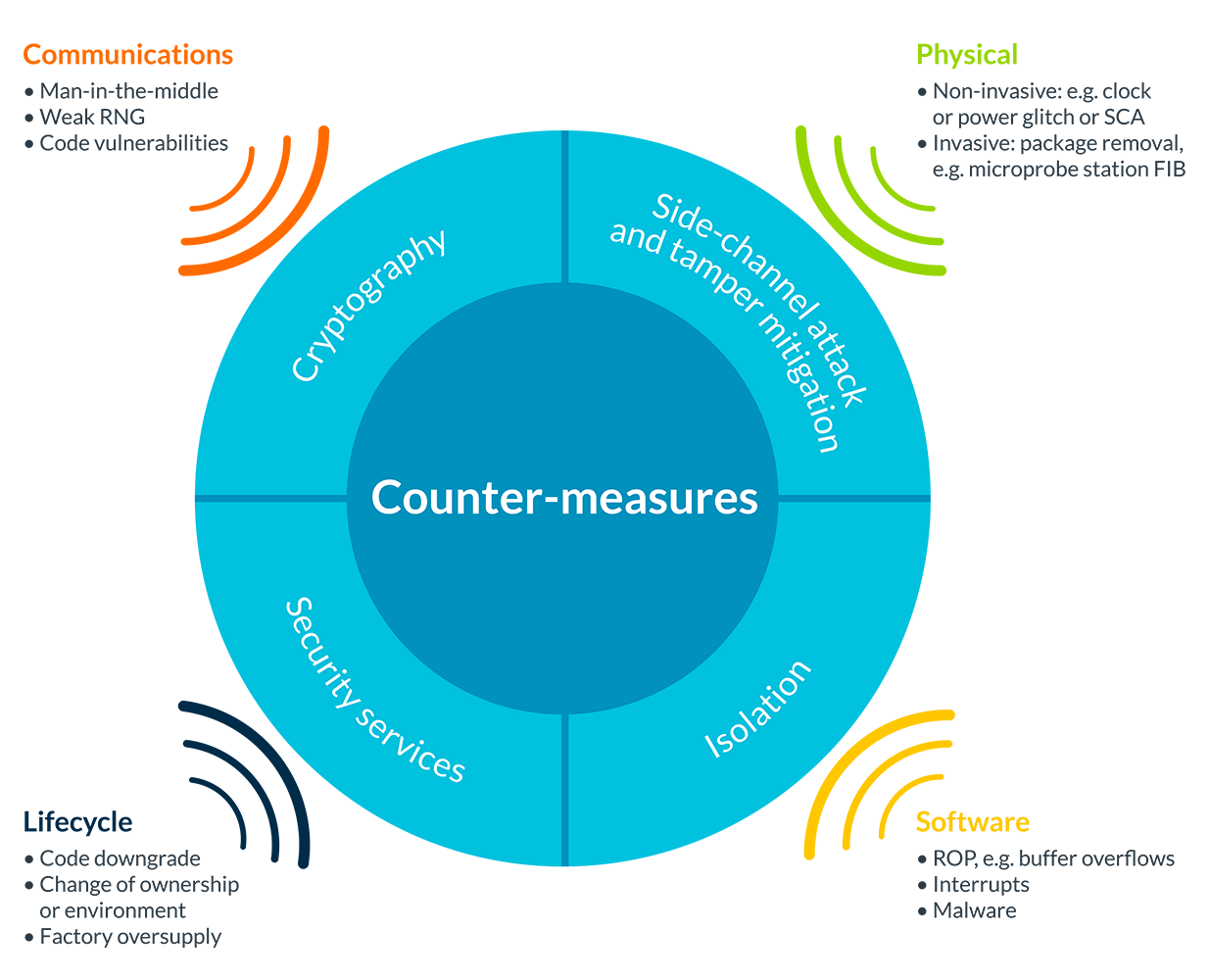

Il existe également un nombre important et croissant de façons dont la sécurité des données électroniques peut être compromise. Les attaquants distants peuvent espionner les communications réseau. Un « homme du milieu » peut intercepter des messages en transit et prétendre être le destinataire prévu, transmettant des messages entre les parties légitimes pour masquer l'interruption. Un attaquant distant peut également envoyer des messages qui déclenchent des faiblesses du système, insérer des logiciels malveillants lors du provisionnement ou des mises à jour sans fil, ou exploiter d'autres vulnérabilités du code.

Figure 1 : Il existe de nombreuses formes d'attaques qui peuvent compromettre la sécurité des données, nécessitant de nombreuses contre-mesures différentes. (Source de l'image :ARM)

Si l'attaquant a un accès physique, ou même simplement la proximité, à un système, des voies d'attaque supplémentaires s'ouvrent, à la fois intrusives et non intrusives. Le sondage des bus de signaux peut révéler des informations privées au fur et à mesure qu'elles circulent dans le système. La surveillance des lignes électriques ou des rayonnements EMI peut fournir des informations permettant de récupérer les clés de cryptage. Il est également possible de modifier le contenu ou même de remplacer les périphériques de stockage de code avec un accès physique, tout comme le retrait de l'emballage pour exposer la puce à des fins de sondage et d'analyse.

Les attaques d'accès physique contre la sécurité des données peuvent également se produire à d'autres moments qu'après le déploiement d'un appareil. Les mauvais acteurs peuvent copier des clés de chiffrement, ou même cloner des systèmes entiers, lors de la fabrication et de l'assemblage, par exemple. Le clone d'un appareil peut alors fonctionner dans un système comme s'il y appartenait, contournant presque toutes les formes de sécurité avec une activité « interne ». Et une fois qu'un appareil est mis hors service et mis au rebut, quelqu'un peut l'acquérir et extraire des informations à sa guise.

Aucune méthode unique n'offre une sécurité contre la myriade de types d'attaques possibles et la mise en œuvre de toutes les méthodes de sécurité possibles peut être d'un coût prohibitif. En outre, les opportunités et les risques d'attaque varient selon l'application. Ainsi, les développeurs doivent choisir avec soin les méthodes qu'ils implémenteront. Le point de départ est avant de commencer la conception détaillée, en créant un modèle de menace. Le modèle doit prendre en compte non seulement l'appareil lui-même, mais les systèmes qui y sont connectés. Il doit également examiner l'environnement de fonctionnement normal de l'appareil, ainsi que tout au long de son cycle de vie.

Lors du développement du modèle de menace, les développeurs doivent suivre plusieurs étapes :

Identifiez les actifs (données) qu'ils doivent protéger. Pour des raisons de confidentialité, cela inclura toutes les informations personnelles présentes ou en mouvement via l'appareil. Il doit également inclure des clés de cryptage s'il est utilisé, et peut devoir inclure un micrologiciel du système, des codes d'identité, des métadonnées de message, etc.

Identifiez les types d'attaques auxquels ces actifs pourraient être soumis, estimez leur probabilité et évaluez l'impact d'une attaque réussie. Assurez-vous d'inclure l'ensemble du cycle de vie de l'appareil, y compris la fabrication, le déploiement et l'élimination. Cela aidera à identifier les menaces suffisamment sérieuses pour nécessiter une atténuation.

Déterminer les contre-mesures qui seront nécessaires et leur coût de mise en œuvre en termes de temps de conception, de performances et de nomenclatures.

Le modèle de menace ainsi développé aidera à orienter les attributs de conception matérielle et logicielle requis pour protéger la confidentialité des données. Heureusement, l'industrie des semi-conducteurs a développé de nombreux dispositifs et services qui répondent à la plupart des menaces et offre une assistance aux développeurs pour identifier l'application des contre-mesures appropriées.

Technologie de l'Internet des objets

- Trier les exigences évolutives de l'IA

- Co-simulation pour les conceptions basées sur Zynq

- Votre système est-il prêt pour l'IoT ?

- Utiliser les données IoT pour votre entreprise

- Principaux défis de la gestion de la confidentialité des données pour les entreprises de 2021 à 23

- Tableau, les données derrière les informations

- Les vêtements connectés sur le lieu de travail soulèvent de nouveaux dilemmes en matière de confidentialité pour le personnel et les entreprises

- Principales tendances IoT à surveiller en 2019

- DataOps :l'avenir de l'automatisation des soins de santé