Les MCU utilisent la technologie PUF pour combler les lacunes de sécurité des clés privées

De plus en plus de fournisseurs de circuits intégrés commencent à explorer une approche technologique au niveau de l'appareil pour protéger les données appelée fonction physiquement unclonable, ou PUF. Bien que les processus de production du silicium soient précis, cette technologie exploite le fait qu'il existe encore de minuscules variations dans chaque circuit produit. Le PUF utilise ces minuscules différences pour générer une valeur numérique unique qui peut être utilisée comme clé secrète. Les clés secrètes sont essentielles pour la sécurité numérique.

La sécurité devient de plus en plus l'une des grandes préoccupations des développeurs d'appareils connectés ou de l'Internet des objets (IoT), en particulier avec le risque énorme auquel ils sont confrontés en cas d'attaques de pirates informatiques ou de compromission des informations et des violations de sécurité.

L'un des défis pour l'ajout de sécurité dans un appareil IoT est de savoir comment le faire sans ajouter d'espace ou de coût en silicium, étant donné les contraintes de ressources en termes de consommation d'énergie minimale et d'optimisation des ressources de traitement sur les appareils.

Avec une mise en œuvre efficace de PUF, il est possible de dépasser les limites du stockage de clé conventionnel :le circuit PUF n'a pas de batterie ou autre source d'alimentation permanente. Les tentatives pour sonder physiquement la clé modifieront radicalement les caractéristiques de ce circuit PUF et produiront ainsi un nombre différent. La clé PUF ne peut être générée que lorsqu'elle est nécessaire pour une opération cryptographique et peut être instantanément effacée ultérieurement.

La technologie PUF offre des avantages en termes de nomenclatures (BOM) avec la sécurité renforcée d'une SRAM inviolable. Bien que la technologie PUF ne suffise pas à elle seule à assurer la sécurité des clés, elle minimise certainement la vulnérabilité des appareils intégrés.

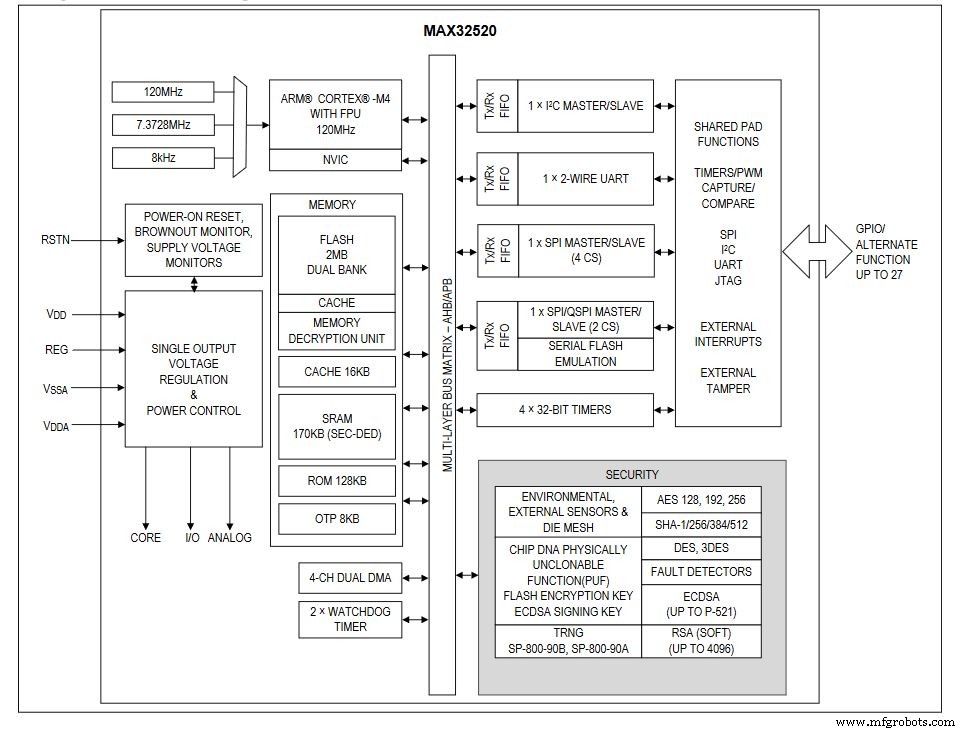

Récemment, nous avons vu des annonces de produits de Maxim Integrated et de Silicon Labs pour des appareils sécurisés utilisant la technologie PUF. Silicon Labs a ajouté une nouvelle sécurité matérielle pour ses systèmes sans fil sur puce (SoC) pour les appareils IoT dans sa plate-forme Wireless Gecko Series 2 combinant des fonctionnalités logicielles de sécurité avec la technologie matérielle PUF. Maxim Integrated a présenté son microcontrôleur MAX32520 ChipDNA Secure ARM Cortex-M4, qui intègre de la même manière PUF pour plusieurs niveaux de protection; sa clé générée par ChipDNA peut être utilisée directement pour plusieurs fonctions telles que le secret symétrique pour crypter/décrypter les données stockées dans la mémoire non volatile du circuit intégré sécurisé.

Un porte-parole de Maxim a déclaré à EE Times :"Le MAX32520 peut être utilisé pour toutes les applications - même si nous avons souligné les applications IoT spécifiquement dans l'annonce au monde embarqué, le circuit intégré ne se limite pas aux applications IoT." L'appareil s'adresse à plusieurs applications, notamment l'industrie, la santé, l'informatique et l'IoT.

Schéma fonctionnel simplifié du microcontrôleur ChipDNA de Maxim (Image :Maxim Integrated)

Schéma fonctionnel simplifié du microcontrôleur ChipDNA de Maxim (Image :Maxim Integrated)

Le MAX32520 peut implémenter un démarrage sécurisé pour n'importe quel processeur sur la base de sa fonction d'émulation flash série et fournit deux couches physiques supplémentaires :le blindage de la puce et la détection physique des falsifications. La puce offre une option de cryptage flash interne. Il est utilisé pour la protection IP et la protection des données flash. Les fonctions puissantes de crypto augmentent la confiance de l'appareil - il prend en charge SHA512, ECDSA P521 et RSA 4096. Le MAX32520 utilise la sortie ChipDNA comme contenu clé pour sécuriser cryptographiquement toutes les données stockées sur l'appareil, y compris le micrologiciel de l'utilisateur. Le cryptage du micrologiciel utilisateur offre une protection IP logicielle ultime.

Le ChipDNA peut également générer une clé privée pour l'opération de signature ECDSA. Le MAX32520 fournit un circuit de détection TRNG, environnemental et anti-sabotage conforme FIPS/NIST pour faciliter la sécurité au niveau du système. Toute tentative de sonder ou d'observer ChipDNA modifie les caractéristiques du circuit sous-jacent, empêchant la découverte de la valeur unique utilisée par les fonctions cryptographiques de la puce. De la même manière, des tentatives de rétro-ingénierie plus exhaustives sont annulées en raison du conditionnement en usine nécessaire pour rendre le circuit ChipDNA opérationnel.

Mike Dow, Silicon Labs

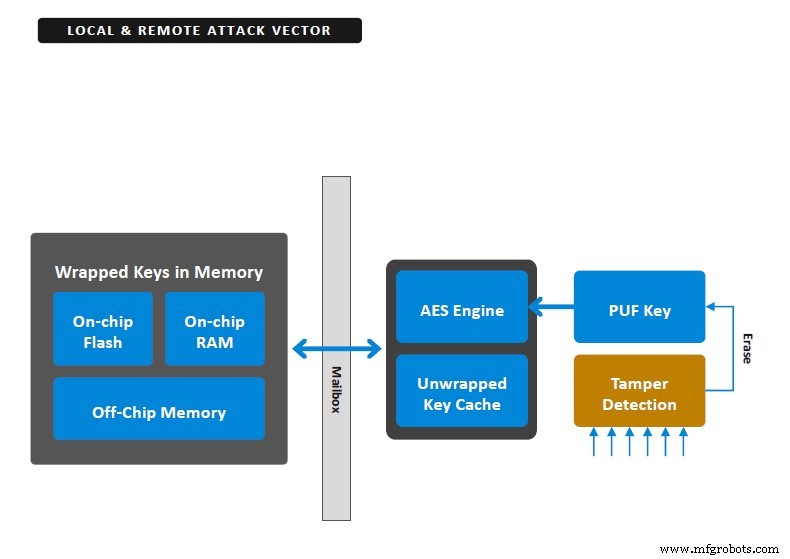

Pendant ce temps, Mike Dow, chef de produit senior pour la sécurité IoT chez Silicon Labs, a expliqué à EE Times comment ils utilisent la technologie PUF dans ses SoC sans fil pour les appareils IoT. « Pour la fonction physiquement non clonable (PUF) intégrée dans les technologies de coffre-fort sécurisé et d'élément sécurisé de Silicon Labs, nous utilisons un PUF SRAM, ce qui signifie qu'il exploite le caractère aléatoire inhérent d'un bloc de bits SRAM lorsqu'ils sont alimentés pour dériver un seul symétrique. clé qui est unique à l'appareil. Nous avons mis en œuvre la technologie SRAM PUF qui a la plus longue expérience de fiabilité éprouvée sur le marché. Étant donné que les appareils que nos clients déploient sur le terrain sont souvent opérationnels depuis plus de 10 ans, nous avions besoin d'une technologie PUF avec une longue histoire de fiabilité. »

Il a déclaré que dans la mise en œuvre de Silicon Labs, cela limite l'utilisation du PUF pour créer une clé de cryptage de clé (KEK), qui est utilisée pour envelopper (crypter) d'autres clés du système et les stocker dans la mémoire interne ou externe. « Parce que cette KEK n'est utilisée que pour accéder aux clés encapsulées, la durée d'utilisation est limitée, ce qui limite son exposition à de nombreux types d'attaques. De plus, le processus de reconstruction de la KEK ne se produit que lors d'événements de réinitialisation de mise sous tension (POR), ce qui limite davantage l'accès au processus de génération de la clé. »

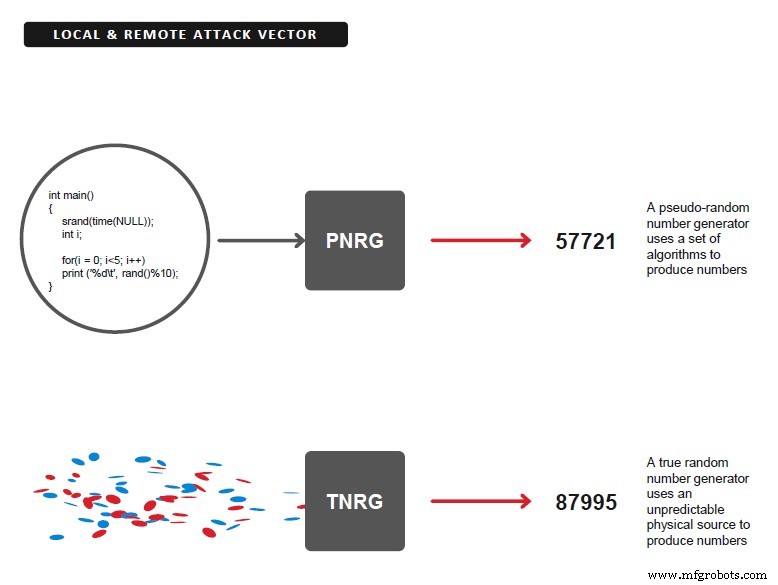

Dans la conception de Silicon Labs, chaque génération de clé autre que la clé de chiffrement de clé est effectuée par un véritable générateur aléatoire (TRNG) conforme au NIST. (Image :Silicon Labs)

Dans la conception de Silicon Labs, chaque génération de clé autre que la clé de chiffrement de clé est effectuée par un véritable générateur aléatoire (TRNG) conforme au NIST. (Image :Silicon Labs)

« Dans cette conception, toute autre génération de clé en plus de la KEK est effectuée par un véritable générateur aléatoire conforme au NIST (TRNG), puis la clé est encapsulée avec un cryptage AES. Les technologies TRNG et AES sont communes, bien comprises, testées et vérifiables dans le secteur de la sécurité. Nous utilisons également des clés 256 bits pour renforcer le cryptage AES. Nous appliquons ensuite une protection de canal latéral par analyse de puissance différentielle (DPA) sur l'algorithme AES pour le renforcer davantage contre ces attaques. Tout le matériel de clé pour l'appareil est enveloppé de cette manière, y compris les paires de clés d'identité privées/publiques ECC générées et stockées dans une mémoire programmable (OTP).

La possibilité de stocker le matériel de clé en toute sécurité dans une mémoire interne ou externe presque illimitée est un avantage majeur lors de la mise en œuvre de schémas de sécurité cloud complexes qui nécessitent de nombreuses paires de clés asymétriques. L'alternative est de stocker les clés en clair, mais cette approche nécessite des mémoires très sécurisées physiquement, qui sont à la fois complexes et coûteuses à protéger. Dow a commenté :« Lors de la conception de la puce, vous devez choisir une taille optimale de mémoire sécurisée. Pourtant, quelle que soit la taille que vous choisissez, il est presque garanti qu'elle sera insuffisante pendant la durée de vie du produit. »

Un PUF crée une clé secrète, aléatoire et unique ; la clé PUF crypte toutes les clés du stockage de clés sécurisé, générées au démarrage et non stockées dans la mémoire flash. (Image :Silicon Labs)

Un PUF crée une clé secrète, aléatoire et unique ; la clé PUF crypte toutes les clés du stockage de clés sécurisé, générées au démarrage et non stockées dans la mémoire flash. (Image :Silicon Labs)

Il a déclaré que l'autre avantage de son système de gestion des clés de coffre-fort sécurisé est qu'en utilisant le cryptage AES, vous pouvez également avoir besoin d'un vecteur initial pour alimenter l'algorithme. «Ce vecteur initial revient à avoir un mot de passe supplémentaire de 128 bits requis pour effectuer toute opération de sécurité à l'aide de cette clé. Ce mot de passe pourrait ensuite être utilisé par un humain ou une autre application s'exécutant sur notre puce pour fournir une authentification à deux facteurs pour utiliser la clé. »

« En tant que couche de protection supplémentaire, nous avons inclus un système sophistiqué de protection contre les falsifications dans notre technologie de coffre-fort sécurisé qui peut détruire les données de reconstruction PUF si une falsification est détectée. Une fois les données de reconstruction détruites, le matériel de clé stocké n'est plus accessible. Cela "brique" efficacement l'appareil car aucun algorithme de cryptage ne peut désormais être exécuté, empêchant même un démarrage sécurisé. "

Silicon Labs a choisi ce qu'il a dit être la technologie PUF la plus fiable sur le marché et a limité sa fonction à fournir un seul KEK pour emballer ou déballer le matériau de la clé. Cette clé peut être davantage protégée en exigeant un autre mot de passe d'authentification à deux facteurs. Dow a ajouté :« De plus, nous proposons plusieurs sources de protection contre les falsifications et pouvons détruire la clé PUF, la rendant inutile pour déchiffrer toutes les autres clés protégées par celle-ci. Même si les pirates investissent un temps et des ressources considérables pour reconcevoir l'appareil et récupérer la KEK, ils n'ont compromis qu'un seul appareil."

Embarqué

- Cyber et cloud :surmonter les principaux défis de sécurité dans le contexte de l'essor du multicloud

- La sécurité reste une préoccupation majeure de l'IoT

- Micropuce :la solution de sécurité LoRa de bout en bout fournit un approvisionnement sécurisé des clés

- Renesas :la plate-forme Synergy ajoute un groupe de microcontrôleurs S5D3 à faible consommation avec une sécurité avancée

- Cypress :la nouvelle gamme de microcontrôleurs sécurisés PSoC 64 offre une sécurité certifiée PSA

- Cas d'utilisation sympas de l'IoT :nouveaux mécanismes de sécurité pour les voitures en réseau

- Qu'est-ce qu'une clé de sécurité réseau ? Comment le trouver ?

- 8 techniques de chiffrement les plus courantes pour enregistrer des données privées

- 5 avancées clés en matière de cybersécurité pour sécuriser les solutions numériques en 2021