Comment utiliser votre propre certificat de sécurité avec un serveur OPC UA sur un PLCnext Control

Ceci est une mise à jour d'un article initialement publié en novembre 2018.

Tous les PLCnext Controls incluent un serveur OPC UA intégré. Ce serveur, comme tous les serveurs OPC UA, inclut la possibilité d'établir des connexions sécurisées avec des clients utilisant la cryptographie à clé publique. Ce guide décrit comment utiliser votre propre certificat de sécurité (y compris votre propre clé privée) pour configurer une connexion OPC UA sécurisée avec un PLCnext Control.

Pour des informations générales sur la gestion des certificats du serveur OPC UA, veuillez consulter :

- Les Paramètres OPC UA section du système d'aide intégré de PLCnext Engineer.

- Le centre d'information PLCnext :

- Serveur OPC UA intégré (eUA)

- Authentification par certificat.

Présentation

Le serveur OPC UA intégré PLCnext Control nécessite des certificats X.509 pour garantir une communication fiable avec les clients OPC UA. Il existe quatre principaux types de certificats pouvant être utilisés :

Option 1 – Certificat auto-signé généré automatiquement.

- Les certificats requis sont automatiquement créés par l'automate.

- Configuration simple.

- Utile pour les tests et pour une utilisation permanente sur des réseaux locaux sécurisés.

Option 2 – Certificat auto-signé généré manuellement.

- Aucun avantage de sécurité supplémentaire par rapport à l'option 1, mais donne à l'administrateur plus de contrôle sur la gestion des certificats.

Option 3 – Certificat signé par votre propre autorité de certification (CA).

- Aucun avantage de sécurité supplémentaire par rapport aux options 1 et 2, mais permet une gestion plus structurée des certificats.

Option 4 – Certificat émis par une autorité de certification de confiance

- Nécessite l'achat d'un certificat auprès d'une autorité de certification tierce de confiance telle que Symantec ou GeoTrust. Il s'agit de l'option recommandée pour les réseaux publics ou non sécurisés, car tous les clients doivent accepter un certificat signé par une autorité de certification de confiance.

Prérequis

Pour effectuer les procédures suivantes avec succès, vous aurez besoin :

- Une compréhension de base de la cryptographie à clé publique et des certificats X.509.

- Une compréhension de base d'OPC et (en particulier) de la technologie OPC UA.

Les procédures décrites dans ce guide ont été préparées à l'aide du matériel et des logiciels suivants :

- Contrôleur AXC F 2152, version du micrologiciel 2020.6.1

- PLCnext Engineer version 2020.6

- UAExpert 1.5.1

- XCA version 2.3.0 avec une base de données déjà créée

Lecture de fond

- Chiffrement à clé publique

- X.509

- Création de certificats X.509 (PDF)

- Qu'est-ce qu'OPC ?

- Architecture unifiée OPC

- Modèle de sécurité OPC UA pour les administrateurs (PDF)

Procédures

Option 1 - Certificat auto-signé généré automatiquement

C'est l'option par défaut lors de la création d'un nouveau projet dans PLCnext Engineer.

- Suivez la procédure de configuration du serveur OPC UA dans la vidéo sur la chaîne YouTube du support technique.

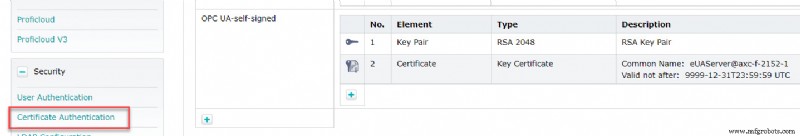

Cela crée automatiquement un certificat auto-signé dans le magasin d'identité nommé OPC UA-self-signed , que vous pouvez voir sur la page de gestion Web de l'automate, dans Certificate Authentication fenêtre (dans la fenêtre Sécurité rubrique).

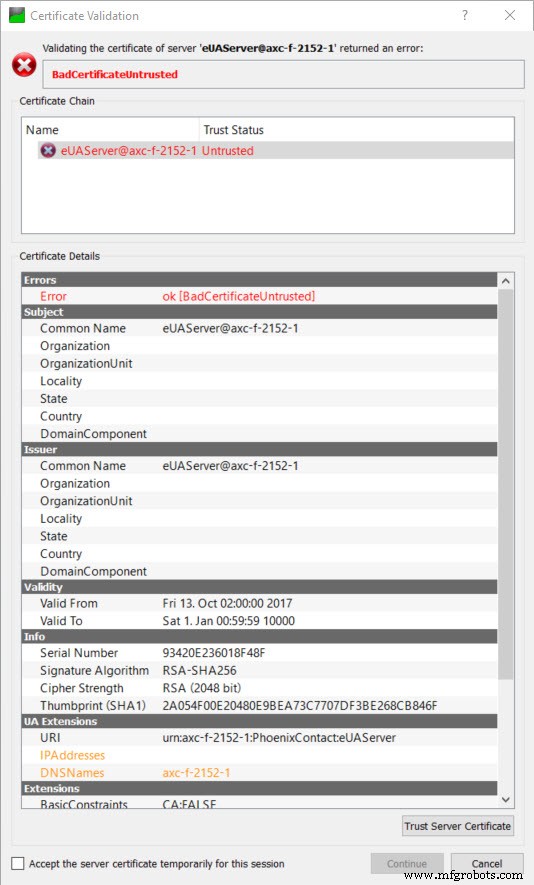

Désormais, lors de l'établissement d'une connexion au serveur OPC UA depuis UA Expert, le nom du certificat auto-signé "eUAServer@axc-f-2152-1" peut être vu :

Étant donné que le certificat n'est pas signé par une autorité de certification de confiance, il est nécessaire que l'utilisateur fasse explicitement confiance à ce certificat.

Après avoir confirmé que le certificat est digne de confiance, UA Expert peut afficher l'erreur "BadCertificateHostNameInvalid". Cela est dû au fait que l'URL qui a été utilisée pour se connecter au serveur OPC UA ne correspond à aucune entrée dans les champs IPAddresses ou DNSnames du certificat (qui peut être vu dans les UA Extensions paragraphe ci-dessus). Cela peut être corrigé en ajoutant les entrées correspondantes au certificat, ce qui peut être fait dans la fenêtre Paramètres OPC UA de PLCnext Engineer.

Notez que, bien qu'UA Expert offre la possibilité d'ignorer les erreurs BadCertificateHostNameInvalid et de se connecter au serveur, de nombreux autres clients OPC UA refuseront simplement de se connecter lorsqu'ils rencontreront cette erreur.

Option 2 - Certificat auto-signé généré manuellement

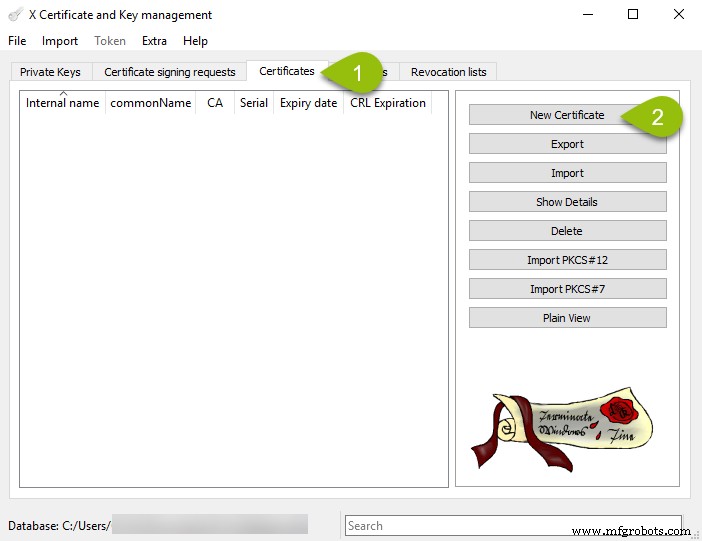

- Dans XCA, créez un nouveau certificat auto-signé.

- Ouvrez (ou créez) une base de données sous l'élément de menu "Fichier".

- Dans l'onglet "Certificats", cliquez sur le bouton "Nouveau certificat" :

-

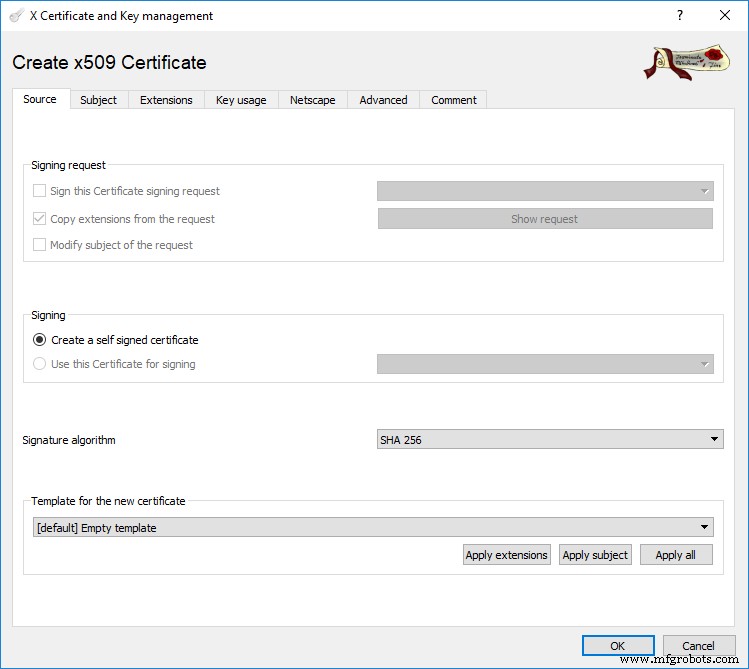

- Dans la boîte de dialogue suivante, l'onglet Source sera actif. L'option de signature "créer un certificat auto-signé" doit déjà être cochée par défaut :

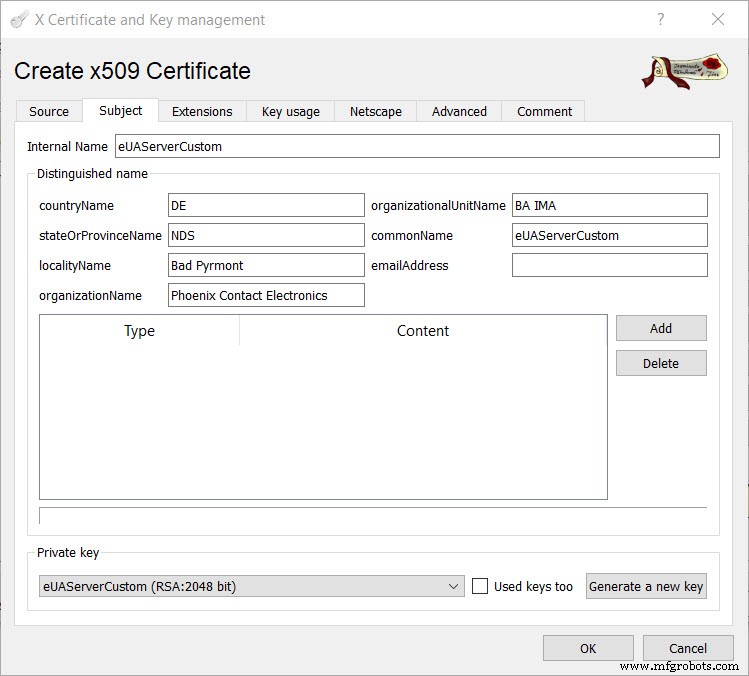

- Passez à l'onglet "Objet" et remplissez les champs. Un exemple est illustré ci-dessous.

-

- Cliquez sur le bouton "Générer une nouvelle clé". Cela génère une clé privée unique pour ce certificat.

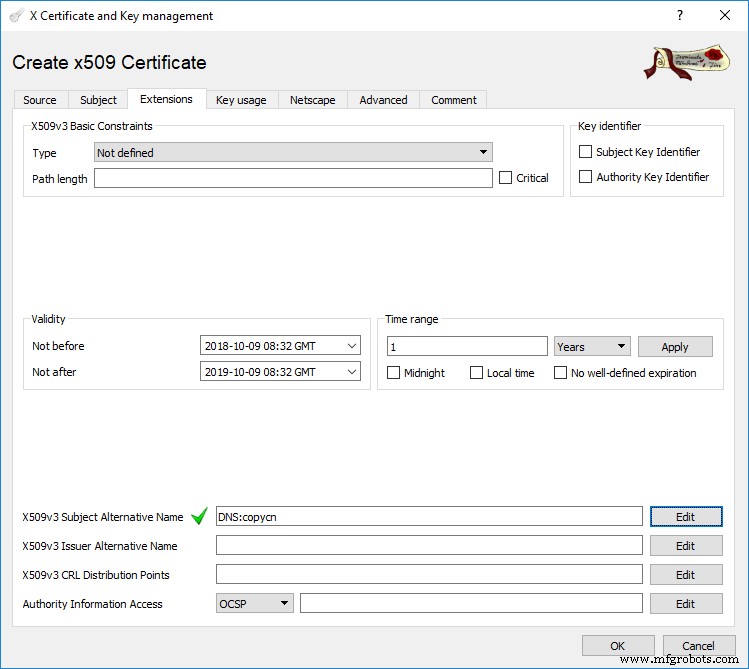

- Dans l'onglet "Extensions", définissez la Validité du certificat sur la période requise et saisissez une entrée dans le champ "X509v3 Subject Alternative Name". Ce champ ne doit pas être vide - c'est une exigence de la spécification OPC UA. Les champs Adresses IP et Noms DNS mentionnés dans l'Option 1 correspondent à ces champs

- .

- Cliquez sur OK pour créer le certificat.

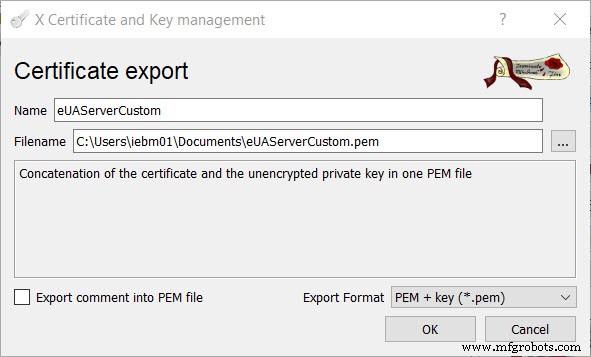

- Une fois le certificat créé, sélectionnez-le dans la fenêtre principale de XCA et cliquez sur "Exporter". Exportez le certificat et la clé privée non chiffrée, au format "PEM + clé (*.pem)" :

- Dans PLCnext Engineer, modifiez le champ « Certificat » du serveur OPC UA de « Auto-signé par le contrôleur » à « Fichier sur le contrôleur ».

- Télécharger le projet PLCnext Engineer sur l'automate.

- Sur la page de gestion Web de l'API, accédez à Certificate Authentication dans la fenêtre Sécurité section. Un nouveau magasin d'identités nommé OPC UA-configurable a été créé.

- Chargez le certificat et la clé du fichier créé à l'étape 2 dans le nouveau magasin d'identité :

- Chargez le certificat en cliquant sur le bouton "Définir" et en sélectionnant le certificat/fichier de clé. Une erreur apparaîtra, indiquant que la paire de clés existante et le nouveau certificat ne correspondent pas.

- Chargez la clé privée en cliquant sur le bouton "Définir" et en sélectionnant le certificat/fichier de clé. L'erreur disparaîtra.

- Redémarrer le Runtime PLCnext, afin que le serveur OPC UA récupère le nouveau certificat.

Il est désormais possible de connecter un client au serveur OPC UA à l'aide de ce certificat auto-signé créé manuellement. Lors de la connexion à l'aide d'UA Expert, les détails du certificat personnalisé peuvent être vus.

Option 3 - Certificat signé par votre propre autorité de certification.

Dans XCA, il est possible de créer votre propre autorité de certification (CA), puis de signer vos certificats à l'aide de cette CA. Les étapes supplémentaires nécessaires sont décrites dans le document « Création de certificats X.509 », référencé au début de cet article. Notez que, lors de l'exportation du .pem fichier, le format d'exportation doit être "Chaîne PEM (*.pem)".

Comme dans l'option 2 ci-dessus, ce certificat doit être chargé dans le OPC UA-configurable magasin d'identité.

Option 4 - Certificat émis par une autorité de certification de confiance

Dans ce cas, le certificat est acheté auprès d'une autorité de certification de confiance et signé par celle-ci. Encore une fois, ce certificat doit être chargé dans le configurable OPC UA magasin d'identité. Si l'autorité de certification est connue du client OPC UA, il ne devrait y avoir aucun avertissement ou erreur lors de la connexion au serveur OPC UA.

Gestion des certificats sur un serveur central

Au lieu de charger manuellement les certificats de sécurité sur l'automate, les certificats peuvent être transmis à l'automate à partir d'un serveur OPC UA Global Discovery. Cela aide lors de la gestion des certificats de sécurité sur un réseau contenant plusieurs serveurs OPC UA.

Ce sujet sera traité dans un autre article.

Technologie industrielle

- Comment utiliser ISO 9004 pour améliorer vos opérations de fabrication

- Comment générer un tableau complet pour vos connexions avec E3.series

- Comment optimiser vos projets électriques avec E3.schematic

- Comment identifier les points faibles de votre propre processus de conception électrique

- Comment parler à vos partenaires de la sécurité de la chaîne d'approvisionnement

- Comment utiliser l'IA de pointe pour mieux gérer votre entreprise

- Comment battre vos concurrents avec des instructions de travail numériques ?

- Comment utiliser Alibaba Cloud Connector

- Utilisez PLCnext pour WakeOnLan (WoL) sur votre PC