Cibles mobiles :définir la périphérie et son architecture

Les organisations sont confrontées à des défis importants pour déployer des infrastructures IoT et découvrir des informations à partir des vastes quantités de données générées par les appareils.

Bien que l'image populaire de l'informatique de périphérie suggère qu'elle désigne tout traitement en dehors des systèmes centraux de l'entreprise, elle est également quelque peu ambiguë. Travailler sur un ordinateur portable, par exemple, pourrait théoriquement être considéré comme de l'"informatique de pointe".

Pour les besoins de l'entreprise, il doit y avoir une définition plus précise de ce qu'implique l'informatique de périphérie et de la partie de l'architecture qu'elle affecte. Pour le dernier mot sur la plupart des définitions technologiques, de nombreuses personnes se tournent vers le NIST, l'Institut national des normes et de la technologie. ofThings et domaine mobile, s'étendant vers l'intérieur à la virtualisation et à l'hyperviseur des centres de données.

Voir aussi : Centre d'Edge Computing et 5G

L'autre autorité en matière d'informatique, Gartner, définit la périphérie comme "une partie d'une topologie informatique distribuée où le traitement de l'information est situé à proximité de la périphérie, où les objets et les personnes produisent ou consomment ces informations".

Une définition distincte de Gartner va un peu plus loin, le définit comme un "modèle informatique qui permet et optimise une décentralisation extrême, en plaçant les nœuds aussi près que possible des sources et des puits de données et de contenu. En tant qu'approche décentralisée, c'est un complément parfait à la tendance à la centralisation des fournisseurs de cloud hyperscale, où ils profitent d'énormes économies d'échelle."

L'autre élément de compréhension de l'edge computing est de savoir comment il s'intègre dans une architecture. Ceci est essentiel, car les entreprises ont une feuille de route des technologies qui sont introduites pour soutenir leurs plans d'affaires, comment ces solutions s'articulent, et les normes et formats qui doivent être appliqués. Une architecture de référence informatique de pointe peut fournir aux entreprises un traitement de données de pointe puissant, Gestion des appareils IoT et intégration avec BIservices.

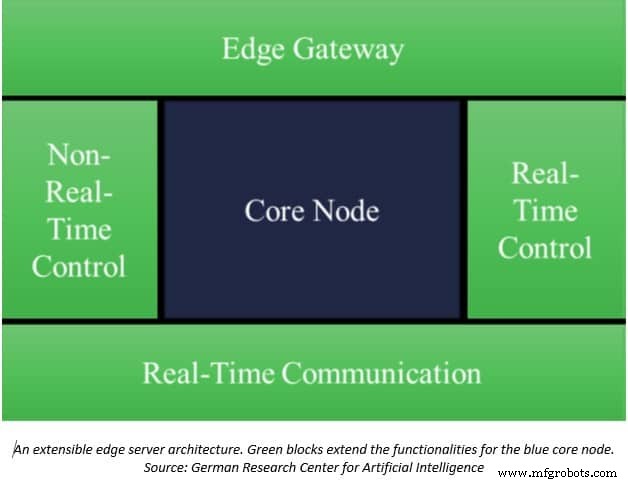

Cependant, les architectures de périphérie sont un domaine encore en cours de développement, notent les auteurs d'un article du Centre de recherche allemand sur l'intelligence artificielle. L'architecture idéale, notent-ils, consiste en un niveau supplémentaire de calcul de périphérie entre le cloud et les appareils IoT pour le calcul et la communication. "Les données produites par les appareils eux-mêmes ne sont pas directement envoyées au cloud ou à l'infrastructure back-end, mais le calcul initial est effectué sur ce niveau . Ce niveau est utilisé pour agréger, analyser et traiter les données avant de les envoyer dans la couche supérieure, l'infrastructure.

Une architecture de périphérie doit être adaptée à la nature de l'entreprise autour de laquelle elle est construite. Par exemple, dans un article récent, Intel et SAP se sont associés pour donner un aperçu de l'architecture informatique de périphérie IoT qui étend la portée des applications d'entreprise de base existantes. de données générées par les appareils », soulignent les auteurs du document. L'architecture de référence comprend les composants suivants :

- Acquisition de données et contrôle de l'appareil : Une architecture doit permettre "l'acquisition et l'ingestion de données à partir de diverses sources, telles que des capteurs industriels faisant partie des domaines opérationnels, et fournir un contrôle à partir d'un tableau de bord unique. Les données provenant de ces diverses sources sont ingérées dans les entités de contrôle à l'aide de divers protocoles."

- Fonctionnalités de sécurité des données entre les capteurs, les passerelles et le cloud : Une architecture doit fournir « des capacités de sécurité tout au long du chemin de données avec une gestion des clés, des certificats et des identités à l'aide des technologies basées sur le matériel Intel®, les fonctionnalités de sécurité permettent aux appareils de différencier les données en tant que données privées ou partagées. Le flux sécurisé peut permettre aux données d'atteindre uniquement l'appareil auquel elles sont destinées."

- Intégration plus sécurisée et mains libres de l'appareil : "Les nouveaux appareils, tels que les passerelles physiques et les capteurs qualifiés, peuvent être automatiquement intégrés et provisionnés, éliminant ainsi les tâches de déploiement supplémentaires tout en améliorant la sécurité."

- Collecte, stockage et analyse des données Edge : "Les solutions IoT d'entreprise ont besoin d'une plate-forme périphérique dotée de solides capacités hors ligne pour collecter, stocker et analyser les données." une plate-forme doit fournir "des informations spécifiques à un domaine, des événements et des actions en temps réel, des tableaux de bord fiables et une exécution locale des processus métier en périphérie".

Technologie de l'Internet des objets

- Edge computing :L'architecture du futur

- Qu'est-ce que l'Edge Computing et pourquoi est-ce important ?

- Hyperconvergence et calcul à la périphérie :partie 3

- Hyperconvergence et Internet des objets :1ère partie

- Exploiter les données IoT de la périphérie vers le cloud et vice-versa

- L'IoT et le cloud computing sont-ils l'avenir des données ?

- L'avenir de l'intégration de données en 2022 et au-delà

- The Edge and IoT :Insights from IoT World 2019

- Les tendances continuent de pousser le traitement vers la périphérie pour l'IA