Amélioration de la confidentialité et de la sécurité dans le cycle de vie des compteurs intelligents

L'Internet des objets (IoT) se développe à un rythme spectaculaire. La capacité de contrôler les appareils à distance et d'obtenir des informations précieuses sur les données nous conduit vers ce qui devrait être un billion d'appareils connectés d'ici 2035, fournissant des ordres de grandeur plus de données que nous n'en voyons aujourd'hui. Un domaine où nous constatons une forte croissance du nombre d'appareils connectés est celui des compteurs intelligents. Selon iHS Markit, les dépenses consacrées à l'infrastructure de mesure avancée (AMI) devraient atteindre 13 milliards de dollars en 2023, contre 9 milliards de dollars en 2018. Les entreprises qui fournissent notre chauffage, notre lumière et notre eau bénéficient de relevés de compteurs automatisés, d'une facturation précise, ainsi que des capacités de connexion et de déconnexion à distance - le tout avec moins de ressources qu'auparavant.

Mais cette croissance sans précédent crée une surface d'attaque en constante expansion permettant aux cybercriminels de s'attaquer aux infrastructures essentielles, ou d'infiltrer et de voler des informations aux particuliers et aux entreprises. Par exemple, des pirates informatiques ont utilisé le malware « Crash Override » pour prendre le contrôle du réseau électrique ukrainien en décembre 2016 et ont fermé 30 sous-stations, bloquant ainsi la ville de Kiev et réduisant la ville à un cinquième de sa capacité électrique.

Les menaces de sécurité peuvent prendre de nombreuses formes différentes tout au long de la vie opérationnelle d'un compteur intelligent. Les services publics doivent tenir compte de divers facteurs et être préparés à différents vecteurs d'attaque pour garantir la protection de leurs clients. Par exemple, une attaque par canal secondaire implique l'espionnage et l'analyse de la consommation de données via Correlation Power Analysis (CPA) pour obtenir des informations d'identification et accéder à l'infrastructure. Les fournisseurs d'énergie et les fabricants d'équipement d'origine (OEM) doivent renforcer la sécurité de l'appareil au cloud. Ils doivent également être en mesure de mettre à jour leur micrologiciel en direct (OTA) pour garantir la résilience tout au long du cycle de vie d'un appareil. Alors, comment les entreprises de services publics peuvent-elles garantir que leurs déploiements de compteurs intelligents maintiennent la sécurité et la confidentialité pour toutes les parties prenantes ?

Les données d'utilisation importantes des clients, dont certaines peuvent être des informations personnellement identifiables (PII), résident à l'intérieur des compteurs, ce qui signifie que la sécurité des compteurs intelligents a des implications directes sur la confidentialité. Les données peuvent être utilisées par les services publics pour prévoir la demande d'énergie, configurer la réponse à la demande et proposer des recommandations sur la consommation d'énergie. Ces données doivent être accessibles de manière responsable et gérées conformément à une série de réglementations telles que le règlement général sur la protection des données (RGPD) de l'Union européenne. Une telle application des politiques nécessite une base pour des données fiables avec une sécurité intégrée à la collecte de données, à l'analyse de données et à l'appareil lui-même. Cela nécessite une racine de confiance dans les appareils, un accès basé sur l'authentification, ainsi que le cryptage des données au repos et en transit.

Six façons dont une plate-forme IoT permet des compteurs intelligents sécurisés et privés

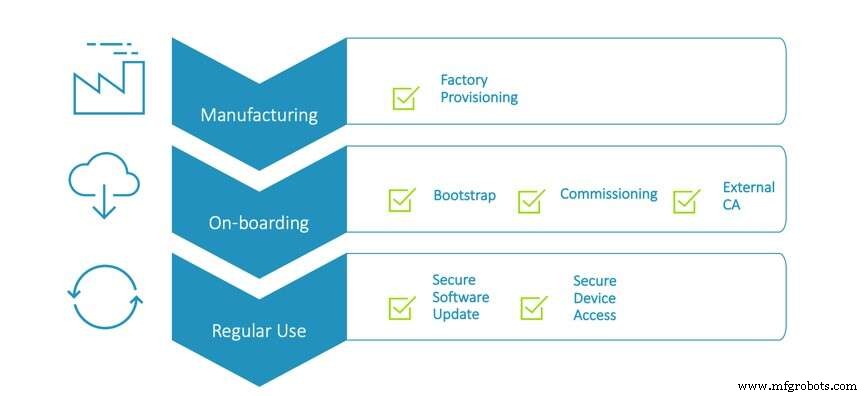

Garantir la sécurité des compteurs intelligents et la confidentialité des données nécessite une approche du cycle de vie allant de la fabrication à l'intégration et à l'utilisation régulière (Figure 1). Avec une plate-forme IoT telle que la plate-forme Arm Pelion IoT, la prise en charge du cycle de vie nécessaire est intégrée dans les capacités de gestion des appareils et de contrôle d'accès de la plate-forme. Les sections suivantes décrivent six façons dont une plate-forme IoT répond aux exigences de sécurité du cycle de vie si essentielles pour garantir la confidentialité.

Figure 1 :Un exemple de cycle de vie d'un appareil sécurisé. (Source :plate-forme IoT Arm Pelion)

1. Garantir une racine de confiance pour le grand volume de déploiement de compteurs intelligents à grande échelle lors de l'approvisionnement en usine

Les installations de production chargées de fabriquer des compteurs intelligents doivent trouver un équilibre entre l'évolutivité et la résilience qui garantiront la fiabilité d'un appareil, offrant une base sûre pour la durée de vie du compteur sur le terrain. Une racine de confiance (ROT) constitue une série de fonctions au sein d'une enclave sécurisée à laquelle le système d'exploitation du compteur intelligent fait confiance. L'injection d'informations d'identification sur un seul appareil peut atténuer ce risque, mais la capacité d'étendre ce processus à des millions d'appareils est essentielle pour maintenir l'équilibre entre efficacité et sécurité. La question de faire confiance à une usine devient plus préoccupante lorsque l'on considère que les entreprises de services publics ne sont pas elles-mêmes des fabricants et qu'elles sous-traitent souvent la production et la confiance aux OEM. Alors, comment pouvons-nous faire en sorte qu'une usine tierce soit « de confiance » ?

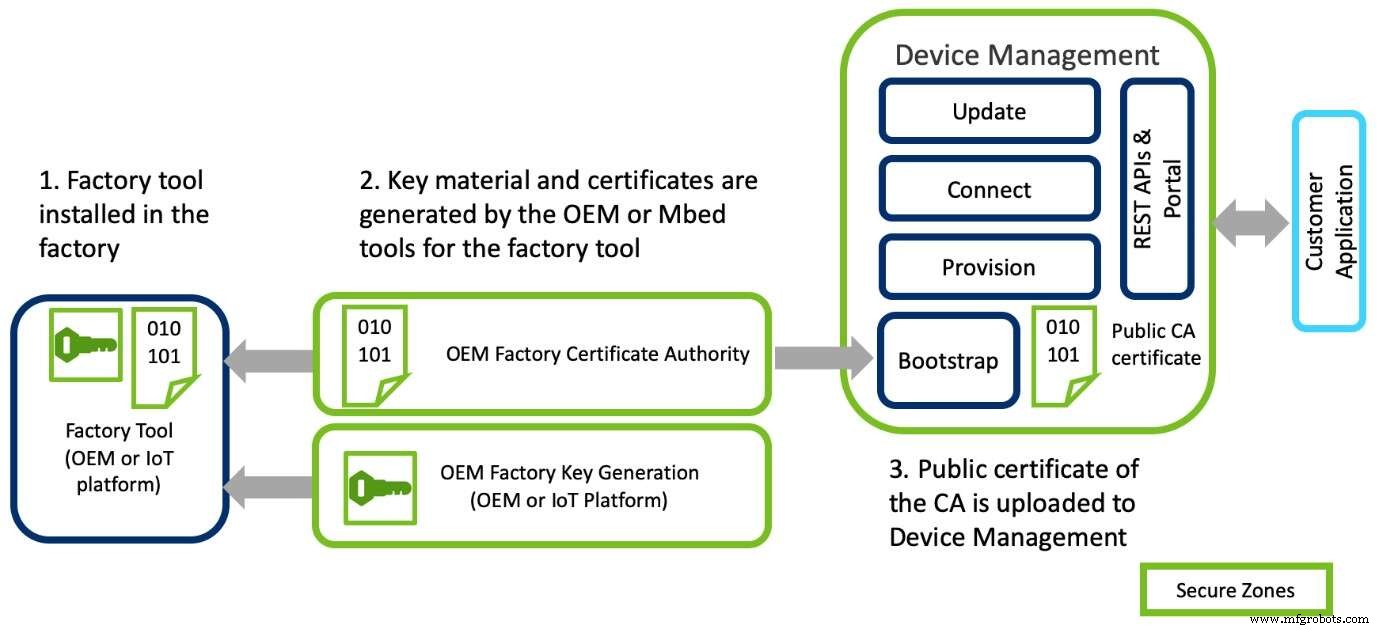

La confiance est inculquée par l'administration des autorités de certification qui croisent la plate-forme IoT, le bootstrap et les serveurs M2M légers (LwM2M). Une gamme d'outils fournis par le fournisseur de la plate-forme IoT propose un processus linéaire pour la configuration de l'autorité de certification (CA) qui garantit que seuls les compteurs possédant un certificat signé par une autorité de certification et une clé publique peuvent établir une connexion entre l'appareil et son appareil. gestionnaire.

cliquez pour agrandir l'image

Figure 2 :Un exemple d'approvisionnement d'usine sécurisé (Source :plate-forme Arm Pelion IoT)

Une fois l'AC configurée et liée au compte individuel du fabricant, la ligne d'usine est prête à fournir en masse les appareils. Ce processus en cinq étapes implique :

Injection de l'image du logiciel

Génération des clés de l'appareil (schéma ci-dessus), des certificats et des paramètres de configuration de l'appareil

Utiliser un outil d'usine pour injecter les clés, certificats et paramètres de configuration générés dans l'appareil sur la ligne de fabrication

Utiliser un gestionnaire de configuration clé et des API clientes (FCC) de configuration d'usine dans l'appareil pour valider les informations

Finaliser le processus d'approvisionnement et bloquer le code FCC dans l'image de production pour s'assurer qu'il ne soit pas accessible après l'approvisionnement

2. Connexions de confiance avec le réseau lors de l'intégration

Comme mentionné précédemment, les OEM produisant des compteurs intelligents peuvent souvent être une étape éloignée de l'utilisateur final, ce qui signifie que la flexibilité du processus d'approvisionnement est souvent requise pour répondre à leurs processus existants. Par exemple, certains choisissent de créer leurs clés et certificats en interne avant de les regrouper dans un utilitaire de configuration d'usine (FCU). Le FCU se trouve dans la ligne d'usine et travaille aux côtés de l'outil d'usine du fabricant pour configurer et injecter un appareil avec les informations d'identification, qui à son tour valide les paramètres de fonctionnement du compteur intelligent. Alternativement, certains choisissent d'injecter directement sur l'appareil. Alors que la première est une méthode plus efficace, les deux sont également sécurisées.

Parce que l'OEM n'a aucune idée au point de fabrication où le compteur intelligent sera déployé ou le compte auquel il sera associé, il est essentiel que la connexion éventuelle avec le réseau soit une action de confiance. Par conséquent, les fabricants et les entreprises de services publics utilisent des clés pré-partagées (PSK) impliquant une liste d'inscription. Ce processus vérifie l'ID unique pour faire correspondre les informations d'identification aux informations d'inscription dans un compte de gestion des appareils spécifique, l'appareil est ensuite attribué à ce compte. Cela ne se produit que si l'ID de l'appareil correspond à l'ID téléchargé sur le portail IoT du fournisseur de services publics.

Les PSK fournissent à la fois aux appareils et à la plate-forme IoT une clé commune qui a été configurée de manière sécurisée dans un appareil et constitue le niveau de sécurité le plus élémentaire. Il est considéré comme basique car il existe un risque que les informations d'identification transmises au compteur intelligent pendant la fabrication et la liste confidentielle des informations d'identification stockées sur les serveurs soient compromises, laissant des millions de compteurs et de données d'utilisateurs exposés. Cependant, une infrastructure à clé publique (PKI) est une approche plus sécurisée.

PKI fait l'introduction entre un appareil et la plate-forme IoT et ajoute une couche de cryptographie asymétrique qui attache la signature cryptographique au tiers qui authentifie le compteur. L'utilisation de ce tiers est un moyen beaucoup plus sûr de s'authentifier, car les informations d'identification ne sont générées que sur l'appareil lui-même et n'existent nulle part ailleurs.

Tout en offrant ce niveau de flexibilité à un OEM, tout partenaire IoT digne de ce nom maintiendra la sécurité et garantira une identité unique pendant l'étape d'amorçage. L'interaction a lieu dans le cadre du transfert de données avec le serveur Bootstrap via des communications TLS (Transport Layer Security) cryptées, conçues pour empêcher les écoutes, la falsification ou la falsification des messages.

Technologie de l'Internet des objets

- Cybersécurité et Internet des objets :sécurité IoT évolutive

- Les secrets d'une infrastructure IoT avec une ville intelligente

- Garantir la cybersécurité et la confidentialité dans l'adoption de l'IoT

- Les défis de sécurité des réseaux de communication de nouvelle génération

- L'avenir est connecté et c'est à nous de le sécuriser

- Le rêve chimérique de l'usine intelligente

- L'IoT et le cloud computing sont-ils l'avenir des données ?

- L'essor des entreprises et des consommateurs ruraux intelligents

- L'avenir de l'intégration de données en 2022 et au-delà