Déploiement de solutions de sécurité IIoT

La sécurité et la fiabilité étant devenues essentielles dans les systèmes IIoT, il est désormais essentiel d'intégrer les plus hauts niveaux de confiance.

Ainsi, alors que le PC connecté au réseau était traditionnellement le point d'activation de la sécurité, les ancres de confiance doivent désormais être situées au niveau du matériel, dans le silicium et aussi près que possible de la périphérie, même dans les capteurs. .

Dans les pages suivantes, nous vous proposerons la configuration du terrain pour les solutions de sécurité IIoT. Tout d'abord, nous commençons par le niveau de la puce, où il existe plusieurs options.

Infineon

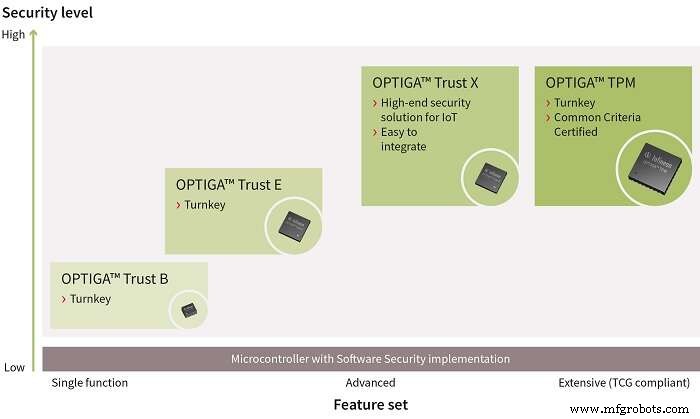

Infineon fournit à la famille OPTIGA de contrôleurs de sécurité matériels un logiciel contenant les clés et certificats cryptographiques, ainsi que les pilotes et les bibliothèques logicielles. Il permet aux ingénieurs d'intégrer la sécurité dans leurs systèmes.

Pour une authentification simple, le produit Trust B est utilisé pour les appareils périphériques IoT et les capteurs « muets » qui fournissent simplement des informations ; l'appareil prend en charge des tailles de clés cryptographiques plus petites qui peuvent être utilisées pour authentifier une pièce de rechange ou une batterie, par exemple.

Trust E répond aux exigences de sécurité des appareils qui sont plus riches en fonctionnalités et nécessitent un niveau de sécurité plus élevé; il s'agit d'une solution clé en main avec système d'exploitation, applet et prise en charge complète de l'intégration côté hôte et jusqu'à 3 ko de mémoire.

La principale solution de la société pour la sécurité haut de gamme pour l'automatisation industrielle est l'OPTIGA Trust X. Il s'agit d'un module de sécurité matériel discret basé sur la cryptographie à courbe elliptique (ECC) avec un cryptage 256 bits, AES128 et des algorithmes de hachage sécurisé (SHA)-256.

Il active des fonctions telles que l'authentification mutuelle, la communication sécurisée, la protection du magasin de données, la gestion du cycle de vie, les mises à jour sécurisées et la protection de l'intégrité de la plate-forme et dispose d'une mémoire utilisateur allant jusqu'à 10 ko.

Famille de contrôleurs de sécurité Infineon OPTIGA. (Source :Infineon)

Steve Hanna, directeur principal chez Infineon, déclare que Trust X est conçu pour les environnements dans lesquels le processeur principal peut ne pas disposer d'une puissance complète et la cryptographie asymétrique et symétrique doit être déchargée du processeur principal.

Deux des plus grands fabricants d'équipements industriels au monde utilisent les puces de sécurité d'Infineon au niveau de la passerelle IIoT et des points de terminaison. « L'IoT industriel est un système très complet, vous devez donc examiner le point de terminaison, la passerelle et le cloud », a-t-il déclaré.

« Nos puces sont conçues pour être facilement intégrées au système ainsi qu'aux architectures basées sur le cloud. La passerelle est un point d'étranglement idéal pour mettre en œuvre la sécurité sans toucher à la périphérie, de sorte que nos clients intègrent des puces de sécurité dans [à la fois] les passerelles et les points de terminaison. »

Cet article, ainsi que « Guide du concepteur sur la sécurité IIoT , fait partie d'un projet spécial :Le jour où l'IoT industriel est piraté .

Technologie de l'Internet des objets

- S'attaquer au paysage croissant des menaces des SCI et de l'IIoT

- Conseils et tendances de sécurité IIoT pour 2020

- Gestion de la sécurité IIoT

- Livraison par souris de la solution de sécurité matérielle Infineon OPTIGA Trust X

- Swissbit :solutions de sécurité matérielles pour protéger les données et les appareils

- Trust Platform apporte une sécurité matérielle prête à l'emploi

- Les avantages de l'adaptation des solutions IIoT et d'analyse de données pour l'EHS

- Charte de confiance :Siemens, NXP, Partners' Growing Alliance

- La vulnérabilité de la chaîne d'approvisionnement IoT constitue une menace pour la sécurité de l'IIoT