Concevoir la sécurité dans l'IoT industriel

Nous avons tous entendu parler de l'Internet des objets (IoT) et de l'Internet des objets industriel (IIoT). Nous savons que les deux sont différents :l'IoT est couramment utilisé pour un usage grand public et l'IIoT est utilisé à des fins industrielles.

Mais comment un groupe professionnel comme l'Industrial Internet Consortium (IIC) définit-il réellement l'IIoT ?

Le groupe considère l'IIoT comme un système qui connecte et intègre des environnements de technologie opérationnelle (OT), y compris des systèmes de contrôle industriel (ICS), avec des systèmes d'entreprise, des processus métier et des analyses.

Ces systèmes IIoT diffèrent des systèmes ICS et OT car ils sont largement connectés à d'autres systèmes et personnes. Et ils diffèrent des systèmes informatiques en ce qu'ils utilisent des capteurs et des actionneurs qui interagissent avec le monde physique, où des changements incontrôlés peuvent conduire à des conditions dangereuses.

Les avantages de l'IIoT sont la capacité des capteurs ou des appareils connectés, dans le cadre d'un système en boucle fermée, à collecter et analyser des données, puis à faire quelque chose en fonction de ce que les données révèlent. Cependant, la connectivité même augmente également le risque d'attaque - et, de plus en plus, de cyberattaques - par ceux qui voudraient peut-être faire tomber le système.

L'un des nombreux projets dans le cadre d'un programme du ministère de l'Énergie (DoE) visant à réduire les cyber-incidents, est piloté par Intel, qui cherche à renforcer la sécurité de la périphérie du système d'alimentation.

Étant donné que les périphériques Grid Edge communiquent entre eux directement et via le cloud, la recherche développe des améliorations de sécurité pour mettre l'accent sur l'interopérabilité et fournir une connaissance de la situation en temps réel.

Tout d'abord, cela doit être fait sous la forme d'une passerelle sécurisée pour les appareils du système d'alimentation en friche ou hérités, puis sous la forme d'une mise à niveau interne du réseau de portes programmable sur le terrain (FPGA) conçue dans le cadre d'appareils entièrement nouveaux ou actuels.

L'objectif est de réduire la surface de cyberattaque d'une manière qui n'entrave pas le fonctionnement normal des fonctions critiques de livraison d'énergie.

Sven Schrecker, architecte en chef des solutions de sécurité IoT chez Intel et coprésident du groupe de travail sur la sécurité à l'IIC, a déclaré que la sécurité ne devrait pas être la seule considération lors de la conception et du déploiement d'appareils pour les systèmes IIoT, mais les développeurs devraient penser plus largement à cinq facteurs clés :

sécurité

fiabilité

security

privacy

résilience

Bien que les ingénieurs de conception puissent avoir à implémenter des éléments de sécurité dans une puce, un logiciel ou une plate-forme, ils ne savent pas nécessairement comment leur travail s'intègre dans les politiques de sécurité globales de leur entreprise. « La politique de sécurité doit être rédigée à la fois par l'équipe informatique et l'équipe OT afin que tout le monde sache quel appareil est autorisé à communiquer avec quoi », a déclaré Schrecker.

Construire une chaîne de confiance

Un thème commun est d'établir une politique de sécurité et une chaîne de confiance dès le départ, puis de s'assurer qu'elle est maintenue tout au long de la conception, du développement, de la production et de l'ensemble du cycle de vie d'un appareil. La confiance doit être intégrée à l'appareil, au réseau et à l'ensemble de la chaîne d'approvisionnement.

Haydn Povey, membre du conseil d'administration de l'IoT Security Foundation et PDG et fondateur de Secure Thingz, a déclaré que la sécurité doit être abordée à quatre niveaux :

Niveau CxO

architecte de sécurité

ingénieur de développement

gestionnaire des opérations

Les ingénieurs de développement ou de conception sont ceux qui doivent prendre en charge la politique de sécurité de l'entreprise. Ils peuvent également définir des facteurs tels que comment identifier et vérifier qu'un produit leur appartient et comment fournir en toute sécurité des mises à jour logicielles et matérielles et les implémenter dans des puces ou des logiciels.

La quatrième partie de la chaîne est celle où les OEM sont impliqués dans la fabrication de produits pour les réseaux IIoT, ou dans le déploiement de ces produits. Ici, le responsable de la production ou des opérations doit s'assurer que chaque composant électronique a sa propre identité unique et peut être authentifié en toute sécurité à chaque point de la chaîne d'approvisionnement.

En discutant du manque d'une chaîne de confiance dans le matériel et les logiciels, Robert Martin, ingénieur principal principal chez MITRE Corporation et membre du comité directeur de l'IIC, a déclaré :« Les systèmes industriels connectés ont tellement de piles technologiques différentes.

En fait, a-t-il averti, « Un petit changement dans un microprocesseur peut avoir un impact involontaire sur le logiciel qui s'exécute dessus. Si nous recompilons le logiciel et l'exécutons sur un autre système d'exploitation, cela fonctionnera différemment, mais personne ne sera responsable des défaillances logicielles résultant des modifications.

Il a ajouté : « Comparez cela au métier de la construction, où vous seriez pénalisé pour avoir apporté des changements affectant la sécurité - il y a la réglementation, la certification. Mais nous n'avons tout simplement pas le même régime dans les technologies logicielles.

Considérations de conception pour la sécurité IIoT

Alors, par où commencer avec la conception de la sécurité pour l'IIoT, et quelles considérations de conception doivent être prises en compte ?

Diverses directives du secteur existent, telles que le le cadre de sécurité de l'IdO de l'IIC avec son profil de fabrication fournir des détails sur la mise en œuvre du cadre dans l'usine ou le Cadre de cybersécurité du National Institute of Standards and Technology .

La tâche principale de l'ingénieur de conception consiste à déterminer comment traduire une politique de sécurité ou un cadre de sécurité dans la conception et la gestion du cycle de vie d'un appareil qui constitue tout ou partie d'un point de terminaison IIoT.

Les considérations vont de l'activation d'appareils avec des identités uniques à la capacité de protéger l'appareil, d'identifier une attaque, de la récupérer, de la corriger et de corriger l'appareil.

« Le processus n'est pas différent de la protection d'autres systèmes », a déclaré Chet Bablalk, vice-président des solutions pour les appareils IoT chez Arm. « Nous devons penser à la sécurité à partir de la base. »

Il a expliqué : « La première partie est l'analyse - quels sont les vecteurs de menace et qu'essayez-vous de protéger ? »

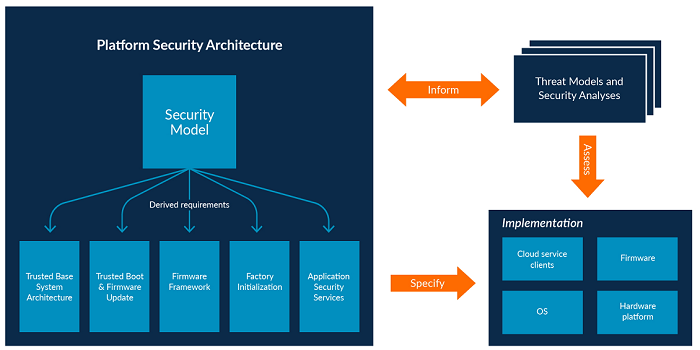

Arm a présenté l'année dernière sa propre architecture de sécurité de plate-forme (PSA) pour soutenir les développeurs d'appareils IoT. Babla dit que le PSA est indépendant des appareils, car l'entreprise essaie d'encourager l'industrie à réfléchir à la sécurité.

Analyser, architecte, mettre en œuvre

Le cadre PSA comprend trois étapes : analyser, concevoir et mettre en œuvre. "L'analyse est la partie centrale de ce que nous essayons de souligner", a déclaré Babla.

Cela signifie, par exemple, effectuer une analyse du modèle de menace, et Arm a introduit trois documents d'analyse pour les cas d'utilisation courants dans les trackers d'actifs, les compteurs d'eau et les caméras réseau. Cette analyse est essentielle et reprise par d'autres.

Martin de MITRE Corp. a commenté :« Nous devons commencer à parler des faiblesses potentielles du matériel et être en mesure d'émuler des modèles d'attaque et de créer des cas de test. »

Les ingénieurs de conception doivent penser à l'ensemble de l'écosystème, de la puce au cloud, en termes de mise en œuvre d'un système comprenant un appareil immuable ou avec une identité non modifiable ; activation du démarrage sécurisé ; et garantir que les mises à jour et l'authentification OTA (over-the-air) et l'authentification peuvent être effectuées en toute sécurité. "Ensuite, vous pouvez penser à l'atténuation dans le silicium, les points d'accès et le cloud", a déclaré Babla.

Le cadre PSA d'Arm encourage les concepteurs à considérer d'abord les menaces, puis à examiner la conception et la mise en œuvre. (Source :Arm)

Technologie de l'Internet des objets

- Sécuriser l'IoT industriel :la pièce manquante du puzzle

- La route vers la sécurité industrielle de l'IoT

- Le design industriel à l'ère de l'IoT

- S'attaquer aux vulnérabilités de sécurité de l'IoT industriel

- Sécuriser l'IoT contre les cyberattaques

- Sécurisation du vecteur de menace IoT

- Intégrer la sécurité dans l'ancienne infrastructure

- Main dans la main – Pourquoi l'IoT a besoin du SD-WAN

- Sécuriser l'IoT industriel :adopter une approche de nouvelle génération – Partie 2