Créer un chemin à travers le labyrinthe de la sécurité IoT

Nous avons rencontré le PDG et fondateur d'Intrinsic ID, Pim Tuyls, pour en savoir plus sur le monde de la sécurité PUF, les défis de la sécurité de l'IoT à mesure que la technologie évolue et comment faire face à l'impact potentiel d'autres menaces, y compris l'informatique quantique.

La plupart des dirigeants à qui nous parlons de la sécurité de l'Internet des objets (IoT) insistent sur des points similaires :la nécessité d'une base solide de confiance, de mécanismes d'authentification appropriés et de résilience. Cependant, il existe de nombreuses manières différentes d'activer les divers aspects de cette sécurité. Intrinsic ID est une entreprise axée sur la propriété intellectuelle de sécurité basée sur les fonctions physiques non clonables (PUF).

Nous avons rencontré le PDG et fondateur d'Intrinsic ID, Pim Tuyls, pour en savoir plus sur le monde de la sécurité PUF, les défis de la sécurité de l'IoT à mesure que la technologie évolue et comment gérer l'impact potentiel d'autres menaces, notamment l'informatique quantique.

Pim Tuyls a cofondé la société en 2008 en tant que spin-out de Philips Research. Alors qu'il travaillait en tant que scientifique principal gérant le cluster de cryptographie chez Philips, il a lancé le travail original sur les PUF physiques qui constituent la base de la technologie de base d'Intrinsic ID. À la suite de plus de 20 ans de travail sur les semi-conducteurs et la sécurité, Pim est largement reconnu pour son travail dans le domaine des PUF SRAM et de la sécurité pour les applications embarquées.

Pim Tuyls

Il intervient régulièrement lors de conférences techniques et a beaucoup écrit sur le sujet de la sécurité. Il a co-écrit le livre Security with Noisy Data, qui examine les nouvelles technologies dans le domaine de la sécurité basées sur les données bruitées et décrit des applications dans les domaines de la biométrie, du stockage sécurisé des clés et de la lutte contre la contrefaçon. Pim est titulaire d'un doctorat. en physique mathématique de l'Université de Louvain et détient plus de 50 brevets.

Tuyls a déclaré que son équipe d'environ 30 personnes avait beaucoup d'expérience dans la mise en œuvre de PUF dans de nombreuses situations différentes. Il a souligné dans notre interview qu'un différenciateur majeur pour la solution d'Intrinsic ID est qu'« il n'y a pas de secrets clés en repos ».

Qu'est-ce qui manque aux fabricants de puces ?

Temps EE : À votre avis, qu'est-ce qui manque aux entreprises de semi-conducteurs lorsqu'il s'agit de mettre en œuvre la sécurité, et à quoi devraient-elles penser pour s'assurer que les appareils connectés sont sécurisés ?

Pim Tuyls :La sécurité a fini par signifier beaucoup de choses pour beaucoup de gens. Par exemple, la sécurité pour les fournisseurs de semi-conducteurs consiste à protéger les données sensibles, à la fois sur les puces et en transit entre les appareils. Il s'agit de protéger une propriété intellectuelle précieuse qui, lorsqu'elle est volée, modifiée ou copiée, peut entraîner des systèmes compromis, de lourdes responsabilités et des pertes importantes. Mais il s'agit également de protéger la vie privée et la confidentialité des utilisateurs finaux.

Il n'y a pas si longtemps, les entreprises de semi-conducteurs considéraient la sécurité comme un « bien à avoir ». L'ajout de sécurité semblait être un fardeau dans de nombreux cas, car ils ne voulaient pas lui réserver de zone sur la puce ou ajouter les cycles requis à leurs séquences de démarrage. Nous l'avons vu plus souvent au début d'Intrinsic ID, lorsque nous débutions en 2008.

Mais les temps ont bien changé. Avec les milliards sans cesse croissants d'appareils IoT connectés de manière autonome, les fournisseurs de semi-conducteurs sont arrivés à la bonne conclusion que la sécurité est désormais indispensable pour eux. De nos jours, nous voyons de nombreux clients revenir vers nous, qui ne voulaient pas investir dans une sécurité matérielle forte dans le passé et qui estiment qu'ils ne peuvent plus s'en passer. Cependant, il reste de la plus haute importance que toute solution de sécurité pour les semi-conducteurs consomme le moins possible de ressources et de coûts, car les énormes volumes de semi-conducteurs pour l'IoT doivent simplement fonctionner avec des marges très minces.

L'authentification et la confiance sont essentielles

Temps EE : Y a-t-il des aspects spécifiques de l'IoT qui ont un impact sur le besoin de sécurité ? Que faut-il exactement pour connecter en toute sécurité les appareils IoT ?

Pim Tuyls :Une chose que tous les problèmes de sécurité IoT ont en commun, c'est qu'ils concernent l'authentification. Quel appareil est autorisé à accéder à certaines données ? Quels appareils sont autorisés sur votre réseau ? Quel matériel est autorisé à exécuter certains logiciels ou à accéder à des données protégées ? Pour pouvoir répondre à ces questions, tous les appareils d'un système doivent être authentifiés. Ainsi, sans authentification appropriée, il n'y a aucun moyen de commencer à parler de sécurité.

Par conséquent, l'un des plus grands défis de la sécurité de l'IoT est de surmonter le problème de la tromperie. Pour être plus précis, dans la plupart des cas liés à la sécurité, la tromperie est causée par l'usurpation d'identité. Au sein de l'IoT, il s'agit de dispositifs malveillants essayant d'obtenir des privilèges qu'ils ne sont pas censés avoir. Mais si vous pouvez authentifier l'identité d'un appareil, vous pouvez savoir ce qui est légitime et ce qui ne l'est pas, ce qui réduit considérablement les risques de tromperie.

Par conséquent, il est impératif d'établir une identité de confiance pour les appareils IoT. Il est particulièrement important pour les semi-conducteurs à haut volume qui se trouvent dans ces dispositifs d'avoir une mise en œuvre solide et peu coûteuse d'une racine de confiance. De toute évidence, toute implémentation de sécurité doit être suffisamment forte, sinon cela ne sert à rien. Cependant, les énormes volumes de l'IoT exigent également que la solution ait un faible coût de mise en œuvre.

SRAM PUF garantit l'évolutivité

Temps EE : Pouvez-vous expliquer un peu plus la sécurité basée sur PUF, et surtout en quoi votre solution est différente de celle des autres fournisseurs proposant la sécurité PUF ? Pouvez-vous identifier des fonctionnalités particulières que les clients trouvent utiles ?

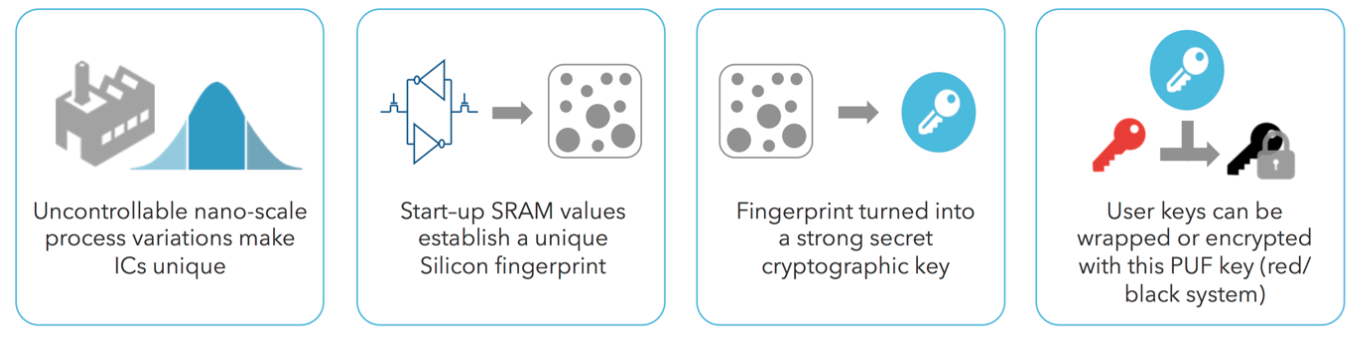

Pim Tuyls :Nous fournissons des solutions de sécurité basées sur la technologie de fonction physique non clonable, ou PUF, qui est importante pour authentifier les dispositifs à semi-conducteurs. Les PUF convertissent de minuscules variations du silicium d'une puce en un motif numérique de 0 et de 1 unique à cette puce spécifique et reproductible dans le temps. Ce motif est une « empreinte de silicium ». L'empreinte digitale est transformée en une clé cryptographique unique pour cette puce spécifique et est utilisée comme clé racine pour établir son identité.

La clé racine est reconstruite de manière fiable à partir du PUF chaque fois que le système en a besoin, sans qu'il soit nécessaire de stocker la clé dans une quelconque forme de mémoire. Étant donné que les clés ne sont jamais stockées par de vrais PUF, elles sont immuables et impossibles à obtenir pour les adversaires, offrant aux PUF un niveau de sécurité qui leur a permis d'être utilisés sur des marchés de sécurité haut de gamme, tels que l'aérospatiale, la défense et la banque. Étant donné que les PUF atteignent ce niveau de sécurité élevé sans utiliser de matériel de sécurité dédié, le coût de mise en œuvre de la solution totale reste faible, ce qui la rend également idéale pour les marchés à volume élevé de l'IoT.

Les PUF convertissent de minuscules variations du silicium d'une puce en un motif numérique unique à cette puce spécifique et reproductible dans le temps. Ce motif est une « empreinte de silicium ». L'empreinte digitale est transformée en une clé cryptographique unique pour cette puce spécifique et utilisée comme clé racine pour établir son identité. (Source :ID intrinsèque)

Outre la haute sécurité offerte par la plupart des implémentations PUF, la technologie SRAM PUF déployée par Intrinsic ID, où l'empreinte de silicium est dérivée du comportement de démarrage aléatoire de la mémoire SRAM, offre une très grande fiabilité dans le temps, une source élevée d'entropie et un expérience éprouvée avec plus de 250 millions de puces déployées sur le terrain.

Dans certains cas, nous avons vu que la fiabilité de nos PUF SRAM dépassait celle du stockage non volatile des clés, par exemple dans la mémoire flash. De plus, la SRAM est un composant semi-conducteur standard disponible dans n'importe quel nœud technologique et dans chaque processus. Cela garantit l'évolutivité des PUF SRAM sur différents nœuds et processus et permet des tests et une évaluation faciles car il s'agit d'un composant semi-conducteur bien connu. Les PUF SRAM sont également entièrement numériques. L'ajout d'un PUF SRAM ne nécessite pas de jeux de masques supplémentaires, de composants analogiques (comme des pompes de charge) ou de programmation spéciale.

En quoi nous différencions des autres fournisseurs ? Nous pensons être la seule société de sécurité au monde à proposer des implémentations de la technologie PUF sous forme d'IP matérielle, de logiciel et même de micrologiciel pour les FPGA. Cela signifie qu'en plus des fabricants de semi-conducteurs qui ajoutent notre IP PUF au matériel de leurs puces, leurs clients peuvent également décider d'ajouter notre technologie aux puces qui ne l'ont pas dans le matériel. L'implémentation logicielle de notre technologie PUF, appelée BK, s'exécute sur pratiquement tout type de microcontrôleur (MCU) ou de système sur puce (SoC). Et les utilisateurs de FPGA peuvent déployer un PUF Butterfly dans la structure programmable de leur FPGA via notre produit Apollo.

Notre technologie s'est avérée fiable pendant de nombreuses années sur le terrain chez un grand nombre de clients et est facile à intégrer dans de nombreux nœuds technologiques différents. De plus, notre technologie PUF offre une entropie très élevée dérivée du silicium d'une puce.

Quel est l'impact de la réduction des nœuds sur la sécurité ?

Temps EE : La réduction de la taille des transistors en dessous de 5 nm a-t-elle un impact sur la sécurité, et comment ?

Pim Tuyls :L'impact et l'importance des solutions de sécurité pour être évolutives aux petits nœuds technologiques peuvent souvent être négligés. Surtout pour la sécurité basée sur le matériel, il n'est pas anodin qu'une implémentation évolue avec la diminution des nœuds technologiques. Par exemple, en dessous de 28 nm, il y a eu de sérieux défis pour faire évoluer la mémoire non volatile (NVM) de la même manière et à la même vitesse que les composants standard. Le développement de la mémoire flash est devenu difficile et coûteux dans les nœuds avancés, en raison de la mémoire flash nécessitant de nombreuses étapes de masque supplémentaires, ce qui augmente le coût de la mémoire et donc de la puce. Cela pose des problèmes pour de nombreuses solutions de sécurité, car elles utilisent généralement une forme de NVM pour stocker leurs clés secrètes.

Cependant, une mise à l'échelle est nécessaire pour permettre aux fabricants de puces d'utiliser la même technologie sur différents nœuds, ce qui garantit la continuité et allège le fardeau du développement et de la maintenance des logiciels. Ainsi, le fait que les solutions SRAM PUF aient été déployées dans des nœuds avancés (même en 5 nm) montre que cette technologie permet aux fabricants de puces d'adapter leurs conceptions, y compris leur architecture de sécurité, aux nœuds avancés à l'avenir.

Comment SRAM PUF gère-t-il le quantum ?

Temps EE : Il est clair que des avancées telles que l'informatique quantique affecteront la façon dont nous mettrons en œuvre la sécurité à l'avenir. Comment SRAM PUF gère-t-il cette avancée, est-elle toujours efficace ?

Pim Tuyls :On voit qu'il y a beaucoup de confusion dans notre industrie à propos de tout ce qui touche au quantique. La vérité est que la disponibilité réelle des ordinateurs quantiques est encore dans plusieurs années. Cependant, cela ne signifie pas que nous devons attendre pour nous y préparer. En regardant le paysage technologique PUF, nous voyons que certains des algorithmes cryptographiques utilisés par nous-mêmes et d'autres seront brisés lorsque l'informatique quantique arrivera. Ce sont les mêmes algorithmes qui seront brisés dans toute solution de cryptographie moderne :les chiffrements cryptographiques asymétriques.

De plus, la longueur de nos clés pour les chiffrements symétriques devra être augmentée. Ces problèmes ne sont pas spécifiques aux fournisseurs de technologie PUF, cela est vrai pour tout fournisseur de sécurité. C'est pourquoi le National Institute of Standards and Technology (NIST) du département du Commerce des États-Unis travaille déjà à la normalisation de la cryptographie post-quantique, les algorithmes que nous devrons tous mettre en œuvre à l'avenir pour remplacer la crypto asymétrique actuelle.

En regardant spécifiquement la technologie PUF elle-même, cependant, il n'y a rien à craindre. À l'heure actuelle, rien n'indique que les extracteurs flous et autres algorithmes utilisés pour dériver les clés des PUF seraient brisés par un ordinateur quantique. En plus d'étendre simplement la longueur des clés dérivées, tous les algorithmes liés aux PUF resteront ininterrompus lorsque l'informatique quantique sera disponible. On pourrait dire que les PUF sont des « preuves quantiques », mais en réalité, il n'y a tout simplement aucun lien entre ce que font les ordinateurs quantiques et les algorithmes nécessaires pour dériver les clés cryptographiques des implémentations PUF. Pas pour nos PUF, pas pour n'importe quel PUF.

Les normes de sécurité IoT sont-elles utiles ?

Temps EE : Des normes, des certifications et des réglementations sont introduites dans le monde entier pour traiter l'IoT et la cybersécurité. Quel rôle ces normes/certifications jouent-elles dans l'industrie ? Sont-elles utiles ou un obstacle ?

Pim Tuyls :Les normes de sécurité sont incroyablement importantes, mais pas assez utilisées. Avec l'énorme fragmentation du matériel et des logiciels, en particulier dans l'IoT, il existe de graves risques que les normes devront aider à atténuer. Comment protéger un réseau si tous les appareils respectent des règles différentes ? Tant que les réseaux contiennent des appareils qui n'ont même pas les mécanismes de sécurité les plus rudimentaires en place, l'ensemble du réseau restera à risque. Les systèmes de sécurité sont aussi solides que leur maillon le plus faible.

Nous voyons certaines initiatives de l'industrie déterminées à mettre en place des normes pour la sécurité de l'IoT, comme l'initiative PSA d'Arm et l'alliance ioXt dont nous sommes nous-mêmes membre. Des initiatives comme celles-ci montrent que les grands acteurs de l'industrie conviennent que quelque chose doit se produire concernant la sécurité de l'IoT, mais la sensibilisation industrielle à elle seule ne suffit pas. La normalisation de la sécurité doit commencer au niveau gouvernemental pour avoir un effet réel. Le seul véritable moyen de faire en sorte que tous les fabricants d'appareils se soucient de la sécurité est de les obliger à respecter certaines normes, au risque d'être tenus responsables ou d'être condamnés à des amendes.

Le décret exécutif récemment signé par le président Biden est un premier pas dans la bonne direction. Cependant, cela ne suffit pas. De nombreux autres pays doivent suivre cet exemple, mais les États-Unis eux-mêmes devraient également aller plus loin que ce qui est décrit dans cet OE, qui se concentre principalement sur la sécurité des logiciels. Toute solution de sécurité solide commence par un matériel fiable, comme nous le disons :« Rien n'est plus sûr que la cybersécurité ancrée dans le matériel. » C'est pourquoi nous pensons que l'OE devrait être étendu pour inclure la sécurité du matériel et de sa chaîne d'approvisionnement.

Nourrir une communauté PUF

Temps EE : La sécurité est quelque chose de dynamique qui ne s'arrête jamais. Qu'est-ce qui vous enthousiasme le plus dans un avenir proche et comment les fabricants d'appareils peuvent-ils garder une longueur d'avance pour s'assurer qu'ils maintiennent une bonne sécurité ? Y a-t-il quelque chose que Intrinsic ID fait pour aider à faire dans cet aspect, et qu'est-ce qui vous attend dans un proche avenir ?

Pim Tuyls :Notre plus haute priorité en ce moment est d'élargir notre portefeuille de produits et d'améliorer continuellement la qualité des produits existants que nous proposons. Nous prévoyons la sortie de nouveaux produits logiciels plus tard cette année.

Nous avons également une initiative dans laquelle nous essayons de fédérer les différents acteurs de l'écosystème PUF. Nous le faisons via une communauté en ligne appelée PUF Cafe, qui est accessible gratuitement pour toute personne intéressée par la technologie PUF. Ce site partage des actualités et de la documentation mondiales sur la technologie PUF et héberge des « épisodes de café PUF », où des intervenants de différentes organisations abordent différents aspects de la technologie et de la sécurité PUF. Un épisode récent portait sur la relation entre quantique et crypto. Cette communauté attire des gens de l'industrie et du monde universitaire, tous travaillant eux-mêmes sur des problèmes de sécurité ou sur la technologie PUF.

>> Cet article a été initialement publié sur notre site frère, EE Heures.

Technologie de l'Internet des objets

- Sécuriser l'IoT industriel :la pièce manquante du puzzle

- La route vers la sécurité industrielle de l'IoT

- Créer votre projet de sécurité IoT/OT :par où commencer ?

- Open Source et IoT :l'innovation par la collaboration

- S'attaquer aux vulnérabilités de sécurité de l'IoT industriel

- Qu'est-ce qui va conduire le marché de l'IoT jusqu'en 2020 ?

- Sécuriser l'IoT contre les cyberattaques

- Sécurisation du vecteur de menace IoT

- Le défi de sécurité posé par l'Internet des objets :2e partie