Comment renforcer vos appareils pour empêcher les cyberattaques

L'attaque par déni de service distribué de 2016 contre Dyn provenait de plus de 100 000 appareils infectés. Les attaques DDoS exploitent des quantités massives d'appareils connectés à Internet non sécurisés pour perturber les services Internet dans le monde [DYN]. L'attaque malveillante et sophistiquée a lancé de sérieuses conversations sur la sécurité du réseau et a mis en évidence la vulnérabilité des appareils de l'Internet des objets. Ces appareils infectés par l'IoT se connectent à l'échelle mondiale aux réseaux des secteurs privé et public. La question est donc :comment pouvons-nous renforcer nos réseaux contre les attaques malveillantes ?

L'attaque par déni de service distribué de 2016 contre Dyn provenait de plus de 100 000 appareils infectés. Les attaques DDoS exploitent des quantités massives d'appareils connectés à Internet non sécurisés pour perturber les services Internet dans le monde [DYN]. L'attaque malveillante et sophistiquée a lancé de sérieuses conversations sur la sécurité du réseau et a mis en évidence la vulnérabilité des appareils de l'Internet des objets. Ces appareils infectés par l'IoT se connectent à l'échelle mondiale aux réseaux des secteurs privé et public. La question est donc :comment pouvons-nous renforcer nos réseaux contre les attaques malveillantes ?

Dans ce blog, nous nous concentrerons sur les multicouches de l'architecture et de la mise en œuvre de la sécurité des produits. Nous aborderons les périphériques réseau Industrial IoT, tels que les routeurs et les commutateurs, et les exigences de renforcement pour atténuer les risques de sécurité (en particulier lorsque les acteurs sont prêts à contourner les violations de données et les intrusions logicielles).

Les attaques malveillantes, comme indiqué ci-dessus, ne se limitent pas aux appareils grand public IoT. Ils entraînent également des conséquences perturbatrices et financières importantes pour les entreprises et les services. Il y a quelques mois à peine, une usine de Caroline du Nord a perdu un temps de production précieux lorsque des pirates ont déployé un logiciel corrompu [North-Carolina] conçu pour perturber sa production et forcer un gain. Il s'agit de l'un des principaux moteurs des violations de données, tel qu'estimé dans l'étude 2017 sur le coût des violations de données [Ponemon].

Les concepteurs de réseaux IoT industriels doivent intégrer des politiques de contrôle d'accès à l'intégrité des appareils et des plates-formes, des capacités de détection et d'atténuation des menaces sur les routeurs, commutateurs et points d'accès sans fil déployés dans des usines ou des emplacements extérieurs, pour protéger les terminaux contre les attaques. Ne pas tenir compte de ces considérations clés peut permettre à un attaquant d'accéder à l'équipement de réseau IoT industriel, ouvrant la voie à des violations de données ou à des attaques contre le reste de l'infrastructure. Nous avons vu cela se produire en [Irlande].

Les concepteurs de réseaux IoT industriels doivent intégrer des politiques de contrôle d'accès à l'intégrité des appareils et des plates-formes, des capacités de détection et d'atténuation des menaces sur les routeurs, commutateurs et points d'accès sans fil déployés dans des usines ou des emplacements extérieurs, pour protéger les terminaux contre les attaques. Ne pas tenir compte de ces considérations clés peut permettre à un attaquant d'accéder à l'équipement de réseau IoT industriel, ouvrant la voie à des violations de données ou à des attaques contre le reste de l'infrastructure. Nous avons vu cela se produire en [Irlande].

Comme indiqué dans Cisco Trustworthy Systems At-a-Glance [CTS-AAG], le paysage des menaces a évolué et il est essentiel que les réseaux soient protégés contre les attaques malveillantes et les produits contrefaits et falsifiés. Alors que les technologies de sécurité des produits et de gestion de la sécurité sont réparties sur toutes les couches du modèle d'interconnexion des systèmes ouverts, le renforcement des appareils est un composant initial (et obligatoire) des systèmes fiables qui aidera à prévenir plusieurs types de menaces, telles que :

- Modifications matérielles de l'appareil et appareils indésirables – Arrête la porte ouverte au contrôle étranger des appareils rejoignant le réseau ; empêche l'insertion d'équipements contrefaits dans le réseau pour provoquer des comportements anormaux.

- Modifications logicielles de l'appareil – Contrecarre l'exfiltration de données provenant de logiciels malveillants.

- Accès des utilisateurs non autorisés – Empêche les privilèges des utilisateurs non autorisés d'accéder aux appareils et à la sécurité du réseau.

- Accès réseau non autorisé – Empêche un périphérique réseau d'être compromis, ce qui inclut le reniflage de données pour l'exfiltration de données, l'analyse et la reconnaissance des périphériques en réseau ; Les attaques de type man-in-the-middle (MITM) relayent secrètement des informations ou modifient la communication entre deux parties qui pensent communiquer directement entre elles.

- DDoS via des protocoles réseau – Inhibe le flux entrant de données pour retarder le traitement du trafic valide ; la modification des comportements des protocoles du plan de contrôle, c'est-à-dire les attaques IPv4 ARP et DHCP pour subvertir le processus d'initialisation de l'hôte, les attaques de routage pour perturber ou rediriger les flux de trafic, l'usurpation de couche 3 à 4 pour masquer l'intention ou l'origine du trafic, la manipulation d'en-tête et fragmentation pour échapper ou submerger le réseau (c'est-à-dire attaque Schtroumpf ou amplification de diffusion).

- Un logiciel malveillant s'infiltre dans l'application – Des virus à l'exploitation du protocole d'application, les données malveillantes peuvent conduire à l'exfiltration de données, aux DDoS ou à la corruption de données (c'est-à-dire ransomware et Spectre). Avec l'émergence de l'informatique Fog et Edge, les périphériques réseau hébergeant des applications peuvent être confrontés aux deux.

Voici à quoi ressemble la sécurité du réseau et des appareils IIoT

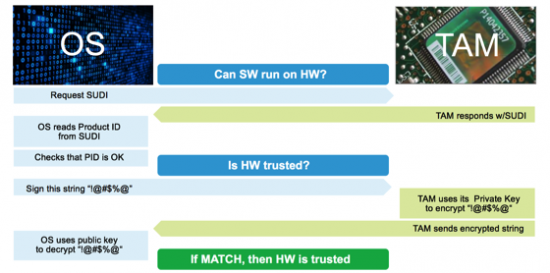

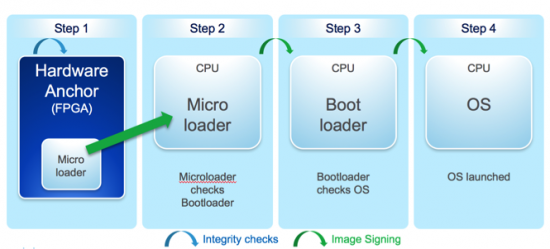

Le portefeuille Cisco Industrial IoT commence à partir de la conception initiale d'un produit comme documenté dans Cisco Secure Development Lifecycle [CSDL]. Chaque plate-forme matérielle intègre un chipset ACT2, une identité de périphérique sécurisée unique conforme à IEEE 802.1ar qui contient des informations d'identité du produit et une chaîne de certificats (x.509) fournie lors de la fabrication. Le certificat installé garantit une ancre de confiance pour la chaîne d'amorçage, permettant la détection et la récupération de l'intégrité du code d'amorçage, comme le montre la figure 1.

L'intégrité du logiciel contre toute modification d'image de porte dérobée est obtenue grâce à la prise en charge de la signature d'image et du démarrage sécurisé, avec des caractéristiques telles que :

- Les images du chargeur de démarrage Golden sont toujours stockées sur un flash de démarrage permanent en lecture seule encapsulé dans de l'époxy et portant une étiquette inviolable signée.

- Les images du chargeur de démarrage FPGA sont signées afin qu'elles puissent être validées par Cisco Secure Boot à l'aide de certificats gravés dans ACT2.

Ce système protège la séquence de démarrage contre la modification de la séquence de démarrage, le démarrage à partir d'un autre périphérique, le contournement du contrôle d'intégrité ou l'ajout de code persistant. Chaque étape du démarrage du logiciel, comme illustré à la figure 2, est authentifiée par la pile précédente pour garantir l'intégrité tout au long du système.

Enfin, une fois l'appareil démarré, l'intégrité de l'appareil peut être validée comme documenté dans Cisco IOS Software Integrity Assurance [CSIA] tandis que certaines commandes peuvent varier en fonction de la plate-forme.

L'étape suivante consiste à renforcer la fonctionnalité de la configuration logicielle en suivant les recommandations du renforcement de Cisco IOS pour protéger l'accès utilisateur et le plan de contrôle du réseau.

Le point important à retenir est que nous ne pouvons pas toujours être parfaits. "Vous vous protégez contre ce que vous savez et atténuez le risque contre ce que vous ne savez pas."

Faites-nous part des problèmes auxquels votre organisation est confrontée. N'hésitez pas à partager vos réflexions dans les commentaires ci-dessous.

Technologie de l'Internet des objets

- Dans quelle mesure votre consommation d'énergie est-elle écologique ?

- Évaluer votre risque informatique – comment et pourquoi

- Connecter l'IoT – L'opportunité du bas débit

- 7 conseils essentiels pour garder votre réseau IoT à la maison en place et sécurisé

- Sécurité intelligente :comment protéger vos appareils domestiques intelligents contre les pirates

- Qu'est-ce qu'un réseau intelligent et en quoi pourrait-il aider votre entreprise ?

- Comment alimenter et entretenir vos réseaux de capteurs sans fil

- À quel point la menace d'attaques par chaîne de mort sur l'IoT est-elle dangereuse ?

- Quatre types de cyberattaques et comment les prévenir