Assurer la sécurité des actifs de fabrication dans le cloud

Avec les bons outils de sécurité basés sur le cloud, les fabricants peuvent verrouiller et isoler l'équipement de l'usine des pirates potentiels

Les histoires d'horreur sur la cybersécurité abondent, suffisamment pour donner aux chefs de la sécurité des données de fabrication des cauchemars fréquents. Comme si les histoires de Stuxnet et les cas de ransomware "Wanna Cry" ne suffisaient pas, des rapports ont récemment fait surface dans plusieurs publications, dont le Wall Street Journal, de pirates informatiques en Australie volant des données sensibles sur des équipements de défense de haut niveau, notamment le F-35 Joint Strike Fighter (JSF). Dans la grande majorité des cas, les erreurs humaines, telles que le non-respect des protocoles de cybersécurité appropriés et l'utilisation de mots de passe faciles à deviner, semblent être les principaux coupables. Cela rend les données des secteurs bancaire, des infrastructures énergétiques, de l'aérospatiale/de la défense et de la fabrication vulnérables aux cybermenaces en constante augmentation.

L'application diligente de correctifs logiciels est l'un des meilleurs moyens d'améliorer la cybersécurité. Dans la tristement célèbre violation d'Equifax, la société n'a pas appliqué de correctifs critiques au logiciel Apache Struts, un programme open source utilisé dans son système de cybersécurité. Cela a permis aux pirates d'infiltrer les bases de données d'Equifax pour voler des informations sur pas moins de 143 millions de personnes aux États-Unis, et plus au Royaume-Uni et au Canada.

Une mauvaise presse comme celle-ci peut donner une mauvaise réputation aux logiciels cloud et aux opérations commerciales basées sur le cloud. La réalité est que les pratiques de cybersécurité dans le cloud ne sont pas très différentes de celles utilisées pour les installations sur site uniquement, mais être sur le cloud connecté à Internet donne aux pirates plus d'opportunités de se faufiler par des portes non verrouillées.

Sécuriser l'usine

Les réseaux électriques, les institutions financières et les détaillants ont tous fait l'objet de cyberattaques. Les opérations de fabrication n'ont pas signalé beaucoup d'intrusions majeures, mais selon une étude publiée en septembre, jusqu'à la moitié des petites et moyennes entreprises (PME) paieront une rançon sur les appareils de l'Internet des objets (IoT) pour récupérer leurs données. .

L'étude d'Arctic Wolf Networks Inc. (Sunnyvale, Californie), un fournisseur de centre d'opérations de sécurité (SOC) en tant que service, a noté que 13 % des PME ont subi une attaque basée sur l'IoT, mais que beaucoup ne prennent toujours pas les bonnes décisions. mesures de sécurité. Menée en collaboration avec Survey Sampling International, l'étude a révélé que la plupart des PME ne disposent pas de capacités avancées de détection et de réponse pour les ransomwares, les menaces persistantes avancées (APT) et les attaques zero-day, comme Stuxnet.

Les professionnels de la sécurité et les experts de la fabrication s'accordent à dire que les étapes de sécurisation des données cloud reflètent celles des utilisateurs de données sur site hors cloud.

"Les gens supposent à tort que les données dans le cloud sont sécurisées, alors qu'elles ne sont aussi sûres que vous le faites", a déclaré Brian NeSmith, cofondateur et PDG d'Arctic Wolf Networks. "Cela signifie mettre en place un pare-feu, surveiller les activités suspectes et contrôler l'accès aux données sensibles.

"La responsabilité n'incombe pas au fournisseur de services cloud, mais à l'équipe informatique d'une entreprise pour sécuriser toutes les données basées sur le cloud", a poursuivi NeSmith. « Les entreprises des secteurs réglementés ont tendance à penser que la conformité est synonyme de sécurité. La conformité est un moyen d'évaluer les contrôles, mais ce n'est certainement pas la sécurité."

L'avantage des systèmes sur site est que l'utilisateur a un plus grand contrôle sur le réseau à partir duquel les données sont accessibles, a-t-il déclaré. "Pour les données basées sur le cloud, toute personne disposant d'une connexion Internet peut essayer d'accéder aux données. Des contrôles et des processus de sécurité diligents sont la clé, que les données soient dans le cloud ou sur site. Par exemple, si vous fournissez par inadvertance l'accès à votre réseau interne, toute personne qui trouverait cette faille pourrait potentiellement accéder à vos données, que les données se trouvent dans le cloud ou sur site."

Idéalement, les fabricants devraient disposer d'un centre d'opérations de sécurité (SOC) qui collecte, analyse et enquête sur les menaces potentielles de cybersécurité 24 heures sur 24, 7 jours sur 7, a déclaré NeSmith. « Le SOC devrait être composé d'experts en sécurité à plein temps. Faire en sorte que l'informatique s'en charge à temps partiel n'est tout simplement pas suffisant.

"Le recul a montré que presque tous les piratages majeurs étaient évitables", a poursuivi NeSmith. « Equifax avait un correctif de sécurité qu'ils n'ont pas réussi à installer. Target avait des alarmes mais ils étaient enterrés dans le bruit de leurs systèmes. La cybersécurité n'est pas facile, et de nombreuses entreprises font l'erreur de penser qu'une cybersécurité efficace signifie acheter les bons produits. La sécurité ne concerne pas les produits mais l'efficacité de vos opérations de sécurité."

Cloud + sécurité robuste

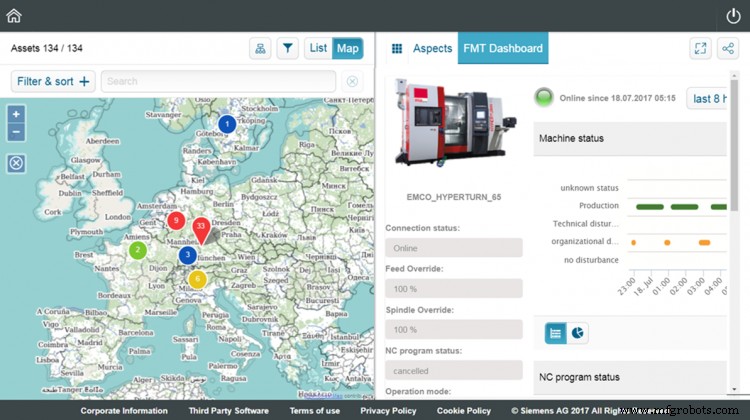

Les fabricants utilisant les solutions Siemens peuvent tirer parti d'une combinaison de protocoles et de matériel de sécurité réseau renforcé comme les gammes Siemens Scalance et Ruggedcom, ainsi que de nouvelles offres cloud. Siemens exploite également ses centres d'opérations de cybersécurité, qui offrent une surveillance de la sécurité des données 24h/24 et 7j/7 et une assistance en cas de cyberattaques (voir "Heading Off the Inevitable Hack Attack", Manufacturing Engineering , octobre 2017).

Avec Siemens Plant Security Services, les menaces et les logiciels malveillants peuvent être détectés tôt, les vulnérabilités analysées et des mesures de sécurité appropriées initiées, selon Henning Rudoff, responsable des services de sécurité des plantes, Siemens PLM Software (Plano, TX). Il a ajouté qu'une surveillance continue donne aux opérateurs de l'usine une transparence en matière de sécurité.

Les logiciels de cybersécurité basés sur le cloud peuvent offrir un déploiement plus facile et de meilleures options de fonctionnement par rapport aux déploiements traditionnels sur site pour les clients non liés aux solutions locales par des lois ou des restrictions internes, selon Rudoff. "Siemens propose un logiciel de cybersécurité basé sur son système d'exploitation IoT, MindSphere, pour aider les clients à mettre en œuvre la numérisation et la sécurité en parallèle", a-t-il déclaré.

Les opérateurs d'opérations industrielles devraient généralement commencer par une évaluation pour établir leurs besoins en matière de sécurité et leur état actuel, par exemple, sur la base de la CEI 62443, a conseillé Rudoff. "Les mesures de sécurité nécessaires peuvent être organisationnelles, comme la formation de la main-d'œuvre pour sensibiliser, ou techniques, comme la mise en œuvre d'une segmentation du réseau ou le durcissement des dispositifs d'automatisation.

"En plus des concepts de protection, les clients ayant des besoins avancés doivent également déployer des concepts de détection et de remédiation", a-t-il poursuivi. "La détection peut être réalisée, par exemple, avec des systèmes de gestion des informations et des événements de sécurité [SIEM] qui aident les clients à surveiller le comportement de leurs systèmes [par exemple, de nouveaux appareils sur le réseau ou des événements de connexion échoués]. En cas d'incident de sécurité, une analyse médico-légale est recommandée; il répond à deux questions :comment ramener le système à un comportement normal et comment éviter de futurs incidents ?"

Pour éviter les intrusions, Siemens recommande vivement aux fabricants d'appliquer les mises à jour des produits dès qu'elles sont disponibles et de toujours utiliser les dernières versions des produits. Pour plus d'informations sur les mises à jour des produits, les clients peuvent s'abonner au flux RSS de Siemens Industrial Security à l'adresse http://www.siemens.com/industrialsecurity.

Avantages de la sécurité cloud

Des systèmes solides et l'application d'une diligence raisonnable sont indispensables pour les fournisseurs de cloud, a noté Srivats Ramaswami, CTO et vice-président, IT, pour le développeur de logiciels de systèmes d'exécution de fabrication (MES) 42Q (San Jose, CA).

« Les fabricants traitent quotidiennement des données sensibles :les données de traçabilité, les informations de garantie, les enregistrements d'historique de l'appareil et, en particulier, les spécifications techniques d'un produit sont tous hautement confidentiels. Confier ces données à un système basé sur le cloud nécessite une diligence raisonnable pour s'assurer que le fournisseur a pris les mesures appropriées pour sécuriser les données », a déclaré Ramaswami. Il conseille aux utilisateurs de rechercher les fonctionnalités clés de cybersécurité telles que :

- Une approche de sécurité à plusieurs niveaux qui englobe le code d'application, la défense physique au sein du centre de données et les barrières logiques au niveau du pare-feu, ainsi que la surveillance continue de l'activité et l'analyse des logiciels malveillants.

- Contrats avec des tiers qui effectuent des tests de sécurité, avec des rapports mis à la disposition des clients.

- Certification telle que SOC 2 de l'AICPA (American Institute of Certified Public Accountants), qui oblige les entreprises à établir et à suivre des politiques et procédures strictes en matière de sécurité des informations

Dans quelle mesure les données cloud d'une opération de fabrication sont-elles sécurisées ? "Lorsque les données de fabrication sont stockées dans le cloud, la sécurité est généralement renforcée plutôt que diminué », a déclaré Ramaswami. « C'est parce que les fournisseurs de cloud consacrent d'énormes ressources pour s'assurer que leurs systèmes sont aussi sécurisés que possible et sont constamment mis à jour pour réagir aux menaces potentielles. Bien que des tentatives de piratage se produisent des dizaines de fois par jour sur des systèmes basés sur le cloud, à ce jour, il n'y a eu aucune faille de sécurité majeure sur les systèmes utilisés par les fabricants. »

Selon Ramaswami, il existe une perception erronée courante selon laquelle les données basées sur le cloud ne sont pas aussi sécurisées que les serveurs sur site. « La vérité est que la plupart des systèmes sur site sont loin d'offrir la sécurité déployée par les meilleurs fournisseurs de cloud. En fait, j'ai personnellement vu des mots de passe pour des systèmes soi-disant "sécurisés" affichés sur des post-it à côté d'un rack de serveurs sur lesquels l'application est en cours d'exécution. L'architecture de sécurité des fournisseurs de cloud avancés est pratiquement impossible à dupliquer dans une solution sur site », a ajouté Ramaswami. « Par exemple, le système de stockage en nuage utilisé par 42Q a été conçu pour une durabilité de 99,999999999 % et jusqu'à 99,99 % de disponibilité des objets sur une année donnée ; en raison du coût élevé de ce système, il est hors de portée de pratiquement toutes les organisations informatiques. Le déploiement d'outils comme ceux-ci dans un environnement sur site nécessiterait non seulement d'importants investissements dans l'infrastructure, mais aussi de grandes équipes pour les gérer."

Ramaswami a noté qu'Equifax n'utilise pas de fournisseur de cloud externe, mais construit et gère plutôt sa propre infrastructure et ses propres applications. "Selon les informations rendues publiques jusqu'à présent, il semble qu'Equifax aurait pu faire plus pour protéger la sécurité des données - le piratage a eu lieu en mai", a-t-il observé, "alors qu'un correctif pour la vulnérabilité exploitée était disponible plus de deux mois plus tôt ! C'est un exemple de la raison pour laquelle les entreprises devraient se tourner vers des fournisseurs de services cloud de haute qualité qui surveillent la sécurité des données et du réseau en temps réel.

« Il n'y a pas de formule magique pour la sécurité dans le cloud; il faut une entreprise avec la sécurité dans son ADN et une attention obstinée aux détails au quotidien », a poursuivi Ramaswami. Il a noté que la sécurité de 42Q comprend une défense physique au sein du centre de données et des barrières logiques au niveau du pare-feu, des normes de codage et de force de mot de passe, une surveillance continue des activités et une analyse des logiciels malveillants, ainsi que des tests tiers.

Données d'usinage à partir du cloud

Pour la plupart, les données sont entre de bonnes mains dans le cloud, si des étapes ou des mesures de cybersécurité courantes sont prises et respectées à la règle, selon les partisans du cloud.

"Les bonnes pratiques de sécurité sont de bonnes pratiques, quel que soit l'emplacement physique de l'informatique et du stockage, sur site ou dans le cloud", a déclaré Chuck Mathews, évangéliste du cloud, MachiningCloud Inc. (Camarillo, CA, et Stans, Suisse). "Notre top 10 comprend :

- Tenez à jour les logiciels, le BIOS et le micrologiciel,

- Tenir à jour la détection des antivirus et des logiciels malveillants,

- Sauvegarder les informations importantes,

- Utilisez des mots de passe forts, et non des mots de passe ou des noms de compte par défaut,

- Activez l'authentification à deux facteurs lorsqu'elle est disponible,

- Ne partagez pas de comptes ou de mots de passe,

- Réfléchissez avant de partager des informations,

- Utiliser le chiffrement sur les réseaux sans fil,

- Maintenir la sensibilisation aux principes de sécurité informatique, et,

- Limiter l'accès et les rôles aux personnes ayant besoin d'en connaître

« D'une manière générale, les données basées sur le cloud sont plus sécurisées que les données sur site », a confirmé Mathews. « Les entreprises du cloud emploient des experts en sécurité et ont la responsabilité fiduciaire de fournir des niveaux de sécurité élevés; c'est ce qu'ils font. Le magasin moyen n'a généralement pas une telle expertise sur le personnel."

MachiningCloud est un fournisseur indépendant de données d'outils de coupe CNC et de produits de serrage offrant une récupération de données d'usinage basée sur le cloud pour les machinistes et les fabricants.

"La majorité d'entre nous aux États-Unis utilisons des services basés sur le cloud tous les jours de la semaine", a ajouté Mathews. « Surfer sur le Web, envoyer un e-mail, réserver un avion ou un hôtel, effectuer des opérations bancaires, payer nos factures, tous sont des services basés sur le cloud. Cependant, l'utilisation de systèmes basés sur le cloud en CAO/FAO est très limitée; la plupart des logiciels de CAO/FAO sont basés sur des ordinateurs de bureau et ne peuvent accéder qu'aux services cloud pour les licences, les mises à jour logicielles ou les données/bibliothèques de référence."

De nombreux événements de piratage très médiatisés sont des cas aberrants, des choses qui auraient pu être facilement évitées avec des mesures de cybersécurité appropriées, selon Mathews. "Cependant, certains services basés sur le cloud, tels que l'authentification unique [versus les authentifications à double authentification], présentent des risques de sécurité inhérents et doivent être évités dans les situations de haute sécurité", a-t-il déclaré.

La technologie cloud n'est pas pour tout le monde

Dans certains cas, les données basées sur le cloud peuvent ne pas être parfaitement adaptées à certaines applications, y compris la CAO/FAO ou les applications à haute réponse, et dans certaines technologies opérationnelles (OT) trouvées dans l'automatisation en temps quasi réel sur le sol de l'usine.

"Le consensus général est que les mesures de cybersécurité uniquement dans le cloud ne seront jamais suffisamment robustes pour éliminer complètement la cybermenace pour les infrastructures critiques", a déclaré JC Ramirez, directeur de l'ingénierie, chef de produit, ADL Embedded Solutions (San Diego), un développeur de systèmes embarqués. PC et matériel d'automatisation. « Par conséquent, la tendance est de rapprocher les solutions matérielles/logicielles de sécurité contre les cybermenaces de ces actifs critiques. Cela met en parallèle des tendances similaires dans l'IoT/IIoT industriel avec de nouveaux paradigmes tels que le Fog and Mist computing rapprochant le cloud computing de la périphérie du tissu pour diverses raisons liées au contrôle robuste du système industriel, mais également à l'amélioration de la sécurité des cybermenaces à haute valeur. actifs industriels.”

La cybersécurité pour les actifs industriels et d'infrastructure utilise bon nombre des mêmes mesures de sécurité réseau communes depuis des années dans les systèmes informatiques, a noté Ramirez. « La différence essentielle est que les menaces contre les infrastructures et les équipements critiques peuvent avoir des répercussions réelles importantes sur le personnel, la sécurité publique ou les actifs de grande valeur. Pour cette raison, les meilleures mesures de cybersécurité doivent s'appuyer sur une approche d'équipe qui comprend non seulement le personnel informatique, mais également les ingénieurs de contrôle, les opérateurs, les représentants de la direction sur site et le personnel de sécurité physique sur site au minimum. Il a ajouté que la publication 800-82 du National Institute of Standards and Technology (NIST), "Guide to Industrial Control Systems (ICS) Security", est une bonne référence.

Certains fournisseurs d'automatisation semblent couvrir leurs paris sur les systèmes cloud, peut-être avec raison. En septembre, Rockwell Automation Inc. (Milwaukee) a lancé un nouveau service de détection des menaces sur site visant à aider les entreprises à détecter et à récupérer des intrusions. Il intègre la technologie du développeur d'applications OT Claroty (New York) qui vise à offrir de la "clarté" à l'espace OT.

Le service de détection des menaces est une solution de sécurité passive et non intrusive, et adopte une approche indépendante du produit pour créer un inventaire des actifs sur les systèmes informatiques et OT dans une opération industrielle, selon Umair Masud, responsable du portefeuille des services de conseil de Rockwell. Le système approfondit les protocoles de réseau industriel et utilise un logiciel de détection des menaces pour cartographier les ressources réseau de l'utilisateur final et la manière dont elles communiquent entre elles.

"Il y a encore, peut-être à juste titre, une appréhension à connecter les environnements OT directement au cloud", a déclaré Masud. "Il s'agit d'une approche disciplinée et responsable sur site."

Le système Claroty, sous pilote depuis environ trois ans, est en cours de déploiement, a déclaré Masud. En plus de Rockwell, le système est également utilisé par Schneider Electric et d'autres fournisseurs d'automatisation.

"Nous voulons aider les clients à se défendre", a déclaré Masud. "Dans un continuum d'attaque, il y a ce que vous faites avant, pendant et après une attaque. Vous devez être conscient de ce que vous avez et proposer des contre-mesures pour le protéger, en utilisant des éléments tels que des pare-feu de zone et une authentification à deux facteurs ou en deux étapes. Et après une attaque, vous devez vous assurer que vos ressources et les personnes impliquées peuvent récupérer en mettant en place les outils de sauvegarde et de récupération appropriés."

Système de contrôle d'automatisation

- Trois domaines critiques à considérer avant de migrer des données vers le cloud

- Évitez les catastrophes cloud, adoptez le SLA

- Qu'est-ce que la sécurité cloud et pourquoi est-elle obligatoire ?

- Risque de sécurité cloud auquel chaque entreprise est confrontée

- La sécurité cloud est l'avenir de la cybersécurité

- Pourquoi l'avenir de la sécurité des données dans le cloud est programmable

- Le cloud tue-t-il les tâches du centre de données ?

- Comment gérer les risques de sécurité du cloud

- L'impact des capteurs dans la fabrication