Éviter l'inévitable piratage informatique

Les fabricants doivent lutter contre les "chapeaux noirs" du cybermonde afin de sécuriser les processus

Ce n'est pas une question de savoir si, mais quand vous serez piraté.

C'est ce que disent les experts en cybersécurité, citant la récente vague d'attaques de ransomwares, y compris le tristement célèbre malware "Wanna Cry" qui a explosé à l'échelle mondiale au printemps dernier, cryptant les données des utilisateurs jusqu'à ce qu'ils paient ou trouvent un moyen de déverrouiller leurs systèmes.

Pour lutter contre des cybercriminels de plus en plus intelligents, les opérations de fabrication doivent se tourner vers une combinaison solide de solutions logicielles de cybersécurité et de matériel « renforcé » dans leurs contrôles d'automatisation d'usine et leurs équipements de mise en réseau, et également déployer de nouvelles normes et meilleures pratiques de cybersécurité. Avec ces outils en main, les fabricants ont de meilleures chances de prévenir les attaques ou de les résoudre une fois qu'elles se sont produites.

"Les attaques sont généralisées et constantes", a déclaré Timothy Crosby, consultant senior en sécurité, Spohn Security Solutions (Austin, TX), une société de conseil en cybersécurité. Il a noté que de nombreux systèmes industriels sont vulnérables car ils utilisent des systèmes d'exploitation intégrés plus anciens, notamment Windows XP, Windows 2003 et Windows 2000. « De nombreux systèmes intégrés ne peuvent pas être corrigés, et parce que ces systèmes ne peuvent pas être corrigés et que les exploits sont facilement disponibles , ils seront régulièrement ciblés », a-t-il déclaré. "Il doit y avoir une approche holistique, il n'y a pas de solution miracle."

Les violations de données ont augmenté de 40 % en 2016, selon un rapport publié en janvier par le Identity Theft Resource Center (Scottsdale, AZ) et CyberScout (San Diego). Le nombre d'infractions a atteint un niveau record de 1 083 en 2016, éclipsant facilement le quasi-record de 780 infractions signalées en 2015, les vols touchant un large éventail d'institutions commerciales, éducatives, gouvernementales/militaires, sanitaires/médicales et bancaires/financières. Pour la huitième année consécutive, les attaques de type piratage, écrémage et hameçonnage ont été la principale cause d'incidents de violation de données, représentant 55,5 % de l'ensemble des violations, soit une augmentation de 17,7 % par rapport à 2015, selon le rapport.

Adopter une approche holistique

Des attaques récentes comme Wanna Cry, ou la perturbation majeure en Ukraine avec le malware Petya qui a fait surface en 2016, ont ciblé des infrastructures critiques, y compris des services publics et d'autres installations gouvernementales. "Lorsque des attaques se produisent, elles saignent généralement du site", a déclaré Ken Modeste, ingénieur principal, UL LLC (Northbrook, IL). Par rapport à celles en Ukraine, les installations aux États-Unis et dans le reste de l'Amérique du Nord bénéficient de plus de soutien du FBI et d'autres agences gouvernementales pour rétablir les opérations critiques, a-t-il ajouté.

L'année dernière, UL a publié le programme UL Global Cybersecurity Assurance Program (UL CAP) qui aide à atténuer les risques de sécurité et de performance qui accompagnent la prolifération des appareils en réseau dans l'Internet industriel des objets (IIoT). UL CAP aide les entreprises à identifier les risques de sécurité conformément à la série de normes de cybersécurité UL 2900 et suggère des méthodes pour minimiser les risques dans les systèmes de contrôle industriels, les dispositifs médicaux, l'automobile, l'automatisation des bâtiments et d'autres domaines.

"Les normes que nous avons établies dans nos tests sont [basées sur les meilleures pratiques des entreprises]", a déclaré Modeste. L'utilisation de mots de passe codés en dur - ceux qui sont intégrés dans les appareils et ne peuvent pas être modifiés - est un exemple de ce qu'il ne faut pas faire, a-t-il ajouté. "C'est un défaut fondamental", a-t-il déclaré. « Les ransomwares arrivent dans les organisations avec des méthodes de phishing. Ils cliquent dessus et ce malware commence à se propager. C'est ainsi que les rançongiciels pénètrent la plupart du temps."

La formation des employés à la sécurité en matière de cybersécurité est un élément clé pour contrecarrer les cyberattaques. « La formation est un moyen monumental de résoudre ce problème. Le phishing est un problème majeur. Les méchants font de la reconnaissance physique », a déclaré Modeste. "Les chances sont en leur faveur."

Les récentes attaques de rançongiciels ont montré les vulnérabilités des environnements industriels, a déclaré Henning Rudoff, responsable des services de sécurité des usines, Siemens PLM Software (Plano, TX). "Afin de protéger les usines, les systèmes, les machines et les réseaux contre les cybermenaces, il est nécessaire de mettre en œuvre et de maintenir en permanence un concept de sécurité industrielle holistique et à la pointe de la technologie, tel que décrit, par exemple, par la norme CEI 62443", Rudoff a dit. "Avec la numérisation croissante, la sécurité industrielle devient de plus en plus importante.

"La sécurité industrielle est un élément central de l'entreprise numérique, l'approche de Siemens sur la voie de l'industrie 4.0", a noté Rudoff. "Contrairement aux attaques dédiées précédentes sur des cibles ciblées, les attaques actuelles de ransomwares sont larges et peuvent affecter n'importe quel opérateur de réseaux industriels."

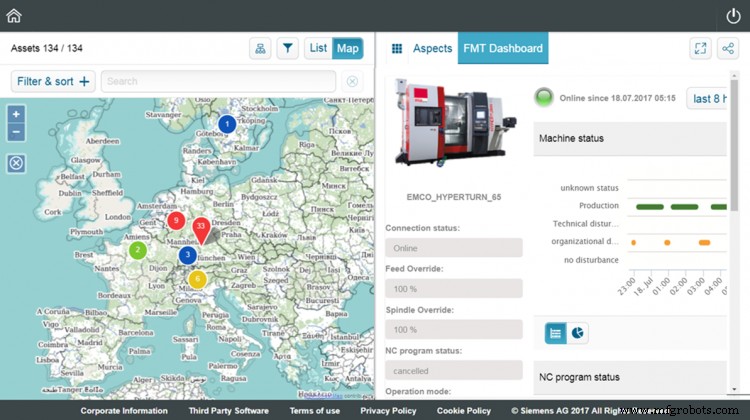

Siemens s'attaque aux cybermenaces sur de nombreux fronts, y compris la création de ses CSOC (Cyber Security Operations Centers) à l'échelle mondiale avec des opérations de sécurité à Munich, Lisbonne et Milford, OH, où des spécialistes de la sécurité industrielle surveillent les installations dans le monde entier pour détecter les incidents de sécurité et réagissent avec des contre-mesures appropriées ( voir "Sécuriser les données de fabrication dans le cloud", Ingénierie de fabrication , juillet 2016.)

Que peuvent faire d'autre les entreprises pour empêcher les pirates de perturber les opérations de fabrication ou d'infiltrer les installations gouvernementales et l'infrastructure des services publics ? "Tous les niveaux doivent être protégés simultanément et indépendamment, du niveau de la gestion de l'usine au niveau du terrain et du contrôle d'accès à la protection contre la copie", a déclaré Rudoff. "C'est pourquoi l'approche de Siemens en matière de protection complète offre une défense à tous les niveaux, une défense en profondeur." Ceci est basé sur les recommandations de la norme ISA99/IEC 62443, la principale norme de sécurité dans les applications industrielles.

Pour ce faire, les produits et solutions de Siemens font l'objet d'un développement continu pour les rendre plus sûrs, a ajouté Rudoff. Pour ses propres produits industriels, Siemens a défini un concept de sécurité holistique industrielle (HSC), basé sur la norme CEI 62443, a-t-il déclaré. « Le HSC protège l'intégrité et la confidentialité de l'environnement de développement et de fabrication. Les mesures HSC sont définies et suivies dans les départements de développement et de production tout au long du cycle de vie des produits, solutions et services.”

Le HSC de Siemens a cinq leviers :la sensibilisation, les fonctionnalités de pointe, l'amélioration des processus, la gestion des incidents et la sécurité des produits, de la solution, du service et de la sécurité dans l'infrastructure informatique environnante, a ajouté Rudoff. "Siemens a reçu une certification IEC 62443 du TÜV allemand [Association pour l'inspection technique] pour ses processus de développement dans les divisions Digital Factory et Process and Drives, démontrant son engagement à protéger les propres processus de développement de l'entreprise. De plus, des systèmes industriels comme PCS 7 ont été certifiés selon les normes CEI 62443. »

L'application des mises à jour du produit dès que possible et l'utilisation des dernières versions du produit sont fortement recommandées, a déclaré Rudoff. « En plus de rendre nos propres produits industriels plus sûrs, Siemens propose des fonctionnalités de sécurité avancées pour nos produits d'automatisation, ainsi que nos propres produits de sécurité réseau et services de sécurité. Les caractéristiques de sécurité des automates S7 incluent, par exemple, la protection du savoir-faire des blocs de programme API, la protection contre la copie, la protection d'accès et l'intégrité de la communication. Les produits de sécurité réseau de Siemens [tels que les gammes Scalance et Ruggedcom] prennent en charge des cas d'utilisation pour l'accès à distance, la construction de zones démilitarisées, la redondance sécurisée et la protection des cellules », a déclaré Rudoff.

Siemens Plant Security Services représente une approche holistique, a-t-il déclaré. Les menaces et les logiciels malveillants sont détectés à un stade précoce, les vulnérabilités sont analysées et des mesures de sécurité complètes sont mises en place. "La surveillance continue donne aux exploitants d'usines la transparence concernant la sécurité de leur installation industrielle."

Intégration de la sécurité à la cybersécurité

La menace mondiale des ransomwares a mis fin au sentiment de complaisance de l'industrie. « NotPetya a ciblé avec succès les infrastructures critiques de l'Ukraine et a touché plus de 80 autres pays; les plus durement touchés ont été l'Allemagne, la Russie et le Royaume-Uni », a noté Crosby de Spohn Security Solutions, qui a déclaré que 49 % des entreprises américaines ont des programmes dédiés à la sécurité informatique/des données. "En Europe, les pourcentages les plus élevés que j'ai vus étaient de 37 % pour le Royaume-Uni et de 34 % pour l'Allemagne. Compte tenu du fonctionnement de NotPetya, il est possible que d'autres attaques se produisent avec des informations d'identification récoltées au cours de l'étape Mimikatz [un outil utilisé par les pirates]. D'après une enquête de Tripwire, la plupart des organisations ne seront pas beaucoup mieux préparées si cela se produit qu'elles ne l'étaient avant que WannaCry et NotPetya n'arrivent en mai et juin. »

Dans les attaques Petya/NotPetya, un logiciel malveillant de cryptage répandu visait un déni de service distribué (DDoS) aux entreprises concernées, a noté Lee Lane, responsable de la sécurité des produits pour Rockwell Automation Inc. (Milwaukee). «Cela a causé de réels dommages à des entreprises comme Maersk, FedEx et quelques entreprises des sciences de la vie. Avec le déni de service, ils incitent un groupe de serveurs à attaquer des cibles à la fois. Ce serait un style d'attaque différent, mais cela aurait un impact énorme », a déclaré Lane. "Ils arrivent et empêchent la cible finale de fonctionner."

De telles fermetures non seulement handicapent les entreprises directement touchées, mais ont également un effet de réaction en chaîne, a-t-il déclaré. "Pensez à ce qui [se passerait] sans votre logiciel de fabrication ERP [planification des ressources d'entreprise]", a déclaré Lane. "Cela supprimerait toutes les commandes, tous les plans de fabrication et les informations sur l'endroit où vous expédiez."

Le code malveillant, qu'il s'agisse d'un rançongiciel, d'un DDoS ou d'un logiciel malveillant de type "zero-day", comme le code Stuxnet qui est inactif et reste dans un état retardé jusqu'à ce qu'il soit activé, est utilisé par un large éventail de cyberattaquants. "Il y a beaucoup de soi-disant" mauvais acteurs ", allant des États-nations cherchant à cibler Lockheed ou d'autres entreprises de défense, à un qui manque à beaucoup de gens :les initiés, les employés d'une entreprise", a déclaré Lane.

Des groupes terroristes comme l'Etat islamique et les hacktivistes ciblent également des infrastructures cruciales comme les réseaux électriques et les services publics, a-t-il déclaré. "Un récent rapport d'IBM sur le renseignement de sécurité a noté qu'entre 2015 et 2016, il y a eu une augmentation de 110 % du nombre d'attaques, et c'est exactement ce qui a été signalé", a ajouté Lane.

Rockwell Automation, qui se concentre uniquement sur l'automatisation industrielle, développe non seulement le matériel et les logiciels impliqués dans l'intégration de la sécurité à la sécurité, mais offre également à ses clients des conseils sur la sécurité industrielle, l'automatisation et la cybersécurité. "Vous devez avoir les bonnes personnes, les bons processus et les bons outils en place", a déclaré Lane, "et il en serait de même pour la cybersécurité. Vous devez avoir des gens disponibles pour défendre vos réseaux.”

L'identification et la documentation des actifs sont un point de départ essentiel, a-t-il déclaré. "Les cybermenaces sont réelles, en augmentation et peuvent causer des dommages matériels", a noté Lane. "Vous devez identifier et peser la criticité de l'actif." L'utilisation du cadre de cybersécurité du National Institute of Standards and Technology est également un bon point de départ, a ajouté Lane.

Rockwell propose son logiciel FactoryTalk Asset Manager ainsi que des fonctionnalités de sécurité et un renforcement pour la protection de la cybersécurité. «Avant d'acquérir un système d'automatisation, parlez à une entreprise et voyez si elle a un programme de sécurité. Feuille de route sur la façon dont les fonctionnalités de sécurité et le renforcement sont effectués dans toute l'entreprise », a déclaré Lane. "Recherchez des produits dotés de fonctionnalités de renforcement qui sont mieux à même de résister à une cyberattaque. Par exemple, si vous êtes touché par une tempête de données, votre système de communication s'arrête-t-il ou se met-il en veille ?"

Certaines garanties incluent la capacité de détecter les modifications apportées au matériel, comme les systèmes de contrôle ControlLogix de Rockwell, qui peuvent alerter les opérateurs de l'existence de logiciels malveillants, leur permettant d'arrêter le système et/ou de résoudre le problème. "Vous pouvez protéger l'automate par mot de passe", a déclaré Lane. « Il y a un interrupteur à clé sur la commande. Chaque automate dispose d'un port, ainsi que d'un commutateur keyport. Le système offre également aux utilisateurs une capacité d'archivage qui facilite la récupération. La récupération automatique ou contrôlée de ces situations est une caractéristique clé des outils de cybersécurité avancés.

« Aujourd'hui, nous avons des systèmes de sécurité qui sont fabriqués depuis des années. Si vous avez une cyber-violation, vous ne pouvez pas compter sur beaucoup de ces systèmes de sécurité », a déclaré Lane. « Réunir les deux est essentiel. C'est la bonne pratique. La sûreté et la sécurité ont traditionnellement été séparées."

Le programme UL CAP donne aux utilisateurs des directives et des outils pour lutter contre les cybermenaces. L'année dernière, UL a publié la première édition de sa norme UL CAP et UL teste aujourd'hui 35 produits, a noté Modeste. "Ils ont des outils anti-malware et ils commencent à ajouter plus d'outils de ransomware", a-t-il déclaré. Les contrôles du système d'exploitation, tels que la prévention du remplacement de l'enregistrement de démarrage ou l'administration du système de fichiers, sont importants, a-t-il déclaré. "De plus en plus d'outils arrivent et des capteurs sont déployés dans de nombreux produits différents."

En attente

Dans certains cas, les cyberattaques ne sont découvertes que bien après l'intrusion, ce qui rend la résolution encore plus difficile. Les cyberattaquants ont installé avec succès des logiciels malveillants sur le micrologiciel des routeurs Cisco en 2015, sur les systèmes de la National Security Agency (NSA) et même dans les composants électroniques installés dans les applications militaires, a noté Steve Chen, co-fondateur et PDG de PFP Cybersecurity (Vienne, VA). ), officiellement appelé Power Fingerprinting Inc.

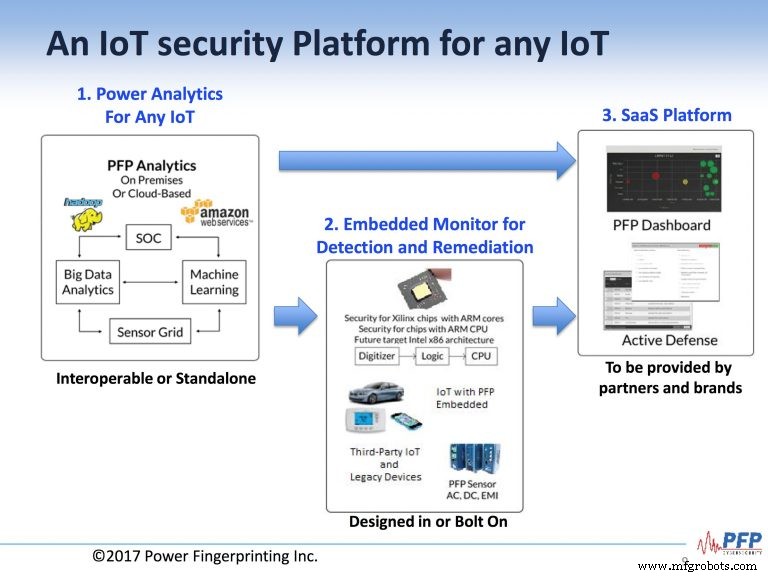

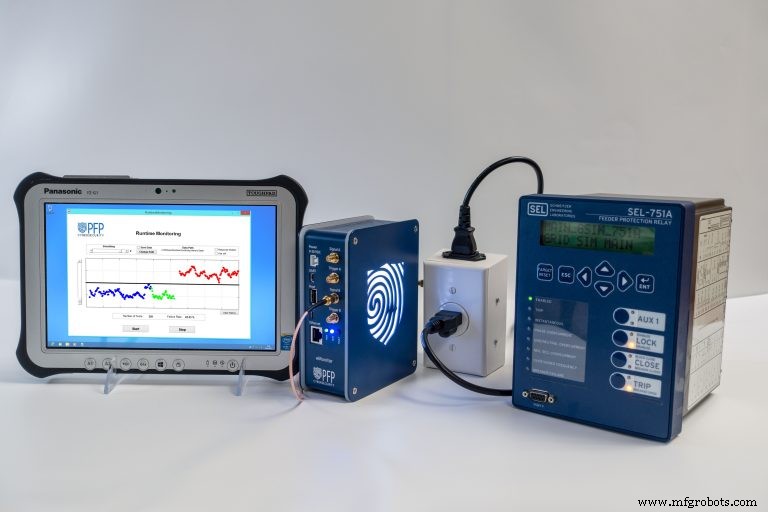

Le système de cybersécurité de PFP utilise la surveillance des appareils, le traitement du signal par radiofréquence (RF), l'analyse du Big Data et des outils de détection et de correction de l'exécution. Utilisant une technologie sous licence de Virginia Tech, PFP Cyber a commencé à obtenir des contrats gouvernementaux et a reçu l'année dernière quatre nouveaux brevets, en plus de deux brevets précédemment sous licence, pour son système de cybersécurité, a déclaré Chen.

"Nous utilisons la détection d'anomalies au lieu de la détection de signature", a déclaré Chen. "Le prochain défi est de savoir comment détecter plus rapidement les logiciels malveillants. Le soi-disant écart de détection est généralement d'environ 200 jours. Nous sommes convaincus que nous pouvons détecter et remédier à une attaque, et nous l'avons démontré."

PFP a présenté son système lors de la conférence Black Hat USA, qui s'est tenue à Las Vegas en juillet. "Vous ne pouvez pas empêcher une attaque", a déclaré Chen. "Vous devez supposer que vous serez attaqué." La société dispose de deux modèles de déploiement, l'un à l'intérieur de l'appareil et les autres à l'extérieur, a-t-il ajouté.

"Si nous sommes à l'intérieur, nous pouvons détecter [des anomalies] et y remédier automatiquement", a déclaré Chen.

PFP vise à offrir une plate-forme de sécurité pour les appareils IoT, en utilisant des logiciels et des services basés sur le cloud, ou pour les logiciels sur site, avec sa technologie de balayage RF pour détecter et corriger les logiciels malveillants. Le tableau de bord PFP de l'entreprise est utilisé dans une plateforme SaaS (Software-as-a-Service) fournie par ses partenaires.

"Nous essayons d'imiter ce qu'est le Stuxnet", a déclaré Chen. "Cela ne se voit pas."

En plus de la détection des logiciels malveillants, le système pourrait être utilisé pour la détection des puces contrefaites sans ouvrir les boîtes dans lesquelles les produits sont expédiés, a déclaré Chen. « Dans ce cas, le client peut les tester en aveugle. Il effectue une analyse logicielle de la puce mémoire. Cela peut potentiellement faire économiser beaucoup d'argent, a-t-il ajouté, aux entreprises qui achètent leurs produits en gros à l'étranger.

«Nous avons un brevet en instance à ce sujet. Nous utilisons le même processus, les mêmes calculs, la même solution », a déclaré Chen. "Dans ce cas, nous mettons simplement de l'énergie, de la radiofréquence, dans un appareil qui n'est pas sous tension."

Chen espère éventuellement concéder sous licence la technologie de PFP aux fabricants de semi-conducteurs. Le kit de cybersécurité de la société est actuellement destiné aux applications d'entreprise et gouvernementales, mais l'objectif est de proposer une antenne pour les routeurs Cisco qui ont été la cible d'attaques d'implants de micrologiciels.

"Pour l'utilisateur à domicile, notre plan était de proposer un scanner portable", a déclaré Chen. « Le monde sera plus sûr. À l'heure actuelle, avec tous les appareils IoT, il n'y a aucune sécurité."

Système de contrôle d'automatisation

- The Economist :l'impression 3D industrielle prend son envol

- Sécuriser l'IoT contre les cyberattaques

- L'adoption de l'Internet des objets robotiques s'accélère

- Sécurisation de l'Internet des objets industriel

- À quel point la menace d'attaques par chaîne de mort sur l'IoT est-elle dangereuse ?

- Les services publics nord-américains sont-ils à l'abri des cyberattaques ?

- Amélioration du sort du travailleur de la chaîne d'approvisionnement mondiale

- RaaS :les attaques de ransomware sur la chaîne d'approvisionnement en toute simplicité

- Démarrer des projets grâce à l'externalisation