Système de détection d'intrusion de base

Regardez cette citation par l'amiral Grace Hopper

« La vie était plus simple avant la Seconde Guerre mondiale. Après cela, nous avons eu des systèmes"

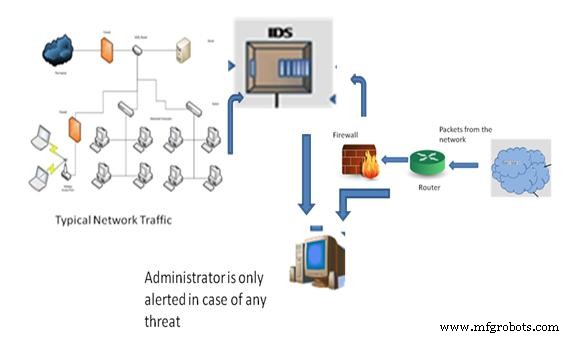

Alors, qu'est-ce que cela signifie réellement ? Avec l'invention de systèmes (systèmes informatiques) est venue l'augmentation de divers besoins de mise en réseau, et avec la mise en réseau est venue l'idée de partage de données. Aujourd'hui, en cette ère de mondialisation, avec le développement des technologies de l'information ainsi que la facilité d'accès et le développement d'outils de piratage, vient le besoin de sécurité des données importantes. Les pare-feu peuvent fournir cela, mais ils n'alertent jamais l'administrateur d'attaques. C'est de là que vient le besoin d'un système différent - une sorte de système de détection.

Un système de détection d'intrusion est une solution requise au problème ci-dessus. C'est similaire à un système d'alarme antivol dans votre maison ou dans toute organisation qui détecte la présence de toute intervention indésirable et alerte l'administrateur du système.

C'est un type de logiciel conçu pour avertir automatiquement les administrateurs lorsque quelqu'un essaie de pénétrer dans le système en utilisant des activités malveillantes.

Maintenant, avant de découvrir un système de détection d'intrusion, faisons un bref rappel sur les pare-feu.

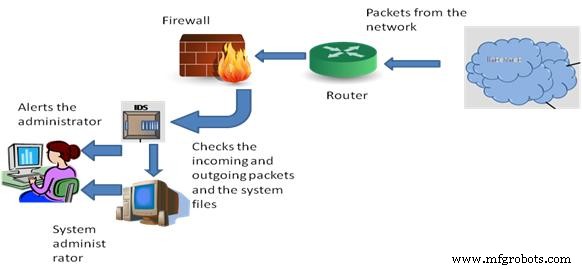

Les pare-feu sont des programmes logiciels ou des périphériques matériels qui peuvent être utilisés pour empêcher toute attaque malveillante sur le système ou sur le réseau. Ils agissent essentiellement comme des filtres qui bloquent tout type d'informations pouvant constituer une menace pour le système ou le réseau. Ils peuvent soit surveiller quelques contenus du paquet entrant, soit surveiller l'ensemble du paquet.

Classification du système de détection d'intrusion :

En fonction du type de systèmes que l'IDS protège :

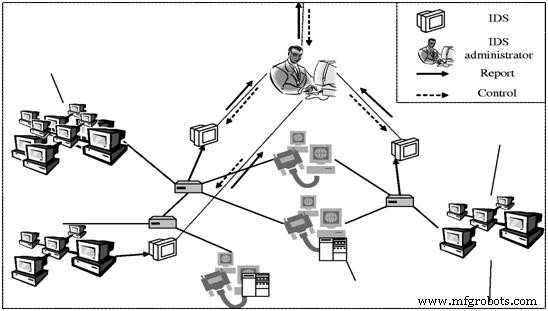

- Système de détection d'intrusion réseau :ce système surveille le trafic sur les réseaux ou sous-réseaux individuels en analysant en permanence le trafic et en le comparant aux attaques connues dans la bibliothèque. Si une attaque est détectée, une alerte est envoyée à l'administrateur système. Il est placé principalement à des points importants du réseau afin de pouvoir surveiller le trafic entrant et sortant des différents appareils du réseau. L'IDS est placé le long de la limite du réseau ou entre le réseau et le serveur. Un avantage de ce système est qu'il peut être déployé facilement et à faible coût, sans avoir à être chargé pour chaque système.

- Système de détection d'intrusion sur l'hôte :Un tel système fonctionne sur des systèmes individuels où la connexion réseau au système, c'est-à-dire les paquets entrants et sortants, est constamment surveillée et l'audit des fichiers système est également effectué et en cas de divergence, l'administrateur système en est alerté. Ce système surveille le système d'exploitation de l'ordinateur. L'IDS est installé sur l'ordinateur. L'avantage de ce système est qu'il peut surveiller avec précision l'ensemble du système et ne nécessite l'installation d'aucun autre matériel.

Basé sur la méthode de travail :

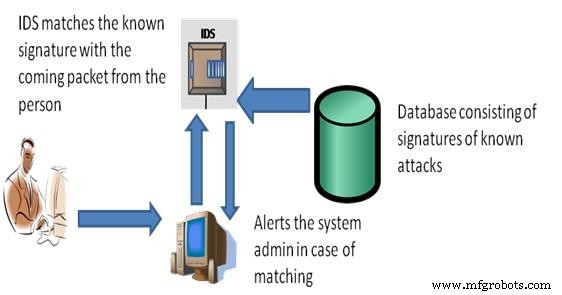

- Système de détection d'intrusion basé sur la signature :Ce système fonctionne sur le principe de l'appariement. Les données sont analysées et comparées à la signature d'attaques connues. En cas de correspondance, une alerte est émise. Un avantage de ce système est qu'il a plus de précision et d'alarmes standard comprises par l'utilisateur.

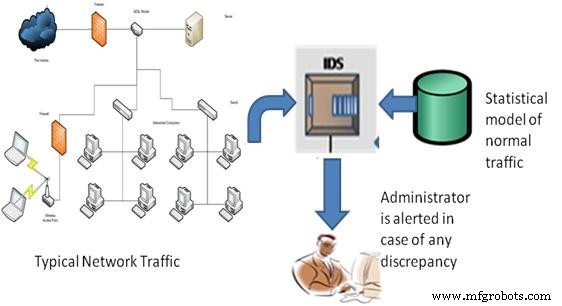

- Système de détection d'intrusion basé sur les anomalies :Il s'agit d'un modèle statistique du trafic réseau normal qui comprend la bande passante utilisée, les protocoles définis pour le trafic, les ports et les appareils faisant partie du réseau. Il surveille régulièrement le trafic réseau et le compare au modèle statistique. En cas d'anomalie ou de divergence, l'administrateur est alerté. Un avantage de ce système est qu'il peut détecter des attaques nouvelles et uniques.

En fonction de leur fonctionnement :

- Système de détection d'intrusion passif :Il détecte simplement le type d'opération malveillante et envoie une alerte à l'administrateur système ou réseau. (Ce que nous avons vu jusqu'à présent !). L'action requise est alors prise par l'administrateur.

- Système de détection d'intrusion réactif : Il détecte non seulement la menace, mais effectue également une action spécifique en réinitialisant la connexion suspecte ou en bloquant le trafic réseau provenant de la source suspecte. Il est également connu sous le nom de système de prévention des intrusions.

Caractéristiques typiques d'un système de détection d'intrusion :

- Il surveille et analyse les activités des utilisateurs et du système.

- Il effectue un audit des fichiers système et d'autres configurations et du système d'exploitation.

- Il évalue l'intégrité du système et des fichiers de données

- Il effectue une analyse des modèles en fonction des attaques connues.

- Il détecte les erreurs dans la configuration du système.

- Il détecte et avertit si le système est en danger.

Logiciel gratuit de détection d'intrusion

Système de détection d'intrusion Snort

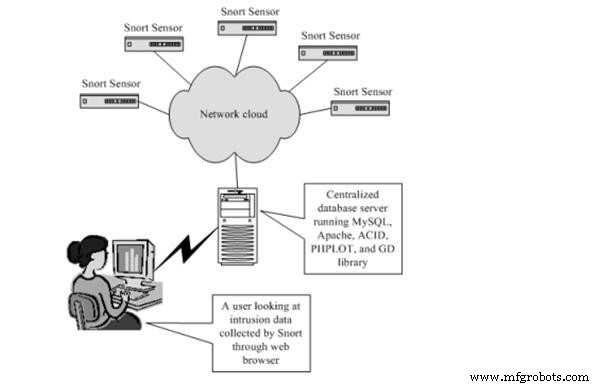

L'un des logiciels de détection d'intrusion les plus utilisés est le logiciel Snort. Il s'agit d'un logiciel de détection d'intrusion réseau développé par le fichier source. Il effectue une analyse du trafic en temps réel et une analyse des protocoles, la mise en correspondance des modèles et la détection de divers types d'attaques.

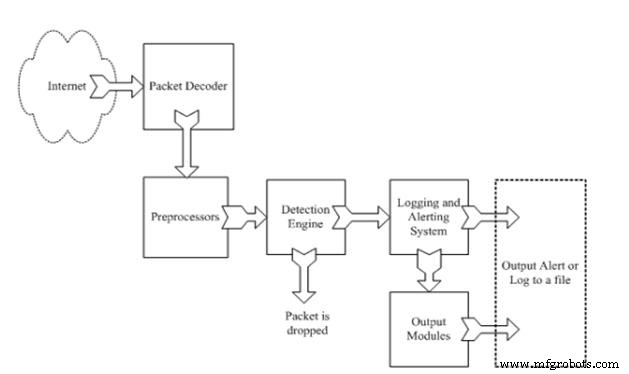

Un système de détection d'intrusion basé sur Snort se compose des composants suivants :

- Un décodeur de paquets :Il prend des paquets de différents réseaux et les prépare pour le prétraitement ou toute autre action. Il décode essentiellement les paquets réseau à venir.

- Un préprocesseur :Il prépare et modifie les paquets de données et effectue également la défragmentation des paquets de données, décode les flux TCP.

- Un moteur de détection :Il effectue la détection de paquets sur la base des règles Snort. Si un paquet correspond aux règles, l'action appropriée est entreprise, sinon il est abandonné.

- Système de journalisation et d'alerte :Le paquet détecté est soit enregistré dans les fichiers système, soit en cas de menace, le système est alerté.

- Modules de sortie : Ils contrôlent le type de sortie du système de journalisation et d'alerte.

Avantages des systèmes de détection d'intrusion

- Le réseau ou l'ordinateur est constamment surveillé pour détecter toute invasion ou attaque.

- Le système peut être modifié et modifié en fonction des besoins de clients spécifiques et peut aider à la fois externes et internes aux menaces pesant sur le système et le réseau.

- Il empêche efficacement tout dommage au réseau.

- Il fournit une interface conviviale qui permet des systèmes de gestion de sécurité faciles.

- Toute modification des fichiers et des répertoires du système peut être facilement détectée et signalée.

Un seul inconvénient du système de détection d'intrusion est qu'il ne peut pas détecter la source de l'attaque et dans tous les cas d'attaque, il ne fait que verrouiller l'ensemble du réseau. Si d'autres questions sur ce concept ou sur les projets électriques et électroniques, laissez les commentaires ci-dessous.

Capteur

- C# en utilisant

- Entrée et sortie de base Java

- Système d'alarme de détection de mouvement

- Améliorez d'abord le système de travail de base

- 3 raisons pour lesquelles vous devriez investir dans un système de détection des piétons en entrepôt

- 5 conseils de sécurité réseau de base pour les petites entreprises

- Dryad Networks obtient 2,1 millions de dollars pour un réseau de détection des incendies de forêt basé sur l'IdO

- 5 avantages de l'utilisation du système de détection de fuites d'eau alimenté par l'IdO de Biz4intellias dans les industries

- 5 Ws de l'afficheur braille portable