Sécurité pour l'IoT :que peut apprendre l'IoT industriel de la récente attaque DDoS ?

L'attaque Mirai DDoS (Distributed Denial of Service) vendredi dernier a révélé une faiblesse fondamentale des déploiements IoT actuels et a montré la nécessité absolue de nouveaux modèles de sécurité. L'attaque DDoS visait un appareil IoT grand public, mais il existe de nombreux parallèles entre l'IoT grand public et l'industriel. Cette attaque impliquait des dizaines de millions d'adresses IP[i], un nombre massif et sans précédent d'appareils. Malheureusement, il semble que cela ait été assez facile à réaliser, d'autant plus que le code source du botnet Mirai est facilement accessible. L'outil principal pour pirater une gamme d'appareils IoT grand public (caméras compatibles Internet, DVR, etc.) était un ensemble de mots de passe par défaut définis par le fabricant. [ii] Combien ont rencontré des mots de passe par défaut sur des appareils industriels opérationnels ? Ou peut-être vaudrait-il mieux se demander, combien ont déjà rencontré un mot de passe qui a été modifié ? Ce dernier serait probablement plus facile à compter.

L'attaque Mirai DDoS (Distributed Denial of Service) vendredi dernier a révélé une faiblesse fondamentale des déploiements IoT actuels et a montré la nécessité absolue de nouveaux modèles de sécurité. L'attaque DDoS visait un appareil IoT grand public, mais il existe de nombreux parallèles entre l'IoT grand public et l'industriel. Cette attaque impliquait des dizaines de millions d'adresses IP[i], un nombre massif et sans précédent d'appareils. Malheureusement, il semble que cela ait été assez facile à réaliser, d'autant plus que le code source du botnet Mirai est facilement accessible. L'outil principal pour pirater une gamme d'appareils IoT grand public (caméras compatibles Internet, DVR, etc.) était un ensemble de mots de passe par défaut définis par le fabricant. [ii] Combien ont rencontré des mots de passe par défaut sur des appareils industriels opérationnels ? Ou peut-être vaudrait-il mieux se demander, combien ont déjà rencontré un mot de passe qui a été modifié ? Ce dernier serait probablement plus facile à compter.

Il est facile de penser que cette attaque particulière peut ne pas prendre la même forme dans un réseau industriel. Il existe une variété de différences dans la conception du réseau, les types de périphériques utilisés, la gestion du réseau et le contrôle d'accès. Cependant, la stratégie utilisée dans cette attaque est très pertinente pour les applications industrielles. Exploiter un ou plusieurs appareils compromis, qui ne sont pas la cible principale, pour arrêter un autre appareil ou l'ensemble du réseau - nous devons prévoir une défense contre ce type d'attaque.

Cette attaque présente certaines caractéristiques clés, notamment en ce qui concerne les appareils à partir desquels elle a été lancée :

-

Les appareils sont déployés dans des emplacements distants et difficiles à gérer. Les mises à jour logicielles sont sporadiques, voire inexistantes.

-

Les appareils fonctionnent sans entretien direct ni intervention de l'opérateur. « Administrateurs » s'il est impliqué, il suffit de le définir et de l'oublier.

-

Les appareils ont accès à un réseau plus large et partagent des données sur le réseau.

-

L'appareil peut être facilement compromis.

-

Les données sur le réseau reposent sur un niveau de sécurité de réseau ou de transport et ne sont pas intrinsèquement sécurisées.

-

Les appareils compromis n'étaient pas la cible finale, mais des outils pour atteindre un objectif différent. Cela implique que les fabricants d'appareils sont peu incités à dépenser de l'argent pour concevoir des systèmes sécurisés.

Cela ressemble-t-il à un réseau industriel avec lequel vous avez travaillé ? Ça me va.

Bien que nous aimerions penser que les appareils et réseaux industriels ont une meilleure sécurité que cela, ce n'est malheureusement pas le cas. Il suffit de regarder l'attaque de 2015 contre les systèmes SCADA de distribution d'électricité en Ukraine pour en avoir la preuve. Les réseaux industriels se sont principalement appuyés sur l'anonymat et l'isolement des réseaux publics pour leur sécurité. Mais à mesure que de plus en plus d'appareils sont déployés dans des applications industrielles et que de plus en plus de réseaux privés sont connectés au Web, cela n'est plus tout à fait suffisant. L'accès à ces réseaux n'est pas toujours une attaque directe, mais peut provenir d'une brèche physique (par exemple, l'attaque Stuxnet), qui peut ouvrir une faille dans les pare-feu de sécurité pour compromettre davantage les appareils. Sans parler des réseaux compromis involontairement en raison de logiciels mal conçus. Le système IoT doit être conçu en partant du principe qu'il y aura de mauvais acteurs au sein du réseau que nous ne pouvons pas empêcher d'entrer. La technologie et les normes utilisées doivent être conçues pour atténuer l'impact potentiellement négatif de ces acteurs. Alors quelle est la solution ?

Bien que nous aimerions penser que les appareils et réseaux industriels ont une meilleure sécurité que cela, ce n'est malheureusement pas le cas. Il suffit de regarder l'attaque de 2015 contre les systèmes SCADA de distribution d'électricité en Ukraine pour en avoir la preuve. Les réseaux industriels se sont principalement appuyés sur l'anonymat et l'isolement des réseaux publics pour leur sécurité. Mais à mesure que de plus en plus d'appareils sont déployés dans des applications industrielles et que de plus en plus de réseaux privés sont connectés au Web, cela n'est plus tout à fait suffisant. L'accès à ces réseaux n'est pas toujours une attaque directe, mais peut provenir d'une brèche physique (par exemple, l'attaque Stuxnet), qui peut ouvrir une faille dans les pare-feu de sécurité pour compromettre davantage les appareils. Sans parler des réseaux compromis involontairement en raison de logiciels mal conçus. Le système IoT doit être conçu en partant du principe qu'il y aura de mauvais acteurs au sein du réseau que nous ne pouvons pas empêcher d'entrer. La technologie et les normes utilisées doivent être conçues pour atténuer l'impact potentiellement négatif de ces acteurs. Alors quelle est la solution ?

La première exigence est de sécuriser les appareils eux-mêmes; l'industrie doit améliorer et développer des systèmes pour signer et sécuriser tout, des puces matérielles jusqu'au système d'exploitation, aux bibliothèques et aux applications autorisées à s'exécuter. C'est fondamental. La sécurité ascendante doit être la norme pour ces réseaux. Une chaîne de confiance, un démarrage sécurisé et des systèmes d'exploitation sécurisés utilisant des logiciels de confiance et signés doivent être une exigence pour fonctionner dans les réseaux industriels.

Cependant, nous ne pouvons pas supposer que tous les appareils sur un réseau sont sécurisés et doivent planifier leur fonctionnement lorsque des appareils ou des applications sont compromis. Les données sont essentielles au fonctionnement d'un réseau industriel et la sécurité doit être une qualité fondamentale de toutes les données.

Existe-t-il une norme qui intègre la sécurité à l'infrastructure, et est simple à mettre en œuvre tout en étant très robuste ? Oui, la norme OMG Secure DDS et RTI Connext® DDS Secure sont exactement une telle solution. RTI Connext DDS est basé sur la norme OMG Secure DDS et comprend des fonctionnalités telles que :

- Authentification de découverte

- Contrôle d'accès centré sur les données

- Cryptographie

- Marquage et journalisation

- Non-répudiation

- Multidiffusion sécurisée

Non seulement cela, mais il est indépendant du transport et est construit avec une architecture de plug-in. Cela signifie que la sécurité des données et de la communication est indépendante du transport réseau utilisé et que les bibliothèques de sécurité standard peuvent être remplacées (à l'aide d'API standard) pour répondre aux exigences de sécurité de l'application.

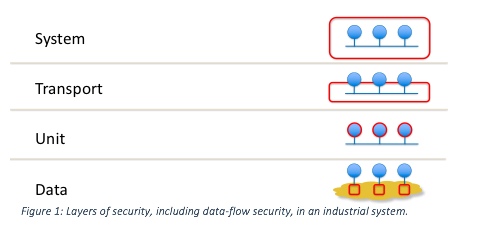

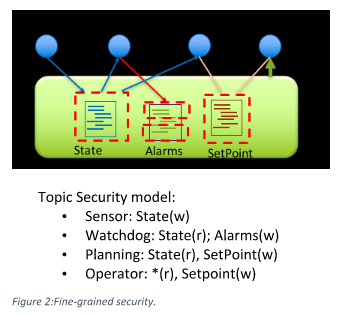

Il existe des différences clés entre l'approche Secure DDS et les autres solutions de sécurité réseau. Avec DDS :

- La sécurité fait partie de l'infrastructure et est incluse dans les métriques de qualité de service.

- Il permet un contrôle d'accès précis des données, ce que nous appelons la sécurité des flux de données, au niveau du sujet des données.

- Il permet une combinaison de fonctions de sécurité qui peuvent inclure le chiffrement, l'authentification et le contrôle d'accès afin que la sécurité puisse être adaptée aux besoins du sujet des données.

- Tout cela se fait par configuration, de sorte que le programmeur de l'application n'a pas besoin de comprendre ou de gérer la mise en œuvre de la sécurité, elle peut être gérée par l'architecte système.

Sécuriser DDS une approche fondamentalement différente de la sécurité qui intègre la sécurité dans l'infrastructure dès le départ. Cela présente de nombreux avantages positifs en termes de facilité d'utilisation, de performances et de robustesse de l'architecture de sécurité. Mais ne nous croyez pas sur parole, demandez à nos clients qui utilisent DDS Secure sur certaines des applications réseau les plus critiques.

Les outils existent, il suffit de les utiliser et de tracer un chemin pour migrer vers ce nouveau paradigme sécurisé. Vous pouvez en savoir plus sur RTI Connext DDS Secure ici et veuillez me contacter si vous souhaitez en savoir plus sur les solutions de RTI pour sécuriser l'IIoT.

[i] http://www.techrepublic.com/article/dyn-ddos-attack-5-takeaways-on-what-we-know-and-why-it-matters/

[ii] http://www.computerworld.com/article/3134746/security/fridays-iot-based-ddos-attack-has-security-experts-worried.html

Technologie de l'Internet des objets

- Déballage de l'IoT, une série :le défi de la sécurité et ce que vous pouvez y faire

- La route vers la sécurité industrielle de l'IoT

- La recherche d'une norme de sécurité IoT universelle

- S'attaquer aux vulnérabilités de sécurité de l'IoT industriel

- Sécuriser l'IoT contre les cyberattaques

- Perspectives de développement de l'IoT industriel

- Connecter l'IoT – L'opportunité du bas débit

- Que peut apporter la 5G pour la voiture connectée ?

- Nous jetons les bases de l'IoT dans l'entreprise