Comment relever les défis d'intégration, de sûreté et de sécurité dans les systèmes autonomes

Changements dans notre façon de voyager et de marchandise est livré sont bien avancés car nous nous habituons déjà aux véhicules aériens sans pilote (UAV) et aux drones. Des millions de drones ont été expédiés en 2017 et il y a maintenant plus de 770 000 drones enregistrés aux États-Unis. (L'enregistrement est requis pour tout drone de plus de 0,55 lb.) Les UAV ont un rôle de plus en plus dominant au-delà des applications militaires. Les voitures autonomes sont juste au coin de la rue, mais cela ne s'arrête pas là. La voiture volante n'est plus de la science-fiction - La société aérospatiale Vahana a déjà effectué son premier vol d'un avion monoplace à décollage et atterrissage verticaux. Une société où il n'y a pas besoin de permis de conduire et où les abonnements aux services de transport remplacent les véhicules personnels est à portée de main.

Comme pour toutes les nouvelles technologies, il y a des défis. Les défis de la sécurisation et de la sécurité des systèmes autonomes viennent de plusieurs directions. Les exigences de sécurité pour les drones dans les airs sont différentes de celles des voitures autonomes, et à nouveau différentes pour les petits drones photo. Les UAV opérant dans une zone de guerre désertique peuvent également avoir des exigences différentes d'un UAV dans l'espace aérien civil. Alors, quelle technologie est nécessaire pour développer des systèmes autonomes et en quoi est-ce différent des systèmes actuels ?

- Plus de capteurs signifie plus de données. Le facteur humain est remplacé par des capteurs. Le lidar, les caméras et autres capteurs spécifiques à une tâche (par exemple, les capteurs de voie) reproduisent ce que l'œil humain voit. Lidar peut produire des gigaoctets de données en peu de temps. Toutes ces données doivent arriver au bon endroit au bon moment pour le traitement et la prise de décision.

- À l'avenir, une communication externe ou une communication système à système sera nécessaire. Pour améliorer la sécurité et optimiser les flux de circulation, une communication de véhicule à véhicule (V2V) sera nécessaire.

- Les véhicules tireront parti d'ordinateurs plus petits et plus puissants pour permettre au véhicule de prendre des décisions localement en fonction des informations des capteurs. Lorsqu'une voiture autonome détecte un objet, elle ne peut pas attendre que ces données soient transférées dans le cloud avant de prendre une décision sur ce qu'il faut faire. La décision doit être prise localement pour des performances et une fiabilité en temps réel. C'est pourquoi l'intelligence artificielle devient un élément clé des systèmes autonomes.

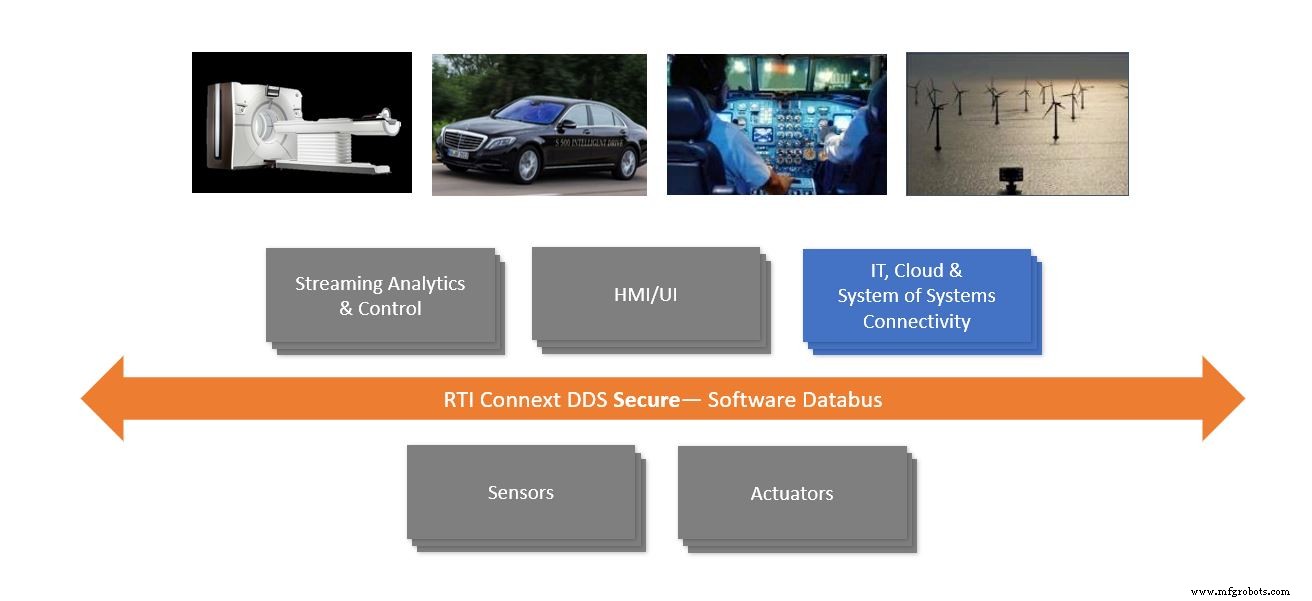

Une chose commune à tous les systèmes autonomes est une connectivité efficace. Il est impossible de construire un système autonome sans une communication efficace entre les composants. La clé est d'obtenir les bonnes données au bon endroit au bon moment. RTI Connext® est un cadre de connectivité basé sur le service de distribution de données (DDS) pour les systèmes en temps réel, une norme d'Object Management Group (OMG). DDS fournit un échange de données évolutif, en temps réel, fiable, hautes performances et interopérable à l'aide d'un modèle de publication-abonnement. DDS répond parfaitement aux besoins des systèmes autonomes. DDS gère l'adressage, le regroupement des données et le dégroupement si les abonnés et les éditeurs se trouvent sur des plates-formes différentes. DDS prend en charge des mécanismes qui vont au-delà du modèle de publication-abonnement de base. Le principal avantage est que les applications qui utilisent DDS pour leurs communications sont découplées à l'aide d'une approche centrée sur les données où les données constituent l'interface entre les composants. C'est exactement ce qui est nécessaire dans un système autonome. Les différents composants dépendent de l'obtention des données dont ils ont besoin. Un système autonome ressemblera au schéma ci-dessous :

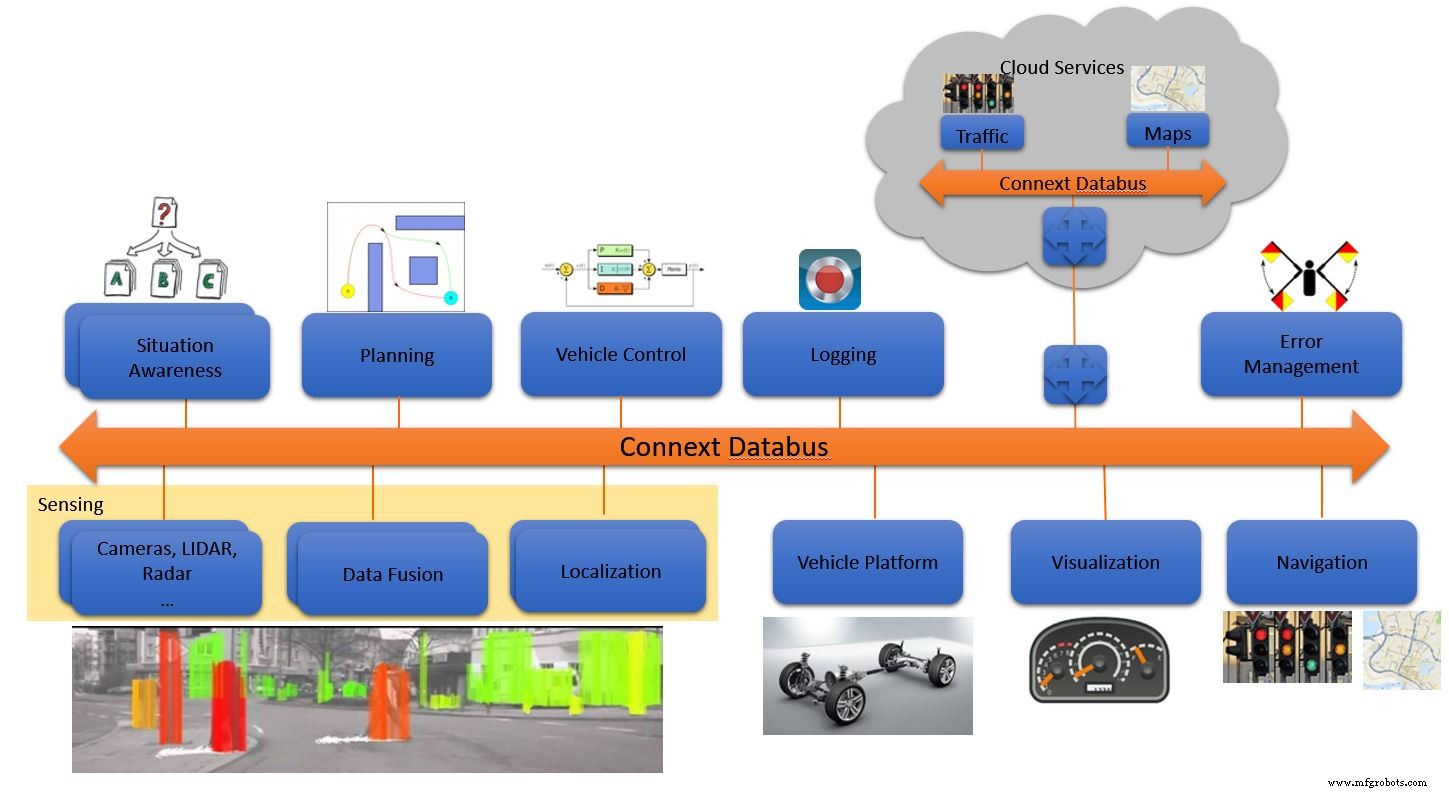

Tous les différents composants du système se connectent au bus de données. Le bus de données est un concept virtuel partagé par tous les composants participants. Le bus de données est l'endroit où les composants obtiennent les informations dont ils ont besoin et fournissent les informations qu'ils produisent aux autres composants. De nouveaux composants peuvent être ajoutés dynamiquement au bus de données. Le bus de données peut même être divisé en différents niveaux, par exemple, un bus de données local et une connectivité externe au cloud.

Voici un exemple de bus de données hiérarchique pour un système autonome utilisant le RTI Connext Databus :

Comme mentionné précédemment, la sécurité est une exigence importante. La plupart des fonctionnalités nécessaires à la construction d'un système autonome sont intégrées au logiciel, et un logiciel entièrement exempt de bogues n'est pas réaliste. Le logiciel doit passer des tests rigoureux pour s'assurer qu'il est sûr. Par exemple, la FAA applique DO-178 comme document qu'elle utilise comme guide pour déterminer si le logiciel fonctionnera de manière fiable dans un système aéroporté. Obtenir la certification DO-178 ne prend pas seulement du temps, c'est aussi cher. La certification peut coûter 100 $ par ligne de code. Avec les systèmes autonomes, il est important d'utiliser des composants logiciels dotés de preuves de certification, non seulement pour réduire les coûts, mais également pour répondre aux exigences de délai de mise sur le marché. RTI a été le premier fournisseur à lancer un bus de données critique pour la sécurité basé sur DDS.

Maintenant que nous avons mis en place un cadre de connectivité certifiable en matière de sécurité, qu'en est-il de la sécurité ? Dans les systèmes actuels, la sécurité n'était pas toujours une préoccupation puisqu'il n'y avait pas de communication externe. Les voitures ont déjà des capteurs et une connectivité à l'intérieur de la voiture. Cependant, il n'y avait pas – ou très limité – de connectivité avec l'extérieur. Une fois que la porte était fermée et que la voiture roulait, il était difficile de pirater une voiture. La même chose avec un avion. Pour détourner un avion, vous devez d'abord monter dans l'avion et de nombreuses mesures de sécurité sont en place pour éviter cela. Cela change avec les systèmes autonomes. Comme nous l'avons établi précédemment, la communication vers l'extérieur sera nécessaire pour les systèmes autonomes, ce qui les rend plus vulnérables. La sécurité d'un système autonome pourrait être compromise par un piratage malveillant sans la mise en place de mesures de sécurité appropriées.

La première pensée est généralement d'utiliser un lien sécurisé. Nous pouvons utiliser TLS pour la communication externe. Cependant, si un pirate informatique accède au lien sécurisé, le pirate informatique peut accéder à toutes les données de ce lien. Nous avons besoin d'un meilleur niveau de sécurité. Comme chez vous, vous n'avez pas une seule clé qui donne accès à tout. Si un voleur pénètre dans la maison, il n'a pas automatiquement accès au coffre-fort ou aux armoires verrouillées. Un niveau de sécurité précis est nécessaire pour la communication externe. La norme de sécurité DDS offre des mécanismes de contrôle d'accès distribués dictant quelles données les participants peuvent publier ou souscrire sans un seul point de vulnérabilité. Cela signifie que les applications non autorisées se verraient refuser l'autorisation de publier des commandes pour contrôler le freinage ou la direction. Ou, si les données sont compromises sur le bus de données, l'abonné peut authentifier le message de manière cryptographique et rejeter tout ce qui ne correspond pas aux politiques établies. DDS et DDS Security offrent la flexibilité prospective nécessaire pour aider à connecter et sécuriser les systèmes autonomes. Basé sur la spécification de sécurité OMG DDS, RTI Connext DDS Secure a des plugins intégrés pour fournir une authentification interopérable, un contrôle d'accès, une cryptographie et un sujet de journalisation. La beauté de la norme de sécurité DDS est que la sécurité est configurée; vous n'avez pas besoin de changer votre code pour sécuriser votre système.

Le futur est là et c'est un futur passionnant. La façon dont nous nous déplaçons dans le monde change et avec les nouveaux défis, nous verrons émerger de nouvelles technologies. Avec RTI Connext, nous sommes prêts à construire les systèmes autonomes du futur.

Cet article de blog met en lumière ma récente présentation « Meeting Integration, Safety and Security Challenges in Autonomous Systems Software » à AUVSI Xponential.

En savoir plus :

Production de véhicules autonomes »

Qu'est-ce que DDS ? »

Connext DDS Pro »

Connext DDS Micro »

Connext DDS Cert »

Technologie de l'Internet des objets

- Cyber et cloud :surmonter les principaux défis de sécurité dans le contexte de l'essor du multicloud

- Cyber et cloud :surmonter les principaux défis de sécurité dans le contexte de l'essor du multicloud

- Comment gérer les risques de sécurité du cloud

- S'attaquer au paysage croissant des menaces des SCI et de l'IIoT

- Comment l'IoT traite les menaces de sécurité dans le pétrole et le gaz

- Évaluer votre risque informatique – comment et pourquoi

- Comment garantir la sécurité de la technologie de pointe ADAS

- Les défis de sécurité des réseaux de communication de nouvelle génération

- L'avenir de l'intégration de données en 2022 et au-delà