La mémoire joue un rôle essentiel dans la sécurité

Les fonctionnalités de sécurité pour la mémoire ne sont pas nouvelles, mais une connectivité accrue, aggravée par l'augmentation du travail à distance provoquée par la pandémie, signifie que la protection des données est plus critique et encore plus difficile. Les problèmes de sécurité sont amplifiés dans les cas d'utilisation émergents où les données sont partagées entre les infrastructures de communication, y compris la 5G.

Pendant ce temps, l'activation de la sécurité ajoute de la complexité aux conceptions de mémoire.

Même avant la croissance fulgurante de l'edge computing, de l'Internet des objets (IoT) et des voitures connectées, les fonctions de sécurité en mémoire proliféraient. La mémoire morte programmable effaçable électriquement (EEPROM) est privilégiée pour les cartes de crédit, les cartes SIM et les systèmes d'entrée sans clé, tandis que le « S » de la carte SD signifie « sécurisé » et que les SSD à base de flash incluent depuis des années le cryptage.

La sécurité a progressivement été intégrée dans les dispositifs de mémoire et de réseau qui sont répartis dans les systèmes informatiques et les environnements de réseau. Mais ces capacités de sécurité basées sur la mémoire doivent toujours tenir compte des erreurs humaines. Les professionnels de la sécurité de l'information doivent faire face aux conséquences de l'ouverture de fausses pièces jointes par les utilisateurs ou d'un routeur mal configuré.

De même, les avantages des fonctionnalités de mémoire sécurisée ne seront pleinement exploités que s'ils sont correctement configurés et en harmonie sur un système qui inclut également des logiciels.

On pourrait dire que les deux SoC (centres d'opérations de sécurité et systèmes sur puce) fusionnent.

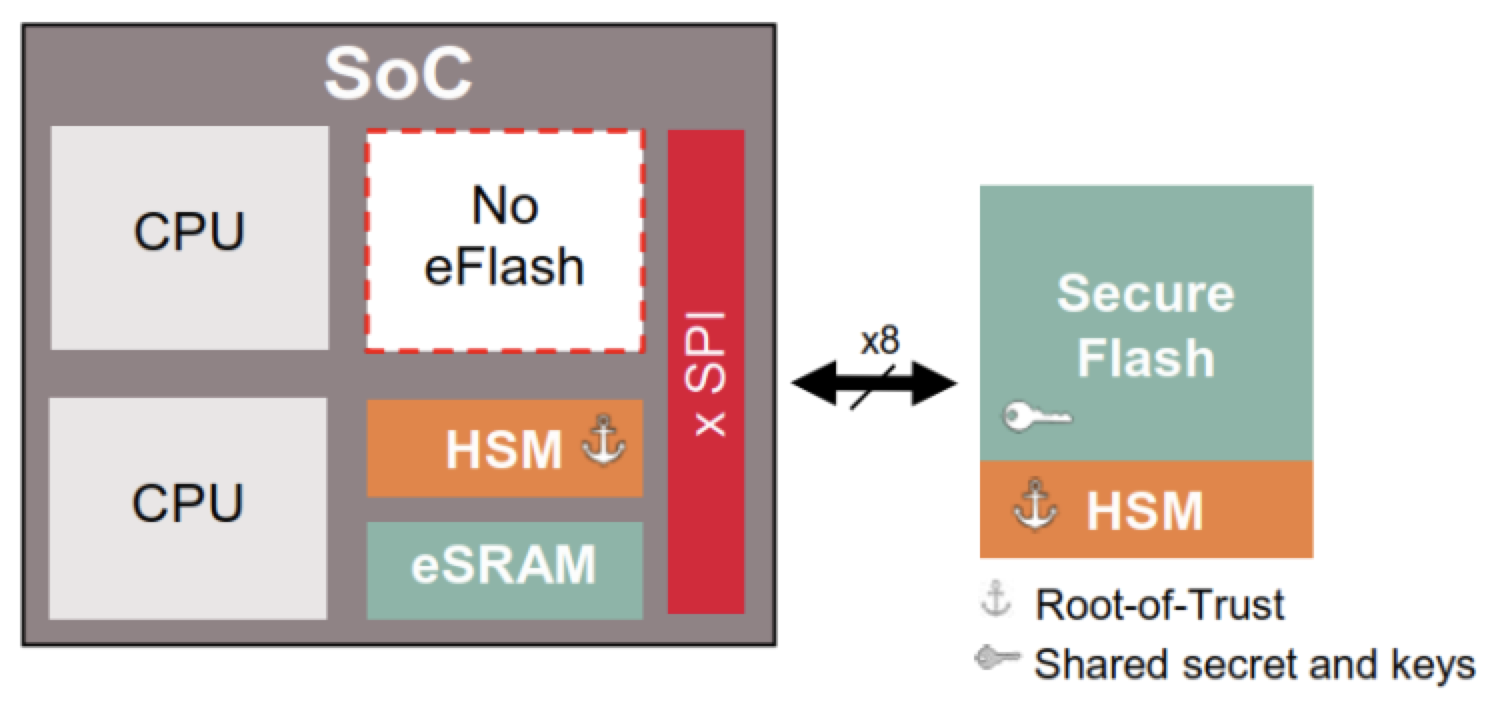

La mémoire flash Semper Secure NOR d'Infineon sert de racine de confiance matérielle tout en effectuant des diagnostics et une correction des données pour la sécurité fonctionnelle. (Source :Infineon)

Des entreprises telles que Rambus proposent des produits visant à sécuriser chaque connexion en réponse aux besoins accrus en bande passante de connectivité des serveurs dans le cloud et l'informatique de périphérie. Pendant ce temps, Infineon Technologies a étendu sa mémoire flash Cypress Semiconductor Semper NOR pour refléter l'inévitabilité de chaque système connecté, avec des pirates informatiques falsifiant le contenu d'un périphérique flash.

Cette falsification pourrait affecter un certain nombre de plates-formes informatiques différentes, y compris un véhicule autonome, qui est essentiellement un serveur sur roues. Ajoutez à cela des scénarios industriels, médicaux et IoT améliorés par la mise en réseau 5G. La sécurité doit non seulement être intégrée, mais également gérée tout au long de la durée de vie de nombreux appareils différents, dont certains peuvent durer une décennie avec une mémoire intégrée. Les applications gourmandes en mémoire restent les plus attrayantes pour les pirates.

La gestion des clés de chiffrement reste essentielle pour sécuriser les systèmes, a déclaré l'analyste Thomas Coughlin. L'intégration de la sécurité dans les systèmes embarqués est de plus en plus importante à mesure que la technologie de mémoire non volatile prolifère. C'est parce que les données persistent même lorsqu'un appareil est éteint.

Le défi n'est pas tant d'ajouter des fonctionnalités de sécurité, a déclaré Coughlin. Les données sur un SSD peuvent être cryptées, par exemple. "Le gros problème est de savoir s'il est facile pour l'utilisateur d'utiliser ces fonctionnalités, car généralement le maillon le plus faible est le lien humain."

Le smartphone sert d'agent d'authentification, la biométrie remplaçant le mot de passe traditionnel. Ce scénario laisse ouverte la possibilité que des données non cryptées soient exposées accidentellement. Coughlin a déclaré que le danger réside dans les défauts ou la complexité de la mise en œuvre. "Simplifier la sécurité est la clé, et cela va au-delà du chiffrement des données et de leur intégration dans le matériel."

Le chiffrement des SSD ne va pas loin, a déclaré Scott Phillips, vice-président du marketing pour Virtium, un fournisseur de SSD et de mémoire. Une approche gérée à plusieurs niveaux est nécessaire. Alors que les spécifications de stockage telles que la spécification Opal du Trusted Computing Group peuvent atteindre le niveau du BIOS pour l'authentification avant le démarrage, les configurations et la gestion centralisée sont essentielles pour se prémunir contre les piratages, a déclaré Phillips.

"Même une entreprise de taille décente ne permet pas beaucoup de sécurité holistique et sophistiquée", a-t-il ajouté.

Alors que la 5G s'intensifie, des efforts sont en cours pour permettre la protection du chemin de données vers le centre de données et entre les deux, mais des défis restent à relever pour tirer parti des avantages de la sécurité basée sur le matériel.

Exigences d'intégration

Sur les marchés industriels, la consolidation nécessite l'intégration de différents systèmes. Pendant ce temps, les hyper-scalers tels qu'Amazon Web Services et Microsoft Azure font la promotion de la sécurité des données, a déclaré Phillips. Néanmoins, ces défenses doivent être mises en œuvre jusqu'à l'utilisateur final.

Malgré une liste croissante de normes et d'exigences, des problèmes de compatibilité subsistent pour les méthodologies de sécurité. Les fournisseurs tentent toujours de se positionner en tant que leaders des produits et services sécurisés, a déclaré Phillips.

"Les pirates ont toujours une longueur d'avance", a-t-il ajouté. « Ils savent où se trouvent toutes ces petites failles. Ce sont les choses qu'ils vérifient. Il faut vraiment une personne ou un service informatique centralisé et très méticuleux pour passer en revue et combler toutes ces lacunes. »

L'idée d'intégrer la sécurité dans un périphérique de mémoire plutôt que de l'y installer n'est pas sans rappeler les approches logicielles. « DevSecOps » consiste à intégrer la sécurité et la confidentialité au processus de développement d'applications.

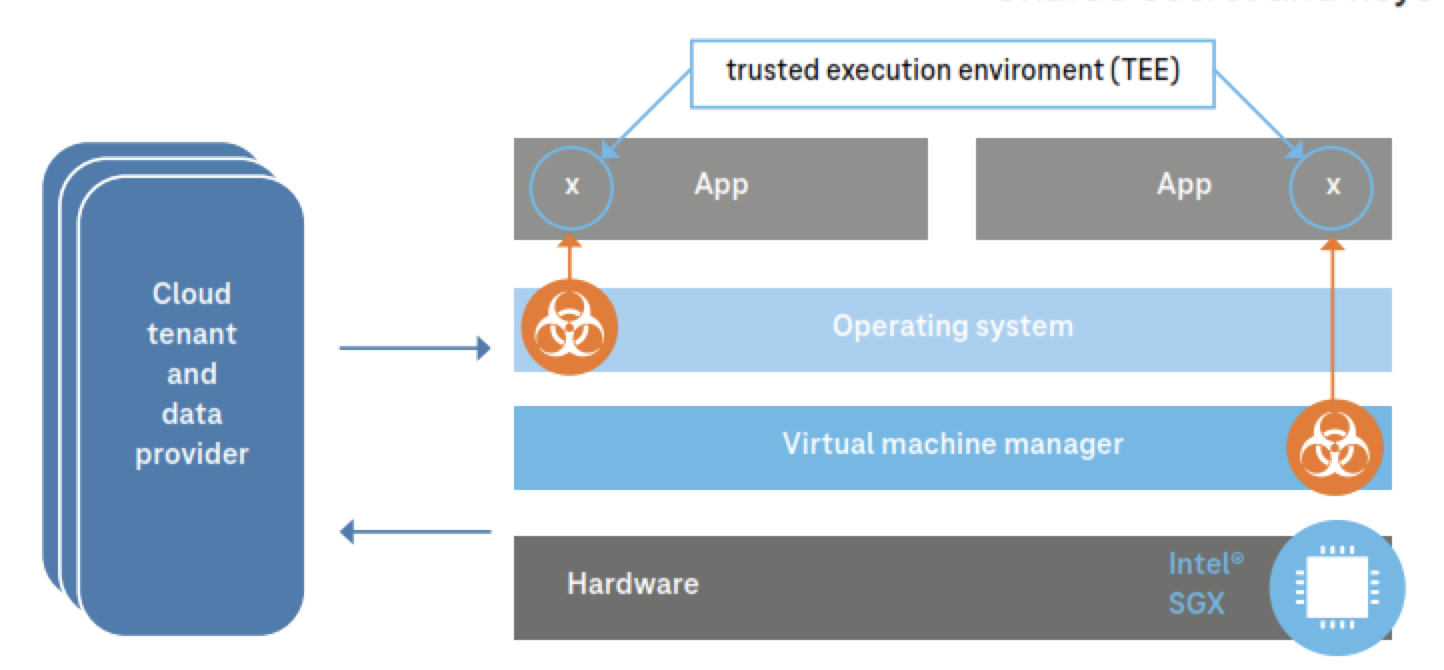

Un cadre émergent appelé « informatique confidentielle » est conçu pour protéger les données utilisées en isolant les calculs dans un environnement d'exécution sécurisé (TEE) basé sur le matériel. Les données sont cryptées en mémoire, et ailleurs en dehors du CPU, pendant leur traitement.

Intel SGX permet la création d'un environnement d'exécution de confiance est une zone sécurisée d'un processeur principal qui garantit que le code et les données chargées à l'intérieur sont protégés en termes de confidentialité et d'intégrité.

L'informatique confidentielle est promue à la fois par les fournisseurs de logiciels et de matériel, y compris Google, qui a récemment annoncé des capacités pour l'appliquer aux charges de travail de conteneurs. Intel permet également les TEE pour les fournisseurs de cloud tels que Microsoft Azure via ses extensions Intel Software Guard.

L'informatique confidentielle nécessite une responsabilité partagée en matière de sécurité. Simon Johnson, ingénieur principal senior pour l'assurance produit et l'architecture de sécurité d'Intel, a déclaré que les humains restent le maillon le plus faible.

Intel aide les développeurs à exécuter du code pour sécuriser les données, a déclaré Johnson. Pendant ce temps, le mouvement informatique confidentiel découle des exigences des entreprises pour traiter les données sans tenir compte de leur origine, y compris les informations de santé sensibles, les dossiers financiers et la propriété intellectuelle.

Johnson a déclaré que le fournisseur de plate-forme ne devrait pas être en mesure de voir les données. "Vous voulez garder autant de personnes que possible hors de vos affaires."

Intel SGX inclut un cryptage de mémoire basé sur le matériel qui isole le code d'application spécifique et les données en mémoire. Il permet au code de niveau utilisateur d'allouer des « enclaves » de mémoire privée, conçues pour être isolées des processus s'exécutant à des niveaux de privilèges plus élevés. Le résultat est un contrôle et une protection plus granulaires pour empêcher les attaques telles que les attaques de démarrage à froid contre la mémoire dans la RAM.

Le framework Intel est également conçu pour aider à protéger contre les attaques logicielles, même si le système d'exploitation, les pilotes, le BIOS ou le gestionnaire de machine virtuelle sont compromis.

L'informatique confidentielle permettrait des charges de travail telles que l'analyse sur de grands ensembles de données n'appartenant pas à l'utilisateur. Il permet également l'exécution de clés de chiffrement plus près de la charge de travail, améliorant ainsi la latence. "Aujourd'hui, nous n'avons vraiment que des logiciels pour fournir des protections", a déclaré Johnson. "Nous n'avons pas de protections matérielles sur ce genre d'environnements."

L'informatique confidentielle protégerait soit le traitement des données, soit du code, a déclaré Johnson, par le biais du matériel et de l'écosystème logiciel, représentés par le mandat du Confidential Computing Consortium.

La facilité d'utilisation renforce presque toujours la sécurité, a noté Phillips de Virtium. Le cryptage de la mémoire par bouton-poussoir est l'objectif, "alors que la sécurité complète viendra de fonctions supplémentaires en plus de cela", a-t-il ajouté.

L'idée n'est pas seulement de crypter la mémoire, mais de garantir une isolation complète des données pour garantir un environnement sécurisé, a-t-il déclaré. "L'informatique confidentielle est une histoire plus vaste que le simple cryptage de la mémoire."

Il s'agit aussi de s'adapter à un monde hétérogène. « Lorsque les données sont utilisées, vous devez fournir une couche de contrôle d'accès et être en mesure de démontrer que vous utilisez le logiciel et que les données se trouvent dans une certaine zone. Il construit toutes ces choses sur une échelle. »

>> Cet article a été initialement publié le notre site partenaire, EE Times.

Embarqué

- Le rôle du "tranchage" dans l'impression 3D

- Rôle et responsabilités de l'ingénieur en sécurité cloud

- Mémoire en lecture seule (ROM)

- Gestion de la sécurité IIoT

- Cervoz met à niveau la mémoire DDR4-2666 de nouvelle génération

- La sécurité IoT industrielle repose sur le matériel

- Trust Platform apporte une sécurité matérielle prête à l'emploi

- Le MCU Bluetooth améliore la sécurité de l'IoT

- L'inspection non destructive joue un rôle clé sur la base aérienne