Une ressource gérée par la communauté suit les faiblesses de sécurité de la conception du matériel

Les systèmes informatiques n'ont jamais été aussi avancés et complexes qu'aujourd'hui. De même, le niveau de sophistication et de prévalence que nous observons dans les cyberattaques modernes augmente à un rythme étonnant. Les pirates informatiques changent également d'orientation. Alors que l'industrie a travaillé avec diligence pour renforcer la couche logicielle au fil des ans, les pirates informatiques ont commencé à se concentrer sur la couche matérielle.

En fait, l'industrie et la recherche universitaire ont démontré des méthodes avancées, qui sont constamment améliorées, pour infiltrer les systèmes via le matériel - parfois via des vulnérabilités hybrides matériel-logiciel. Les pirates informatiques bénéficient d'un avantage majeur en tirant parti de divers apprentissages et techniques disponibles dans le domaine public.

D'un autre côté, les chances ne semblent pas favoriser les concepteurs de matériel. L'industrie n'a pas eu le même niveau de taxonomie commune et de classification partagée pour les faiblesses matérielles qui ont été bien établies pour les logiciels au cours des deux dernières décennies. En conséquence, les concepteurs de matériel sont handicapés par la disponibilité de connaissances et de ressources partagées alors qu'ils tentent d'améliorer la résilience de leurs produits contre les attaques pertinentes.

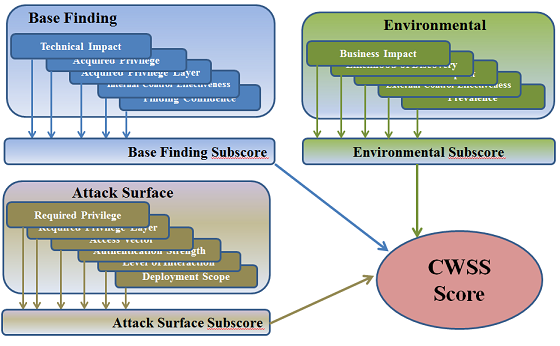

Système de notation des faiblesses communes (CWSS) (Source :Mitre)

Pendant des années, le système Common Weakness Enumeration (CWE) développé par la communauté de Mitre et le système Common Vulnerabilities and Exposures (CVE) ont servi de ressources de premier plan pour le suivi des faiblesses logicielles par catégorie et par instances de vulnérabilité connues. Les architectes et développeurs de logiciels utilisent ces outils pour s'assurer qu'ils évitent d'intégrer des problèmes de sécurité dans leurs produits logiciels, tandis que les chercheurs et les fournisseurs cherchent à détecter et à ajouter les nouvelles vulnérabilités afin de créer une référence collective sans cesse croissante pour éliminer les problèmes de sécurité logicielle.

Alors que les pirates informatiques continuent de doubler le matériel, l'industrie doit développer le même type de ressources étendues pour le catalogage et le suivi des faiblesses de la conception du matériel afin d'aider les praticiens à répondre aux questions de sécurité importantes, notamment :

- Où se trouvent les points d'entrée matériels pertinents dans ma conception ?

- Quelles sont les faiblesses courantes auxquelles les concepteurs doivent prêter une attention particulière ?

- Quelles propriétés physiques de l'appareil sont les plus affectées lorsque la température, la tension ou le courant sortent de la plage de fonctionnement ? Comment seraient-ils abusés par des pirates informatiques pour saper la robustesse de la sécurité de ma conception ?

- Quelles sont les conséquences d'une attaque réussie sur le périphérique matériel, la pile logicielle s'exécutant sur le dessus, ainsi que l'ensemble du système intégré ?

- Quels sont les exemples récents du problème ?

- Comment une vulnérabilité peut-elle être détectée tôt dans le cycle de développement du produit par les équipes de validation afin de minimiser le coût de la correction ?

- Quelle est la gamme d'options d'atténuation disponibles ? Quels sont les compromis entre leur coût et leur efficacité ?

L'industrie a besoin d'un accès ouvert et standardisé à ce niveau d'information sur les problèmes courants de sécurité du matériel. Nous avons besoin d'un langage commun qui puisse être utilisé par les chercheurs et les fournisseurs pour partager efficacement les enseignements clés et les meilleures pratiques.

La bonne nouvelle est que nous sommes maintenant un pas de plus vers le Saint Graal. Depuis l'été dernier, Intel et Mitre se sont associés et ont travaillé sans relâche pour introduire le cadre tant attendu. En février 2020, Mitre a annoncé la sortie de la version 4.0 de CWE qui a étendu l'offre orientée logiciel existante pour inclure la contrepartie matérielle. Selon l'annonce initiale de Mitre, cette mise à jour est destinée à « aider les concepteurs de matériel à mieux comprendre les erreurs potentielles pouvant être commises dans des domaines spécifiques de la conception de leur propriété intellectuelle, ainsi qu'à aider les éducateurs [à] enseigner aux futurs professionnels les types d'erreurs qui sont couramment fabriqué dans la conception de matériel. »

La nouvelle vue CWE Hardware Design View inclut déjà 30 problèmes matériels qui sont souvent négligés par les concepteurs de matériel. Ces problèmes sont regroupés sous des catégories de haut niveau telles que les problèmes de fabrication et de gestion du cycle de vie, les problèmes de flux de sécurité, les problèmes de séparation des privilèges et de contrôle d'accès, les problèmes généraux de conception de circuits et de logique, les problèmes de cœur et de calcul, les problèmes de mémoire et de stockage, les primitives de sécurité et la cryptographie. Problèmes, et bien d'autres.

Cette évolution récente est un pas important dans la bonne direction, mais il reste encore beaucoup de travail à faire. La collection devrait évoluer au fil du temps à mesure que les contributions de la communauté introduisent plus d'entrées et d'exemples. La communauté de la recherche, ainsi que les parties de l'industrie au sens large, les universités et le gouvernement doivent se réunir pour participer et contribuer à la poursuite de la construction de ce CWE matériel standardisé et cumulatif. Et il y a beaucoup de motivation pour le faire, avec tant d'avantages de grande envergure qui pourraient découler de ces efforts.

Un CWE matériel robuste permettra aux architectes d'apprendre et de déployer des mesures d'atténuation efficaces dans leurs produits pour empêcher les attaques lancées par des pirates à partir de divers points d'entrée. Les concepteurs resteront au courant des meilleures pratiques de sécurité dès la conception et éviteront les pièges courants de la sécurité matérielle lors de la création de nouveaux produits. Les ingénieurs de vérification seront beaucoup plus familiarisés avec les différents types de faiblesses matérielles et seront ainsi plus efficaces pour éliminer les vulnérabilités tout au long du processus de développement. Les chercheurs en sécurité seront mieux équipés pour identifier et résoudre les problèmes de sécurité matérielle systémiques et développer des correctifs qui éliminent les risques et bloquent les attaquants. Les chercheurs qui aspirent à percer dans le domaine peuvent bénéficier des ressources et de la taxonomie commune pour apprendre, collaborer et échanger des apprentissages les uns avec les autres. L'industrie du matériel peut certainement bénéficier d'une communauté plus diversifiée, rejointe par des esprits brillants d'autres domaines de recherche pour aider à conduire l'état de l'art actuel vers la prochaine frontière. Ce ne sont là que quelques-uns des nombreux avantages que nous verrons au fur et à mesure que l'industrie créera un cadre CWE matériel ouvert et cumulatif.

Pendant trop longtemps, beaucoup ont estimé que l'identification et la catégorisation des faiblesses matérielles, des causes profondes et des stratégies d'atténuation étaient une bataille sans fin. Alors que le matériel continue d'être une cible majeure pour les pirates informatiques, nous devons investir dans la recherche, les outils et les ressources nécessaires pour cataloguer et évaluer correctement les faiblesses matérielles avec la même urgence et la même portée que nous avons pour les menaces logicielles. Le nouveau CWE 4.0 est une première étape fantastique sur laquelle l'industrie peut se rallier et s'appuyer pour permettre aux praticiens de parler le même langage tout en continuant à améliorer la robustesse de la sécurité des produits matériels sur lesquels les gens du monde entier comptent chaque jour.

>> Cet article a été initialement publié le notre site partenaire, EE Times.

Embarqué

- Comment éviter les surprises coûteuses dans la conception de matériel connecté

- Livraison par souris de la solution de sécurité matérielle Infineon OPTIGA Trust X

- Treillis :MachX03D FPGA améliore la sécurité avec des capacités matérielles de racine de confiance

- La sécurité IoT industrielle repose sur le matériel

- Trust Platform apporte une sécurité matérielle prête à l'emploi

- Le MCU Bluetooth améliore la sécurité de l'IoT

- Les accélérateurs matériels servent les applications d'IA

- Nous avons mis à jour la ressource "Comment concevoir des boîtiers personnalisés pour les cartes mères"

- La nouvelle conception du transistor dissimule le matériel de la puce informatique clé pour se protéger contre les pirates