Protection des conceptions IoT intégrées avec des circuits intégrés de sécurité

Dans cet article, nous discutons de certaines menaces de sécurité clés à prendre en compte lors de la conception pour l'IoT, des fonctions de sécurité importantes et de la façon dont la protection de ces conceptions devient plus facile avec les progrès des circuits intégrés de sécurité.

Vous travaillez dur pour développer la prochaine génération de votre appareil intelligent et connecté. Il améliore les capacités de son prédécesseur tout en ajoutant quelques nouvelles fonctionnalités. Ensuite, vous obtenez le dernier titre sur un appareil IoT qui a été piraté. Est-il trop tard pour protéger votre conception ?

Il n'est jamais trop tard pour concevoir en toute sécurité, et c'est aussi plus important que jamais. L'IoT apporte une grande commodité à la façon dont nous vivons, travaillons et jouons. Mais laissés sans protection, les appareils intelligents peuvent fournir un point d'entrée dans des réseaux plus vastes et des données sensibles.

Des copieurs au préjudice client

Certaines violations de la conception de l'IoT attirent plus l'attention que d'autres. La contrefaçon et le clonage sont des menaces courantes, entraînant une perte de revenus pour l'OEM et, souvent, un problème de qualité qui a un impact sur les clients. Le fait d'avoir des pièces authentiques ou authentiques garantit que les pièces fonctionneront comme prévu et contribue également à garantir que des virus ne seront pas introduits dans l'environnement. Dans une usine automatisée ou une usine de services publics, par exemple, un équipement qui a été altéré peut déclencher un dysfonctionnement qui entraîne des temps d'arrêt coûteux, des dommages, voire des dommages aux clients.

Ensuite, il y a les attaques qui pourraient potentiellement être mortelles. Par exemple, considérons un stimulateur cardiaque compatible WiFi. L'année dernière, le département américain de la Sécurité intérieure a publié un avertissement indiquant que les pirates pourraient facilement accéder à une marque de défibrillateurs cardiaques implantés. Selon le département, un attaquant ayant un accès à courte portée au produit en question pourrait, lorsque la radio du produit est allumée, injecter, rejouer, modifier et/ou intercepter des données au sein de la communication de télémétrie.

Une autre préoccupation pour les dispositifs médicaux est la remise à neuf des produits. Bien qu'autorisée par la Food and Drug Administration des États-Unis, la remise à neuf d'un dispositif médical peut créer des problèmes. La plus grande menace concerne les périphériques à usage limité. Bien que le processus de remise à neuf puisse restaurer le périphérique afin qu'il soit comme neuf, il peut également annuler ses propriétés d'utilisation limitée.

Les circuits intégrés de sécurité dotés de fonctionnalités cryptographiques avancées peuvent protéger les nœuds de capteurs IoT dans les centrales électriques et les applications similaires contre les menaces de sécurité.

Figure 1. Les circuits intégrés de sécurité dotés de fonctionnalités cryptographiques avancées peuvent protéger les nœuds de capteurs IoT dans les centrales électriques et les applications similaires contre les menaces de sécurité.

Cryptographie sans être un expert

Protéger les conceptions IoT des menaces nécessite :

- Communication sécurisée et authenticité des points de terminaison

- Forte gestion des clés pour protéger et chiffrer les données sensibles

- Démarrage sécurisé pour valider le micrologiciel et se défendre contre les attaques de logiciels malveillants

- Contrôle des fonctionnalités pour que vous puissiez activer et désactiver en toute sécurité diverses options d'usine

Les circuits intégrés de sécurité continuent de fournir des niveaux de protection avancés pour les conceptions intégrées existantes et nouvelles. Et l'un des avantages de la conception avec ces appareils est que vous pouvez profiter de fonctions de cryptographie robustes sans avoir à être un expert en cryptographie. Une approche logicielle nécessiterait beaucoup plus d'efforts de développement tout en introduisant des vulnérabilités que les pirates peuvent exploiter. Examinons de plus près les fonctionnalités clés d'un circuit intégré de sécurité que vous souhaiterez avoir afin de protéger vos conceptions IoT.

Technologie PUF (Physically Unclonable Function)

Si vous souhaitez une protection renforcée contre les attaques invasives et d'ingénierie inverse, la technologie PUF est là pour vous aider. Un circuit PUF s'appuie sur les caractéristiques analogiques aléatoires naturelles des dispositifs MOSFET fondamentaux pour produire des clés cryptographiques. Parce que la clé n'est générée qu'en cas de besoin et n'est stockée nulle part sur la puce, un attaquant n'a rien à voler. Si un attaquant tente de sonder ou d'observer le fonctionnement du PUF, cette activité modifie les caractéristiques du circuit sous-jacent, empêchant l'attaquant de découvrir la clé secrète.2

PUF est comme une empreinte digitale unique, ce qui la rend inestimable pour la mise en œuvre des clés secrètes et privées utilisées par le circuit intégré de sécurité. Par exemple, une clé secrète dérivée du PUF est utilisée pour crypter toutes les informations stockées dans la mémoire EEPROM du circuit intégré de sécurité. Une attaque de sécurité qui récupère le contenu de l'EEPROM est définitivement déjouée car le contenu est crypté et la clé PUF nécessaire au décryptage ne peut être extraite.

Algorithmes asymétriques et symétriques

Les algorithmes cryptographiques verrouillent ou déverrouillent les fonctions cryptographiques telles que l'authentification, l'autorisation et le cryptage. Il existe deux types d'algorithmes :symétriques et asymétriques. Les algorithmes symétriques impliquent des clés privées entre l'expéditeur et le destinataire. Leurs clés partagées sont stockées en toute sécurité et ne sont jamais partagées avec qui que ce soit.

L'expéditeur et le destinataire authentifient les données à l'aide de cette clé partagée, qui fournit à la fois l'assurance que la source d'information est fiable. Un algorithme asymétrique utilise une clé qui est stockée de manière privée et une seconde qui est publique. Les données signées avec une clé privée ne peuvent être vérifiées que par sa clé publique associée.

Norme de chiffrement avancé (AES)

L'algorithme AES est un algorithme symétrique à largeur fixe idéal pour le chiffrement en masse. Il brouille et remplace les données d'entrée en fonction de la valeur d'une clé d'entrée de manière réversible, ce qui donne un texte chiffré (informations cryptées ou codées). Le message d'entrée est d'abord rempli pour s'assurer qu'il tiendra dans le nombre « n » de blocs de 128 bits. Chaque bloc de 128 bits est introduit dans l'algorithme de chiffrement avec une clé de chiffrement.

L'algorithme effectue ensuite un certain nombre de tours d'obscurcissement des bits du bloc d'entrée sur la base du nombre de bits dans la clé de cryptage. L'obscurcissement consiste à mélanger les bits de données, où des parties des données sont remplacées par des valeurs d'une table de consultation et des opérations XOR sont effectuées pour basculer les bits de 0 à 1 en fonction des valeurs de bits dans un ensemble de clés rondes générées à partir du cryptage d'entrée clé. Pour déchiffrer les données du bloc d'entrée d'origine, la fonction de déchiffrement AES effectue l'inverse des opérations de la fonction de chiffrement en utilisant la même clé de chiffrement.

Signatures numériques

Élément standard de la cryptographie, les signatures numériques fournissent aux destinataires une raison de croire que le message a été créé par un expéditeur connu et qu'il n'a pas été modifié pendant le transport. En d'autres termes, la possibilité de signer des données vérifie que l'appareil et les données sont authentiques. Des algorithmes symétriques et asymétriques sont utilisés pour générer des signatures numériques.

Utilisation de SHA et ECDSA pour un démarrage sécurisé

L'algorithme de hachage sécurisé (par exemple, SHA-2 ou SHA-3) utilise le hachage, qui prend des données de tailles variables et les condense en sorties de chaîne de bits de taille fixe. Par exemple, avec SHA-256, la sortie de hachage fait 256 bits. L'algorithme de signature numérique à courbe elliptique (ECDSA) permet une communication de confiance en générant une signature numérique pour un message d'entrée basée sur une clé privée. Une clé publique est mathématiquement liée à la clé privée et est fournie et utilisée par d'autres pour vérifier l'authenticité du communicateur.

Ensemble, SHA-256 et ECDSA fournissent des fonctionnalités qui permettent le démarrage sécurisé d'un processeur hôte comme suit. Dans l'environnement de développement OEM, un hachage SHA-256 est calculé sur le fichier de micrologiciel qui est finalement exécuté par un microcontrôleur. Cette valeur de hachage est ensuite signée ECDSA avec une clé privée qui réside et est protégée dans les limites de l'environnement de développement.

Le firmware et la signature ECDSA sont alors stockés dans l'application finale, par exemple en mémoire flash. De plus, dans l'application finale, le microcontrôleur stocke la clé publique ECDSA pour vérifier que le micrologiciel est authentique et non modifié avant l'exécution, c'est-à-dire un processus de démarrage sécurisé. Pour effectuer cette vérification, le microcontrôleur calculerait le hachage SHA-256 sur le micrologiciel stocké, puis utiliserait cette valeur de hachage et la clé publique stockée pour effectuer une opération de vérification sur la signature ECDSA. Si la vérification réussit, le micro peut faire confiance et exécuter le firmware.

Les circuits intégrés de sécurité avancés sont désormais conçus avec ces fonctionnalités de sécurité intégrées. Un coprocesseur cryptographique économe en énergie offre une bonne option pour les conceptions embarquées existantes et nouvelles. L'un des avantages est que le coprocesseur peut décharger le microprocesseur hôte (non sécurisé) de la gestion de la cryptographie complexe et du stockage sécurisé des clés. En consommant peu d'énergie, ces appareils fonctionnent bien pour les conceptions IoT alimentées par batterie.

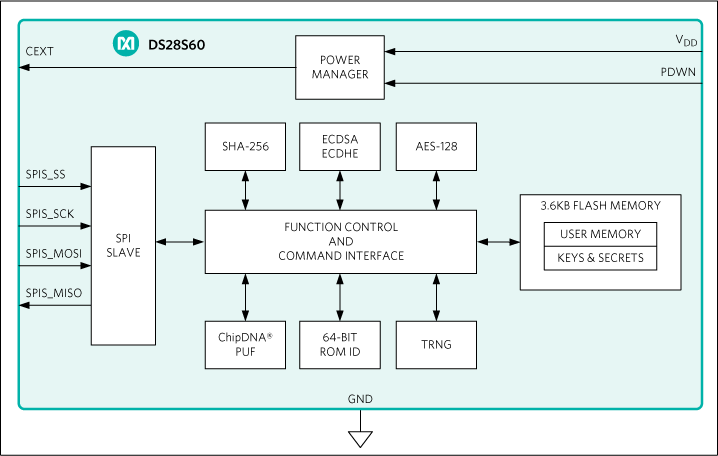

Un exemple d'un tel coprocesseur cryptographique est le DS28S60 à faible consommation, doté de la technologie PUF, d'une interface SPI haute vitesse à 20 MHz pour un débit rapide des opérations de sécurité, d'une signature numérique basée sur SHA-256 et d'une signature et vérification ECDSA-P256 pour un démarrage sécurisé, et échange de clés intégré pour un cryptage de bout en bout.

Figure 2. Schéma fonctionnel simplifié DS28S60

Résumé

Alors que les conceptions embarquées, y compris les nœuds de capteurs IoT alimentés par batterie, deviennent de plus en plus omniprésentes dans notre vie quotidienne, il est essentiel de s'assurer qu'elles sont protégées contre les menaces de sécurité. Les circuits intégrés de sécurité d'aujourd'hui sont intégrés à un éventail de fonctions cryptographiques qui facilitent la protection de ces conceptions sans avoir à être un expert en cryptographie.

Cet article a été co-écrit par Zia Sardar et Nathan Sharp, également de Maxim Integrated.

Les articles de l'industrie sont une forme de contenu qui permet aux partenaires de l'industrie de partager des nouvelles, des messages et des technologies utiles avec les lecteurs d'All About Circuits d'une manière qui ne convient pas au contenu éditorial. Tous les articles de l'industrie sont soumis à des directives éditoriales strictes dans le but d'offrir aux lecteurs des informations utiles, une expertise technique ou des histoires. Les points de vue et opinions exprimés dans les articles de l'industrie sont ceux du partenaire et pas nécessairement ceux d'All About Circuits ou de ses rédacteurs.

Technologie de l'Internet des objets

- La route vers la sécurité industrielle de l'IoT

- IBASE :passerelles IoT avec sécurité TPM

- Combat contre les incendies avec l'IoT

- Sécurité de l'IoT :à qui incombe la responsabilité ?

- Les opérateurs doivent faire correspondre leurs stratégies de sécurité IoT avec leurs ambitions sur le marché de l'IoT

- Les circuits intégrés de sécurité « unclonables » avec la technologie ChipDNA ont été lancés pour protéger les clients IoT

- Tout devient IoT

- Sécurité IoT – Un obstacle au déploiement ?

- Être polyvalent avec l'IoT