Fit and forget :la menace posée par l'IoT non configuré

La marche de la technologie « intelligente » a vu tous les appareils imaginables dans nos maisons et nos bureaux « améliorés » avec une certaine forme de connectivité. Bien que cela offre des fonctionnalités supplémentaires pour certains, déclare Ken Munro, partenaire chez Pen Test Partners , pour d'autres, ces améliorations intelligentes sont excédentaires par rapport aux besoins.

Après tout, pourquoi connecter sans fil votre lave-linge si vous souhaitez utiliser les commandes manuellement ? Inévitablement, cela signifie que les appareils de l'Internet des objets (IoT) sont achetés et utilisés sans les connecter, ce qui crée un réel problème.

Les appareils IoT qui ne sont pas configurés agissent toujours comme des points d'accès sans fil ouverts non cryptés, ce qui les rend vulnérables aux compromis. C'est une question qui semble avoir échappé à l'attention des fabricants et des régulateurs. Malgré la publication de nombreuses directives consultatives, aucune d'entre elles ne traite de ce problème, y compris notre propre code de bonnes pratiques pour la sécurité de l'IoT grand public.

Vecteurs d'attaque

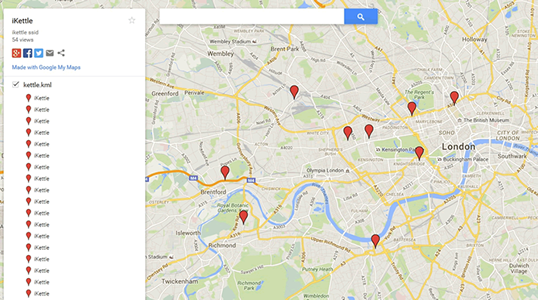

La connexion à un appareil IoT non configuré est triviale. Un attaquant peut identifier le SSID de l'appareil à l'aide d'un site de géolocalisation tel que wigle.net. Les appareils sont facilement identifiables, par exemple, les bouilloires utilisent le SSID :iketttle, les spas :BWGSPa, Google Chromecast :Chromecast, climatiseurs LG :LGE_AC et EcoWater adoucisseurs d'eau intelligents :H2O-6c. Il leur suffit ensuite de télécharger l'application, de passer devant l'emplacement, de se connecter au point d'accès sans fil et le tour est joué.

Les appareils utilisant la connectivité Bluetooth sont potentiellement encore plus à risque que ceux utilisant le Wi-Fi. En effet, ces appareils n'ont souvent aucun processus en place pour authentifier ou autoriser l'appareil mobile auquel ils se connectent, permettant à toute personne à portée de se connecter.

Une fois compromis, ces appareils peuvent être abusés de diverses manières. Ils peuvent être utilisés pour créer une porte dérobée sur le réseau, par exemple. Nous l'avons même vu dans un environnement d'entreprise où un screencaster non configuré installé par un ingénieur audiovisuel (et, par conséquent, pas sur le radar du service de sécurité) reliait le réseau d'entreprise filaire et sans fil.

Considérez également que bon nombre de ces appareils languissent dans la chaîne d'approvisionnement, coincés dans un entrepôt quelque part jusqu'à leur expédition, ce qui signifie qu'ils cherchent généralement à mettre à jour leur logiciel une fois configurés. Non configurés et exécutant des logiciels obsolètes, ils sont exploitables et constituent une cible de choix pour les micrologiciels malveillants.

Une fois que le micrologiciel malveillant a été téléchargé, il peut être utilisé pour modifier l'appareil, le voyant potentiellement utilisé pour l'écoute clandestine, par exemple. L'échec de la mise à jour des appareils est également un problème pour d'autres appareils IoT à long terme, des ampoules intelligentes aux thermostats, qui sont susceptibles de rester in situ depuis longtemps et que l'utilisateur peut ne pas prendre la peine de mettre à jour.

Résoudre le problème

Il existe des solutions de conception qui pourraient résoudre le problème de l'IoT non configuré. Une option consiste à installer physiquement un bouton sur l'appareil que l'utilisateur doit ensuite utiliser pour s'authentifier, que ce soit pour la connectivité sans fil ou le couplage Bluetooth.

Cela garantit ensuite que l'appareil ne peut être connecté manuellement à l'application sur l'appareil de l'utilisateur que lorsqu'il est à proximité. À moins que la clé ne soit interceptée en transit, cela réduit considérablement le potentiel de compromis, cependant, la sécurité étant souvent au mieux une réflexion après coup, très peu d'appareils ont un mécanisme de contrôle physique comme celui-ci.

Une solution plus rentable consisterait à obliger tous les appareils IoT à désactiver par défaut leurs radios radiofréquences. Cela peut sembler aller à l'encontre du but de l'IoT, mais je pense que nous devons contrôler notre technologie plutôt que l'inverse.

Le fait que le produit soit expédié comme intelligent ne signifie pas que l'utilisateur l'utilisera comme prévu. Les consommateurs doivent avoir le choix quant à la manière dont ils souhaitent utiliser l'appareil. Sinon, nous courons le risque que nos maisons intelligentes deviennent sensibles aux attaques locales via le Wi-Fi.

L'auteur est Ken Munro, partenaire, Pen Test Partners.

Technologie de l'Internet des objets

- La synergie de l'IoT cellulaire et du Bluetooth LE

- La menace croissante de l'IoT compatible Wi-Fi

- Sécurisation du vecteur de menace IoT

- Introduction au piratage du matériel embarqué des appareils IoT

- Le trafic IoT dans l'entreprise augmente, tout comme les menaces

- L'importance de 6 milliards de dollars des normes de sécurité et de la réglementation à l'ère de l'IoT

- Atténuer les cyber-risques de l'IoT et trouver des solutions

- AIoT :la puissante convergence de l'IA et de l'IoT

- Le rôle de l'IoT dans les soins de santé pendant le Covid-19