Sécurité IoT – Anatomie des cyberattaques IoT

Note de l'éditeur :la sécurisation de l'Internet des objets est essentielle non seulement pour l'intégrité des flux de données et des logiciels au sein de chaque application IoT, mais également pour l'intégrité des ressources de l'entreprise liées à ces applications. La sécurité de l'IoT est un problème complexe, nécessitant une approche systématique pour comprendre les menaces possibles et les méthodes d'atténuation correspondantes.

Note de l'éditeur :la sécurisation de l'Internet des objets est essentielle non seulement pour l'intégrité des flux de données et des logiciels au sein de chaque application IoT, mais également pour l'intégrité des ressources de l'entreprise liées à ces applications. La sécurité de l'IoT est un problème complexe, nécessitant une approche systématique pour comprendre les menaces possibles et les méthodes d'atténuation correspondantes.

Adapté de l'Internet des objets pour les architectes, par Perry Lea.

Chapitre 12. Sécurité de l'IoT

Par Perry Lea

Anatomie des cyberattaques IoT

Le domaine de la cybersécurité est un sujet vaste et massif qui dépasse le cadre de ce chapitre. Cependant, il est utile de comprendre trois types d'attaques et d'exploits basés sur l'IoT. Étant donné que la topologie de l'IoT se compose de matériel, de réseaux, de protocoles, de signaux, de composants cloud, de frameworks, de systèmes d'exploitation et de tout le reste, nous allons maintenant détailler trois formes d'attaques courantes :

Mirai : l'attaque par déni de service la plus dommageable de l'histoire, qui a été déclenchée par des appareils IoT non sécurisés dans des zones reculées.

Stuxnet :Une cyber-arme d'État-nation ciblant les dispositifs industriels SCADA IoT contrôlant des dommages substantiels et irréversibles au programme nucléaire iranien.

Réaction en chaîne :Une méthode de recherche pour exploiter les réseaux de zone PAN en utilisant rien d'autre qu'une ampoule - pas besoin d'Internet.

En comprenant les comportements de ces menaces, l'architecte peut dériver des technologies et des processus préventifs pour s'assurer que des événements similaires sont atténués.

Mirai

Mirai est le nom d'un malware qui a infecté les appareils Linux IoT en août 2016. L'attaque s'est présentée sous la forme d'un botnet qui a généré une énorme tempête DDOS. Les cibles de premier plan comprenaient Krebs on Security, un blog populaire sur la sécurité Internet, Dyn, un fournisseur DNS très populaire et largement utilisé pour Internet, et Lonestar cell, un grand opérateur de télécommunications au Libéria. Les cibles plus petites comprenaient des sites politiques italiens, Minecraft serveurs au Brésil et sites d'enchères russes. Le DDOS sur Dyn a eu des effets secondaires sur d'autres fournisseurs extrêmement importants qui ont utilisé leurs services tels que les serveurs Sony Playstation, Amazon, GitHub, Netflix, PayPal, Reddit et Twitter. Au total, 600 000 appareils IoT ont été infectés dans le cadre du collectif de botnet.

Le code source de Mirai a été publié sur hackforums.net (un site de blog de hackers). À partir de la source et à travers les traces et les journaux, les chercheurs ont découvert comment l'attaque Mirai fonctionnait et se déroulait :

Rechercher les victimes :effectuez une analyse asynchrone rapide à l'aide de paquets TCP SYN pour sonder des adresses IPV4 aléatoires. Il a spécifiquement recherché les ports SSH/Telnet TCP 23 et 2323. Si l'analyse et le port se sont connectés avec succès, il est entré dans la phase deux. Mirai a inclus une liste noire codée en dur d'adresses à éviter. La liste noire comprenait 3,4 millions d'adresses IP et contenait des adresses IP appartenant aux services postaux américains, à Hewlett Packard, à Ge et au ministère de la Défense. Mirai était capable de numériser à environ 250 octets par seconde. C'est relativement faible en ce qui concerne un botnet. Les attaques telles que SQL Slammer ont généré des analyses à 1,5 Mbps, la principale raison étant que les appareils IoT sont généralement beaucoup plus limités en puissance de traitement que les appareils de bureau et mobiles.

Brute Force Telnet : À ce stade, Mirai a tenté d'établir une session Telnet fonctionnelle avec une victime en envoyant 10 paires de nom d'utilisateur et de mot de passe au hasard à l'aide d'une attaque par dictionnaire de 62 paires. Si une connexion réussissait, Mirai connectait l'hôte à un serveur C2 central. Des variantes ultérieures de Mirai ont fait évoluer le bot pour effectuer des exploits RCE.

Infecter : Un programme de chargement a ensuite été envoyé à la victime potentielle depuis le serveur. Il était chargé d'identifier le système d'exploitation et d'installer des logiciels malveillants spécifiques à l'appareil. Il a ensuite recherché d'autres processus concurrents utilisant le port 22 ou 23 et les a tués (ainsi que d'autres logiciels malveillants qui pourraient déjà être présents sur l'appareil). Le binaire du chargeur a ensuite été supprimé et le nom du processus a été masqué pour masquer sa présence. Le malware ne résidait pas dans le stockage persistant et n'a pas survécu à un redémarrage. Le bot est maintenant resté en sommeil jusqu'à ce qu'il reçoive une commande d'attaque.

Les appareils ciblés étaient des appareils IoT comprenant des caméras IP, des DVR, des routeurs grand public, des téléphones VOIP, des imprimantes et des décodeurs. Il s'agissait de binaires malveillants ARM 32 bits, MIPS 32 bits et X86 32 bits spécifiques à l'appareil IoT piraté.

La première analyse a eu lieu le 1er août 2016, à partir d'un site d'hébergement Web américain. L'analyse a pris 120 minutes avant de trouver un hôte avec un port ouvert et un mot de passe dans le dictionnaire. Après une minute supplémentaire, 834 autres appareils ont été infectés. En 20 heures, 64 500 appareils ont été infectés. Mirai double de taille en 75 minutes. La plupart des appareils infectés qui se sont transformés en botnets se trouvaient au Brésil (15,0%), en Colombie (14,0%) et au Vietnam (12,5%), bien que les cibles des attaques DDOS se trouvaient dans d'autres régions.

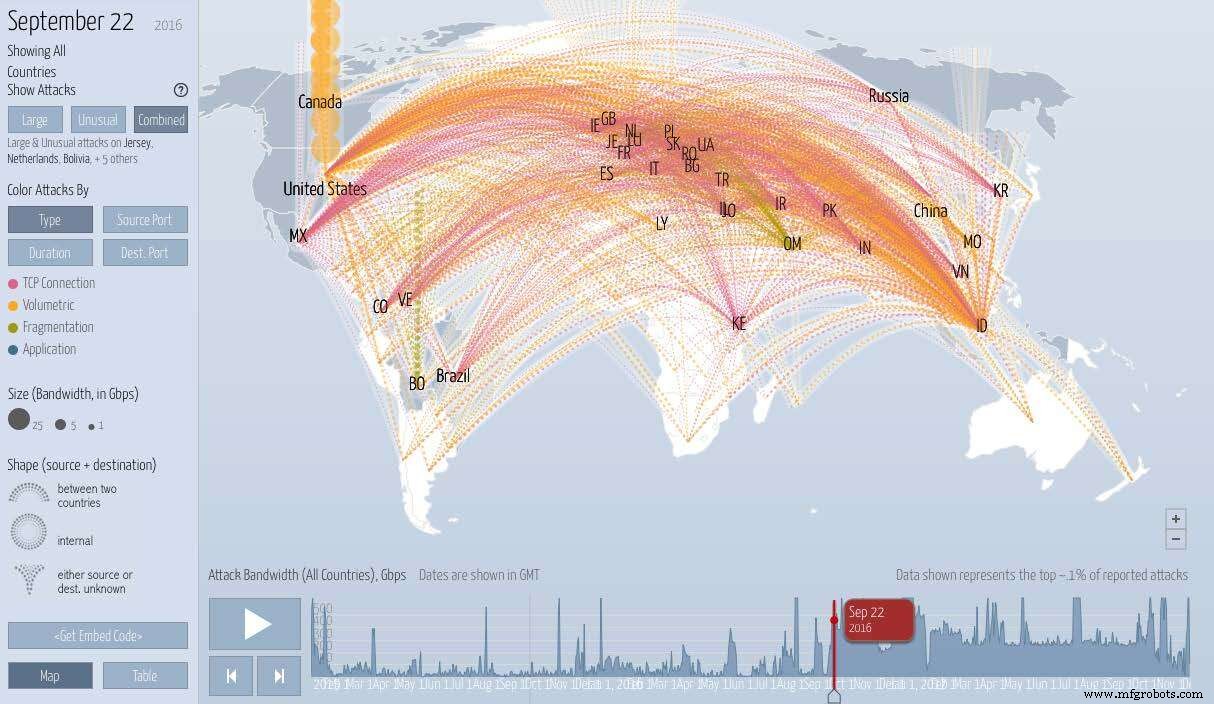

Les dégâts se sont limités aux attaques DDOS. Les attaques DDOS ont pris la forme d'inondations SYN, d'inondations de réseau IP GRE, d'inondations STOMP et d'inondations DNS. En cinq mois, 15 194 commandes d'attaque individuelles ont été émises par les serveurs C2 et ont touché 5 042 sites Internet. Le 21 septembre 2016, le botnet Mirai a déclenché une attaque DDOS massive sur le site de blog Krebs on Security et généré 623 Gbps de trafic. Cela représentait la pire attaque DDOS de tous les temps. Ce qui suit est une capture d'écran en temps réel capturée lors de l'attaque Mirai à l'aide de www.digitalattackmap.com :une collaboration entre NETSCOUT Arbor et Google Jigsaw.

cliquez pour agrandir l'image

Une vue de l'attaque Mirai DDOS sur le site Web de Krebs on Security ; avec l'aimable autorisation de www.digitalattackmap.com

Stuxnet

Stuxnet a été la première cyber-arme connue et documentée à avoir été publiée pour endommager de manière permanente les actifs d'un autre pays. Dans ce cas, il s'agissait d'un ver qui a été libéré pour endommager les contrôleurs logiques programmables Siemens basés sur SCADA (automate ) et utilisé un rootkit pour modifier la vitesse de rotation des moteurs sous le contrôle direct de l'automate. Les concepteurs ont fait tout leur possible pour s'assurer que le virus ne cible que les appareils avec des vitesses de rotation des entraînements à fréquence variable esclaves connectés aux automates Siemens S7-300 tournant à 807 Hz et 1210 Hz, car ils sont généralement utilisés pour les pompes et les centrifugeuses à gaz pour l'uranium. enrichissement.

Continuer à la page deux de cet article>>

Technologie de l'Internet des objets

- La route vers la sécurité industrielle de l'IoT

- Sécuriser l'IoT contre les cyberattaques

- Sécurisation du vecteur de menace IoT

- Sécurité de l'IoT :à qui incombe la responsabilité ?

- Tout devient IoT

- Sécurité IoT – Un obstacle au déploiement ?

- Cybersécurité et Internet des objets :sécurité IoT évolutive

- L'adoption croissante des appareils IoT est le plus grand risque de cybersécurité

- Sécuriser l'IoT par la tromperie