Le ransomware catalyse la révolution de la sécurité industrielle

Le piratage du ransomware Colonial Pipeline a coûté 4,4 millions de dollars en rançon et des millions de plus en pertes de profits , atteinte à la réputation et contrôle gouvernemental.

Le piratage du ransomware Colonial Pipeline a coûté 4,4 millions de dollars en rançon et des millions de plus en pertes de profits, atteinte à la réputation et contrôle gouvernemental. À la suite de l'attaque, le volume et la gravité croissants des cyberattaques obligent les agences fédérales à encourager les refontes de la cybersécurité. Mais derrière les appels au changement du gouvernement se cachent les luttes des industries pour embrasser la révolution numérique.

Bien qu'il existe des applications d'automatisation pilotées par les données réparties dans tous les secteurs industriels, ces innovations coexistent avec des flux de travail qui partagent des données via des presse-papiers et gaspillent des heures, voire des jours et des semaines, à attendre que les informations des partenaires soient capturées, diffusées et traitées.

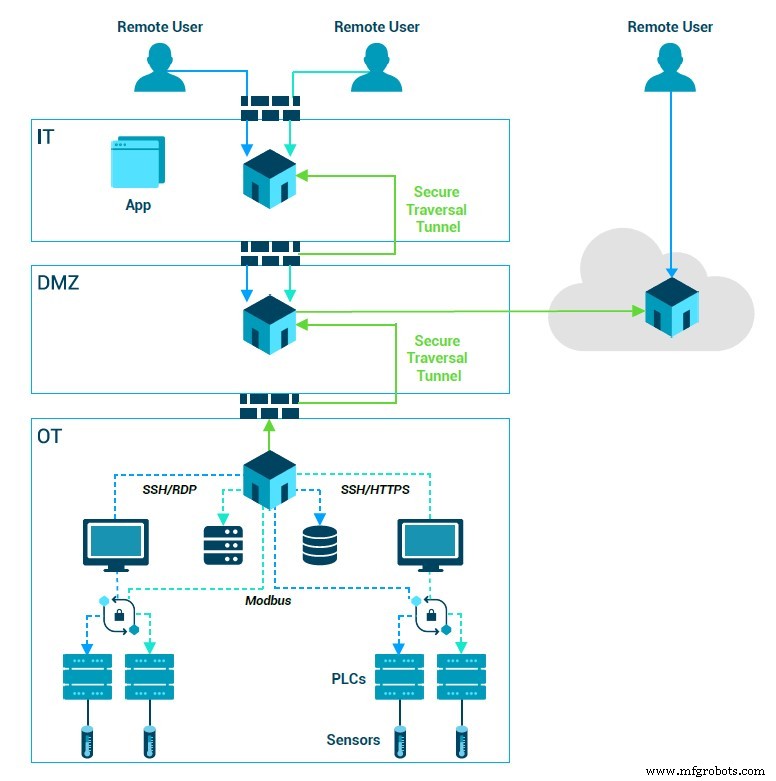

Un schéma d'un système de confiance zéro.

Maintenant, avec le décret de Biden visant à améliorer la posture de cybersécurité du pays, le plan de 100 jours pour assurer la sécurité d'un réseau électrique vieillissant et la nouvelle directive du Department of Homeland Security pour les pipelines américains, les industries qui n'ont pas encore pleinement adopté la technologie moderne sont en train d'être fortement encouragés à améliorer les processus et les technologies de cybersécurité pour protéger les opérations - un défi qui peut être complexe et coûteux à relever.

Pour de nombreuses opérations, cette tâche semble aussi difficile que nécessaire. Résoudre les problèmes de sécurité hérités de l'assemblage d'équipements nouveaux et anciens (une approche courante et souvent nécessaire dans le monde industriel) nécessite plus qu'une nouvelle solution de sécurité prête à l'emploi ; cela nécessite un tout nouvel état d'esprit.

La sécurité ne peut plus être considérée comme une simple tactique défensive. Au lieu de cela, il doit être compris comme le fondement de la transition vers une infrastructure « intelligente » - une vision qui circule depuis près d'une décennie maintenant, mais qui est devenue plus populaire en théorie qu'en pratique.

La vision d'un réseau électrique intelligent, par exemple, ressemble à ceci :

Les sous-stations électriques sont gérées par des appareils IoT qui peuvent communiquer avec les administrateurs, les partenaires et les clients en temps réel ; divers actifs énergétiques (éolien, hydraulique, solaire, nucléaire et combustibles fossiles) sont tous automatiquement mélangés pour optimiser la production et la distribution ; les espaces énergivores, comme les centres de données ou les grands immeubles de bureaux, ainsi que les maisons d'habitation, sont tous équipés de thermostats intelligents qui tirent parti de l'apprentissage automatique pour optimiser le chauffage et le refroidissement, réduisant ainsi les coûts et la consommation d'énergie.

Bien que ces idées ne soient pas nouvelles, il a fallu une série de cyberattaques de grande envergure pour prouver que cette vision d'un réseau intelligent (ou de toute infrastructure connectée) repose sur une posture de cybersécurité suffisante.

Par exemple, le seul moyen de permettre des ajustements de tension entièrement automatiques dans une sous-station électrique ou de communiquer en temps réel avec les thermostats, les lampadaires et les systèmes de chauffage des bureaux est de sécuriser ces interactions. Sinon, des investissements à grande échelle dans l'infrastructure de numérisation créeraient trop de cyber-vulnérabilités pour que cela en vaille la peine.

Duncan Greatwood

Maintenant que nous savons que la cybersécurité est une composante essentielle des infrastructures intelligentes, quelle est la prochaine étape ? Selon le récent décret exécutif de Biden, la stratégie de sécurité qui pourrait offrir une réponse s'écarte complètement des modèles traditionnels. La directive encourage les opérateurs à adopter une architecture zéro confiance, l'alternative moderne à la sécurité basée sur le périmètre.

Vous pouvez imaginer la confiance zéro en mettant un verrou sur chaque porte de votre maison, y compris le réfrigérateur, le garde-manger et le four micro-ondes, chaque membre de la famille possédant une clé d'accès unique à chaque emplacement. Cela contraste avec une approche de sécurité traditionnelle, selon laquelle des serrures ordinaires, avec une seule clé principale, sont placées sur les portes avant et arrière.

Dans cette architecture zéro confiance, les administrateurs de services publics donneraient à chaque utilisateur, appareil et application sa propre identité unique avec des protocoles d'accès spécifiques. Et au cas où un cybercriminel entrerait, le système isolerait l'entité et ajusterait ses contrôles pour l'empêcher d'accéder à quoi que ce soit d'autre.

Le manque de contrôle granulaire est précisément la raison pour laquelle des incidents tels que le piratage du ransomware Colonial Pipeline peuvent facilement dégénérer au point où l'opération est obligée de s'arrêter, et c'est pourquoi presque chaque semaine, nous voyons une nouvelle cyberattaque à grande échelle paralyser une autre opération critique.

Avec une stratégie de confiance zéro mise en œuvre pour tout protéger, des systèmes vieux de 20 ans sans mot de passe ni cryptage aux futurs appareils IoT avec des identités numériques, les opérateurs commenceront à ressentir les avantages de la transformation numérique. Ils bénéficieront d'un accès à distance facile, d'un partage de données efficace et d'une collaboration pratique avec des partenaires, le tout résultant d'une tactique auparavant considérée comme purement défensive et coûteuse.

Avec des mandats et des incitations à adopter une approche différente, l'administration Biden ne se contente pas d'élever le rôle de la sécurité dans la construction d'une infrastructure intelligente ; c'est redéfinir ce que signifie être en sécurité. Dans la foulée, et peut-être sans s'en rendre compte, ils encouragent le monde industriel à amorcer sa propre révolution numérique.

— Duncan Greatwood est PDG de Xage

>> Cet article a été initialement publié sur notre site frère, EE Fois.

Technologie de l'Internet des objets

- S'attaquer aux vulnérabilités de sécurité de l'IoT industriel

- Élever les normes de qualité avec la révolution industrielle 4.0

- Rénovation de la cybersécurité

- La révolution du retrofit industriel

- Protection de l'IoT industriel :un défi de sécurité croissant – Partie 1

- Pourquoi TÜV SÜD déclare qu'il est un leader de la cybersécurité industrielle

- Les attaques génériques améliorent le profil de la cybersécurité industrielle

- Trisis Malware découvert dans une installation industrielle supplémentaire

- Une liste de contrôle de sécurité ICS