Confidentialité des données dans easymon

easymon est une solution de surveillance à distance qui apporte la facilité d'utilisation du monde des smartphones au domaine des contrôleurs de machines. Il suffit d'installer l'extension de fonction PLCnext depuis le PLCnext store et l'application smartphone correspondante depuis iOS ou Google Play Store. Après une configuration simple et rapide, les mises à jour des points de données sélectionnés seront propagées aux instances d'application de smartphone jumelées. Chaque variable du programme PLCnext en cours d'exécution peut être configurée comme un point de données surveillé.

1. Confidentialité dès la conception

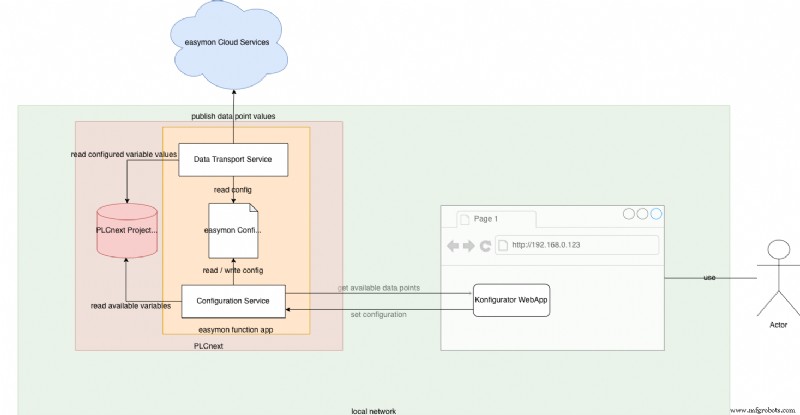

Outre la facilité d'utilisation, une exigence clé lors du développement d'easymon était la confidentialité des données. Seuls les points de données explicitement sélectionnés pour la surveillance à distance franchissent les limites du réseau d'entreprise qui héberge le PLCnext. Même les métadonnées des sources de données disponibles fournies par PLCnext (par exemple les variables définies dans le projet PLCnext en cours d'exécution et leur type de données) restent privées. Dès qu'une source de données est supprimée, les données précédentes de celle-ci ne sont plus accessibles.

easymon y parvient en hébergeant l'application Web de configuration dans le cadre de l'application de fonction sur le PLCnext. Le configurateur n'est donc accessible que via un navigateur se connectant à l'adresse IP interne du PLCnext depuis le même réseau (voir aussi l'article du blog makers sur le finder easymon).

L'utilisateur de l'application Web de configuration configure l'ensemble de sources de données qu'il souhaite surveiller à distance et seulement après ce moment, les métadonnées et les valeurs sont envoyées au backend easymon. Mais cela ne signifie évidemment pas qu'il est accessible au public. easymon utilise un mécanisme intelligent pour s'assurer que l'accès aux données n'est accordé qu'aux appareils distants autorisés (smartphones, dans la plupart des cas).

2. Accès sécurisé aux données sans connexion

Pour suivre le principe d'une solution de surveillance facile à utiliser, nous avons voulu épargner à l'utilisateur easymon le besoin d'une énième combinaison nom d'utilisateur-mot de passe. Au lieu de cela, nous utilisons une clé d'autorisation pour contrôler l'accès aux données.

Pour chaque nouvel appareil enregistré sur le backend easymon, il génère une clé qui est fournie au contrôleur PLCnext via son message de bienvenue uniquement. La clé d'autorisation est stockée sur l'automate et fait partie du code QR utilisé pour coupler l'automate PLCnext avec l'instance de l'application smartphone easymon. Lors de l'appairage de l'application smartphone en scannant le code QR, l'application easymon stocke la clé en toute sécurité (dans le KeyChain iOS respectivement un magasin crypté AES 256 bits sur Android). Chaque demande de l'application pour smartphone au backend pour récupérer la configuration de l'appareil, les valeurs des points de données ou pour s'inscrire aux mises à jour des points de données est signée avec cette clé. Ce n'est que si le backend vérifie avec succès la signature que cette demande sera traitée.

Pour supprimer l'accès aux données de télésurveillance d'un PLCnext pour toutes les applications smartphone précédemment couplées, la clé d'autorisation actuelle peut être invalidée. Une nouvelle clé sera générée afin que les demandes utilisant l'ancienne clé échouent à l'autorisation à partir de ce moment.

Grâce à ce mécanisme, le propriétaire physique du PLCnext garde toujours le contrôle de l'accès aux données. L'accès aux données à distance est accordé par un accès physique à l'appareil via son code QR.

Technologie industrielle

- Confidentialité dans le cloud computing ; Tout savoir

- Protocoles réseau

- Pourquoi le numérique ?

- Microprocesseurs

- Données d'amplificateur opérationnel

- La fabrication basée sur les données est arrivée

- Garantir la cybersécurité et la confidentialité dans l'adoption de l'IoT

- Principaux défis de la gestion de la confidentialité des données pour les entreprises de 2021 à 23

- Utiliser vos données