Vulnérabilités de sécurité matérielle que les ingénieurs doivent connaître

Pourquoi les ingénieurs devraient-ils se soucier de la sécurité du matériel ? Parce qu'ils peuvent aider à prévenir les vulnérabilités grâce à la conception !

Pourquoi les ingénieurs devraient-ils se soucier de la sécurité du matériel ? Parce qu'ils peuvent aider à prévenir les vulnérabilités grâce à la conception !

Traditionnellement, les ingénieurs n'aiment pas vraiment parler de problèmes de sécurité. Cependant, cela ne nie pas à quel point il est important pour les ingénieurs de connaître la cryptographie afin qu'ils puissent l'aborder dans leurs conceptions à l'avenir.

Jusqu'à présent, nous avons parlé d'une (brève) introduction à la cyptographie d'un ingénieur, de l'échange Diffie-Hellman et du fonctionnement de l'ECC (cryptographie à courbe elliptique).

Il est maintenant temps d'apprendre comment les pirates informatiques détruisent la cryptographie, afin que vous puissiez commencer le long voyage pour protéger votre conception contre les attaques courantes.

Pourquoi les ingénieurs électriciens devraient se soucier de la sécurité

Si vous êtes chargé de fournir des appareils sécurisés à une conception au niveau de l'entreprise ou à sécurité critique, vous devez discuter de votre conception avec vos fournisseurs de puces et/ou vos chercheurs en sécurité à chaque étape du processus de conception. Des entreprises comme Microchip, SiLabs, WolfSSL, etc. ont des ingénieurs dans leur personnel qui peuvent vous aider avec vos conceptions et vous informer sur la sécurité.

Après tout, il n'existe sans doute pas de système 100% sécurisé.

« Il n’y a jamais eu de cheval qui ne puisse être monté. Il n'y a jamais eu de cavalier qui ne puisse pas être projeté."

Les chercheurs en sécurité jouent au chat et à la souris toute leur vie avec des pirates informatiques. À maintes reprises, le cryptage « incassable » a été rompu. Que votre message reste crypté ou non dépend de la sélection des pièces, de la qualité de la conception de votre circuit, de la mise en œuvre de votre code et du fait que votre attaquant est suffisamment motivé et équipé pour vaincre vos conceptions. Votre travail en tant qu'ingénieur consiste à faire tout votre possible pour protéger votre clé privée.

Vous savez probablement qu'il n'y a pratiquement rien que vous puissiez faire pour protéger vos clés privées d'un État-nation. Les ressources que diverses agences gouvernementales peuvent apporter contre des cibles électroniques et humaines sont importantes et écrasantes. Même si les espions ne sont pas en mesure de récupérer les clés privées d'un appareil, ils peuvent toujours pirater l'ordinateur qui a programmé l'appareil, infiltrer l'usine où sont fabriqués les circuits intégrés, compromettre un employé...

Heureusement, vous n'avez pas vraiment à vous soucier des États-nations qui piratent vos appareils. Un heureusement, c'est généralement une affaire beaucoup plus simple que nous aimerions le croire. Un adolescent avec environ 250 $ de matériel et un accès à des vidéos de formation YouTube peut récupérer les clés privées d'un microcontrôleur en un après-midi. Et un programmeur malveillant peut voler des données en quelques minutes.

Afin d'être prêt pour une conception sécurisée, il est important de comprendre les menaces à portée de main. Voici une vue d'ensemble de certaines vulnérabilités de sécurité matérielles bien connues, et de ce que vous pouvez faire pour les atténuer.

Exemples de problèmes de sécurité des systèmes embarqués

Examinons quelques exemples de vulnérabilités matérielles majeures et discutons de quelques conseils pour une conception plus sécurisée.

Attaques électromagnétiques par canal latéral

Les chercheurs connaissent les attaques par canaux latéraux électromagnétiques depuis des décennies. Chaque fois qu'un interrupteur mécanique ou un transistor change d'état, une onde électromagnétique se propage le long et vers l'extérieur du conducteur. Si cette onde électromagnétique est interceptée par un pirate informatique, celui-ci peut souvent reconstruire les données utilisées pour créer l'onde. Voir Van Eck Phreaking, Tempest ou la vidéo ci-dessous pour en savoir plus.

Atténuation des attaques électromagnétiques latérales

Utilisez les meilleures pratiques de l'industrie lors de la conception et de la disposition de votre PCB.

- Placez les condensateurs de découplage aussi près que possible des broches d'alimentation.

- Utilisez un plan de masse solide sous votre CI.

- Utilisez un blindage EMI sur votre circuit intégré.

Cela n'arrêtera pas quelqu'un ayant un accès physique à votre appareil, mais cela rendra leur travail encore plus difficile.

Attaques d'analyse de puissance différentielle

Pour déchiffrer le cryptage sur la plupart des microcontrôleurs, tout ce dont vous avez besoin est une résistance de 0,005 $, un convertisseur analogique-numérique et une compréhension rudimentaire du langage de programmation Python.

Lorsque les portes numériques d'un microcontrôleur commutent, elles perturbent les rails d'alimentation qui mènent à un microcontrôleur. Les pirates ont appris à placer une résistance de 50 Ω et un convertisseur analogique-numérique sur les rails d'alimentation pour enregistrer les minuscules changements de courant qui se produisent pendant le fonctionnement du microcontrôleur.

Le microcontrôleur est interrogé via l'interface de programme/débogage SPI tandis que les données de mesure de puissance différentielle sont enregistrées. Plus tard, les données sont analysées et les pics et les impulsions sont utilisés pour corréler et identifier les actions individuelles du microcontrôleur.

Grâce à une analyse minutieuse, les pirates peuvent extraire presque toutes les informations qu'ils souhaitent d'un microcontrôleur.

Atténuer les attaques par analyse de puissance différentielle

Ce piratage est facile à réaliser avec un code cryptographique basé sur un logiciel, utilisez donc des accélérateurs matériels cryptographiques qui implémentent des contre-mesures DPA dans la mesure du possible. Comme auparavant, utilisez les meilleures pratiques de l'industrie en matière de conception et de mise en page. Choisissez une empreinte BGA et exécutez vos rails d'alimentation dans les couches intermédiaires de votre PCB et, si vous avez vraiment des raisons de vous inquiéter, intégrez votre circuit intégré dans une couche intermédiaire de votre PCB avec des plans de cuivre au-dessus et en dessous et utilisez via des coutures tout autour. Après tout, si les méchants ne peuvent pas accéder aux rails d'alimentation, ils ne peuvent pas facilement effectuer une analyse de puissance différentielle.

Vous pouvez également utiliser un noyau de sécurité matériel, car ceux-ci ne sont pas aussi sensibles à ce piratage (ils sont toujours piratables). Les ingénieurs connaissent cette vulnérabilité et conçoivent contre elle de diverses manières. À titre d'exemple, le Silicon Labs Wireless Gecko Series 2 possède un noyau de sécurité intégré et Microchip propose une gamme de circuits intégrés de sécurité, y compris des modules cryptographiques que vous pouvez utiliser dans vos conceptions.

L'homme du milieu attaque

Il existe plusieurs attaques Man-in-the-Middle. Cet article démontre une « attaque de courbe invalide ». L'exemple hypothétique le plus simple qui suit n'est qu'un vecteur d'attaque possible.

Lorsque vous écoutez de la musique depuis votre ordinateur via un haut-parleur Bluetooth nommé « MyTunes », les données sont transférées directement de votre ordinateur vers le haut-parleur. Mais lorsque vous connectez votre ordinateur à un site Web externe nommé « AllAboutCircuits.com », vous pouvez ou non savoir que votre ordinateur n'est pas immédiatement connecté directement à un autre ordinateur appelé « AllAboutCircuits ».

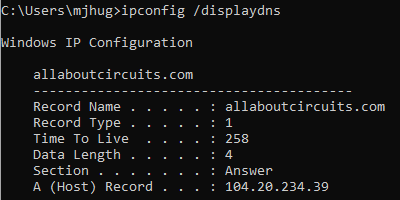

La première chose qui se produit est que votre ordinateur contacte votre routeur, et votre routeur contacte un serveur de noms de domaine (DNS) qui traduit le nom AllAboutCircuits.com en une adresse IPV4 ou IPV6 (104.20.234.39). Cela se produit généralement rapidement et les données sont stockées localement pour accélérer la navigation future.

Entrée DNS pour AllAboutCircuits.com sur un PC Windows 10.

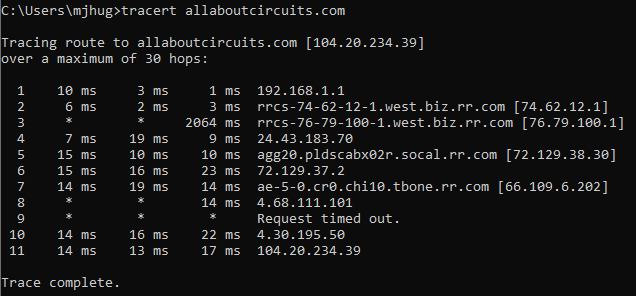

Les données rebondissent ensuite de l'ordinateur au routeur en passant par la passerelle pour basculer vers etc... vers un ordinateur dont l'adresse IP correspond à 104.20.234.39. Le nombre de sauts varie d'un site Web à l'autre et d'un endroit à l'autre. À chaque endroit, si l'ordinateur n'est pas sécurisé, les données peuvent être interceptées, le trafic redirigé ou autre chose.

Cette trace d'itinéraire montre tous les « sauts » de mon ordinateur portable vers le site Web AllAboutCircuits.com

La configuration de l'attaque de l'homme du milieu

Une attaque de l'homme du milieu peut se produire de diverses manières. Considérez uniquement ce type d'attaque.

Image de "Bob" de ThisPersonDoesNotExist.com

Bob a acheté un nouveau routeur sans fil sophistiqué. Il ramène son jouet à la maison et le branche sur son réseau domestique. Et juste pour s'assurer qu'il n'a pas dépensé trop d'argent pour son nouveau jouet, il vérifie le solde de son compte bancaire sur son ordinateur.

Image de "Mallory" de ThisPersonDoesNotExist.com

Mallory est un hacker. Elle utilise le site Web shodan.io (ou similaire) pour identifier les routeurs, les webcams, le Raspberry Pi ou les appareils IoT qui se trouvent sur Internet, voit le nouveau routeur de Bob, sourit et se frotte les mains d'un air menaçant parce qu'elle a maintenant aussi un nouveau jouet.

Mallory utilise le nom d'utilisateur/mot de passe par défaut (admin/default, admin/admin, admin/password, etc.) fourni avec tous les appareils. La plupart des fabricants utilisent le même nom d'utilisateur/mot de passe pour tous les appareils et la plupart des gens ne prennent pas la peine de les changer, il ne lui faut donc pas beaucoup de temps pour trouver un ou plusieurs points d'entrée. Mallory se connecte simplement à l'appareil, le flashe avec son propre micrologiciel et remplace le serveur DNS par un serveur DNS de son choix.

Elle peut le faire parce que :

- Les fabricants utilisent paresseusement le même nom d'utilisateur/mots de passe sur tous leurs appareils.

- Les utilisateurs finaux ne modifient généralement pas leurs mots de passe par défaut.

- Les fabricants d'appareils n'exigent pas de micrologiciel signé ou leur clé privée est compromise et à l'état sauvage.

Maintenant, Mallory a accès à un réseau privé. Elle n'est plus une pirate informatique sur le Web, elle fait désormais partie du réseau domestique personnel de Bob et peut regarder les données aller et venir. Les données sont cryptées, elle ne peut donc pas encore nécessairement voir de quoi il s'agit, mais elle peut voir que Bob visite et se connecte assez fréquemment à ThisBankDoesNotExist.com (123.123.123.123). Bob qui est une copie au pixel près de la page de connexion de ThisBankDoesNotExist.com.

Ensuite, Mallory modifie l'entrée DNS de Bob pour ThisBankDoesNotExist.com en (123.45.67.89)

L'Attaque

Bob accède à ThisBankDoesNotExist.com. Il ne prend pas la peine de taper https:// avant le nom de domaine, et grâce aux hacks de Mallory, il ne se connecte pas au bon ordinateur, il est sur http://ThisBankDoesNotExist.com -- donc aucun avertissement de certificat n'apparaît.

Bob ne sait rien de tout cela cependant; il voit la copie au pixel près et tape son nom d'utilisateur/mot de passe dans l'ordinateur de Mallory, et comme il s'y attend, les informations du compte s'affichent.

Sauf que maintenant, Mallory peut tout voir :chaque transaction, chaque titulaire de compte autorisé et même le nom d'utilisateur/mot de passe super compliqué de Bob (bob/letmein) qu'il utilise pour protéger les informations de son compte.

Les conséquences du piratage

Presque tous les sites Web utilisent un cryptage de bout en bout. Cela signifie que les données ne peuvent être déchiffrées que sur l'ordinateur de Bob et l'ordinateur de la Banque. Mallory a introduit un nouveau point de terminaison. Le trafic de Bob est codé sur son ordinateur et décodé sur celui de Mallory. Ensuite, les données sont ré-encodées sur l'ordinateur de Mallory et décodées sur l'ordinateur de la Banque. Cela apparaît toujours comme un cryptage de bout en bout pour Bob et la banque.

Mais il existe un point final intermédiaire :l'ordinateur de Mallory. Mallory peut faire la même astuce pour trouver les dossiers de l'hôpital de Bob, son e-mail, etc.

Comment sécuriser les systèmes embarqués

Le moyen le plus simple de protéger vos appareils est de rendre vos produits difficiles à pirater.

S'ils rencontrent une résistance, il est possible que le pirate informatique passe simplement à la cible suivante. D'un autre côté, il est difficile pour un individu ou une petite entreprise d'empêcher les piratages d'États-nations. Heureusement, de nombreux « hackers » ne sont que des « script kiddies » qui n'ont pas l'expertise nécessaire pour développer de nouvelles attaques et résoudre les problèmes lorsqu'ils surviennent. S'il n'y a pas de vidéo YouTube et de GitHub pour votre appareil, ils ne sauront pas quoi faire et ils passeront à autre chose.

Parlez également à votre fournisseur de puces électroniques pour en savoir plus sur la sécurisation de vos appareils. Microchip et Silicon Labs figuraient en bonne place dans cette série d'articles, car les deux sociétés ont mis des ingénieurs à disposition pour une interview pour ces articles.

Si vous concevez un appareil IoT, vous pouvez faire plusieurs choses pour réduire la probabilité que vos clients perdent leurs économies en raison de vos pratiques d'ingénierie et de programmation négligentes.

En plus des réflexions mentionnées ci-dessus, considérez ces étapes supplémentaires :

- Conception avec un microcontrôleur et une chaîne d'outils prenant en charge l'authentification du micrologiciel (AKA secure boot). Seul un micrologiciel numérique correctement signé s'exécutera sur le microcontrôleur et vous seul connaissez la clé privée. Silicon Labs et Microchip (ainsi que d'autres fournisseurs) disposent de microcontrôleurs qui prennent en charge le démarrage sécurisé.

- Utilisez un microcontrôleur doté d'une fonction de débogage sécurisée dans la mesure du possible. Certains de ces piratages sont possibles car les pirates peuvent injecter et récupérer des données du microcontrôleur hôte et les utiliser pour déterminer ce qui se passe à l'intérieur du package du microcontrôleur. Si les données sortent brouillées ou pas du tout, ils seront frustrés et passeront à autre chose. Encore une fois, Silicon Labs et Microchip (et d'autres fournisseurs) ont cette capacité.

- En savoir plus sur la sécurité , posez des questions à des experts et envoyez votre conception aux ingénieurs d'application du fabricant de votre appareil pour recevoir des commentaires sur le schéma de sécurité proposé, la disposition de la carte, etc.

- Utilisez des techniques anti-sabotage pour effacer votre clé privée de la mémoire si l'appareil est falsifié.

- TE Connectivity fabrique des feuilles de film piézo qui peuvent s'enrouler entièrement autour de votre PCB. Si la feuille est coupée, perturbée, fondue, etc., elle générera une tension pour indiquer une condition d'effraction.

- Utilisez des capteurs capacitifs ou inductifs (tels que ceux de TI) pour détecter quand le boîtier de votre projet a été ouvert, ou des capteurs à effet Hall pour détecter quand les vis du boîtier sont tournées.

- Supposons qu'au moment où votre appareil est entre les mains du premier client, il a déjà été compromis. Créez un plan de sécurité de projet qui permet à un ou plusieurs appareils individuels d'être compromis sans affecter l'ensemble de votre projet.

Cette série d'articles a été une simple introduction à la sécurité. Il est de votre responsabilité en tant qu'ingénieur de rendre l'IoT sûr pour tous.

Technologie de l'Internet des objets

- IoT dans les soins de santé :ce que vous devez savoir

- S'attaquer aux vulnérabilités de sécurité de l'IoT industriel

- La sécurité IoT industrielle repose sur le matériel

- À la recherche d'un écosystème IoT géré qui fonctionne

- Trois questions que les opérateurs de réseau devraient poser sur la sécurité de l'IoT

- C'est la sécurité, et non COVID-19, qui remet en cause le déploiement commercial de la 5G

- Pourquoi la sécurité de l'automatisation industrielle devrait être une priorité renouvelée

- 7 bibliothèques React que vous devriez connaître

- Trois choses que chaque fabricant IoT devrait faire pour améliorer la sécurité