Sécurité DDS à la manière matérielle - SGX Partie 3 :Services DDS renforcés

Ceci est la partie 3 d'un six -série de blogs sur ce sujet. Si vous êtes nouveau dans cette série, veuillez lire les blogs précédents ici.

Dans la partie 2 de cette série, j'ai expliqué comment créer un point de terminaison renforcé à l'aide de RTI Connext DDS Micro + Security, SCONE et Intel SGX. Bien qu'intéressant, nous n'avons pas encore examiné de solution pratique avec SGX intégré. Dans la partie 1, j'ai laissé entendre que DDS + SGX est plus susceptible d'apparaître dans une salle de serveurs plutôt que comme un point de terminaison plus traditionnel de l'Internet des objets industriel (IIoT). Dans cet article, nous examinerons des solutions plus pratiques pour une application DDS renforcée par SGX à travers l'objectif des services DDS.

De nombreux services DDS sont des cibles privilégiées pour le renforcement de la sécurité. Ils s'abonnent souvent à plus de sujets, et dans une solution sécurisée DDS, ils ont donc plus accès à des clés éphémères. Ces clés sont stockées par nécessité dans la mémoire de l'application. Avec compétence et détermination, un utilisateur privilégié ou un attaquant pourrait les extraire, ou peut-être plus efficacement, pourrait collecter les données de la mémoire système juste après la suppression des protections DDS - ou même modifier les données juste avant l'ajout des protections. Après tout, pourquoi s'embêter avec le chiffrement alors que les données sont déjà en texte brut ?

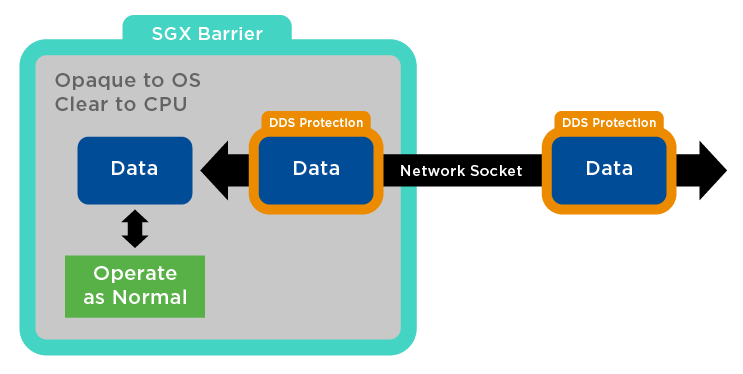

Figure 1 :Surface d'attaque dans les environnements DDS

Si vous avez suivi cette série, vous vous souviendrez peut-être que dans la première partie, j'ai présenté une architecture dans laquelle les paquets protégés par DDS pourraient arriver sur le câble et être transmis dans un espace protégé par SGX avant que la protection DDS ne soit supprimée. Une fois à l'intérieur de l'application, SGX protège les données et la protection DDS peut être supprimée. Étant donné que le processeur peut voir les données en texte brut, il n'est pas nécessaire d'effectuer des opérations exotiques sur les données cryptées. Cela offre un net avantage par rapport aux autres méthodes de protection telles que le cryptage homomorphe.

Cette conception permet à une application de prendre des données cryptées sur le fil, de les déplacer vers un espace protégé avant de supprimer le cryptage, d'opérer sur les données et d'ajouter une protection de fil. Si nous pouvons créer une de ces applications, nous pouvons en créer plusieurs. De plus, étant donné que DDS fournit une protection sur le fil, nous pouvons avoir un réseau hétérogène lorsque des applications non SGX peuvent communiquer avec des applications SGX ; certaines de ces applications pourraient être des services DDS.

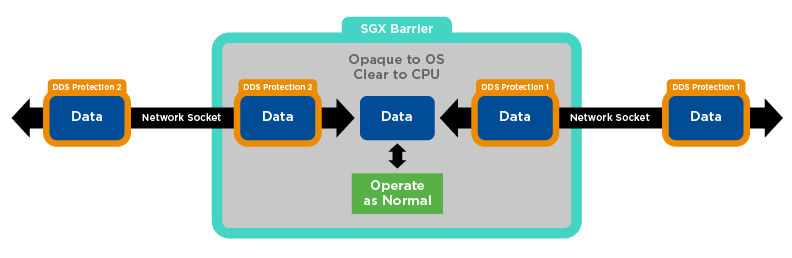

Pour illustrer cela, regardons le service de routage RTI. La spécification de sécurité DDS Object Management Group® (OMG®) exige que le code d'application du service de routage fonctionne sur les données en clair, même momentanément. De plus, le service de routage possède toutes les clés éphémères de chaque point de terminaison à partir duquel il a communiqué. Certaines architectures nécessitent que le service de routage apparaisse à la périphérie du réseau, ce qui augmente le risque d'attaque. En tant que tel, il s'agit d'une cible de grande valeur pour un utilisateur malveillant.

Figure 2 :Le service de routage RTI fournit un espace protégé pour les applications s'exécutant dans des environnements SGX

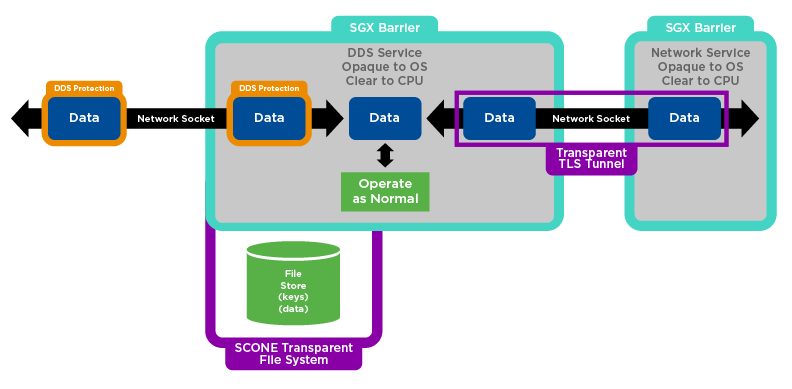

Bien que nous ne l'ayons pas encore exploré, SCONE dispose d'une prise en charge intégrée et transparente des magasins de fichiers cryptés ainsi que de l'attestation. Avec les magasins de fichiers intégrés, nous pouvons étendre les fonctionnalités de notre application. Dans l'exemple du service de routage, nous pouvons désormais stocker les clés privées utilisées pour l'identité dans un espace protégé disponible uniquement pour l'application; aucun utilisateur root + n'y a accès.

Pour pousser l'idée plus loin, nous pouvons désormais stocker toutes les données sur le disque de manière protégée.

Figure 3 : le service de routage DDS et RTI est protégé dans les environnements SCONE

Par exemple, nous pouvons stocker les communications DDS pour une relecture autorisée. SCONE prend en charge les communications TLS natives (et transparentes) avec d'autres conteneurs SCONE autorisés tels que SQLite.

Avec ces outils, nous pouvons construire une infrastructure où toutes les données sont protégées à tout moment, même contre un administrateur système ou un attaquant malveillant. Bien entendu, une application doit se mesurer de manière fiable avant de pouvoir accéder à des services de confiance, notamment ses magasins et ses connexions réseau. C'est le rôle du service d'attestation.

Le service d'attestation, en un mot, est une méthode à distance pour vérifier que l'application est non modifiée, authentique et s'exécute sur un véritable processeur SGX. Essentiellement, le service d'attestation est un système plus fiable qui vérifie qu'un système moins fiable possède – et peut exécuter en toute sécurité – une application fiable. À l'origine, ce service était exclusivement fourni par Intel, mais les choses changent.

L'attestation à distance peut sembler un problème pour de nombreux systèmes fermés, en particulier si l'attestation est fournie par Intel. Cependant, ce n'est pas aussi difficile qu'on pourrait l'imaginer puisqu'une attestation pour une application ne doit se produire qu'une seule fois, et l'attestation survit à un redémarrage. Le processus vérifie le processeur et l'application via des instructions ISA qui ont des garanties d'intégrité cryptographique. Ces valeurs peuvent être scellées sur le disque et réutilisées si nécessaire. Cette réutilisation peut inclure une application qui prouve à la CPU qu'elle n'est pas modifiée, une CPU prouvant à un système distant qu'elle est authentique, ou une application prouvant à une autre application qu'elle n'est pas modifiée. Ces fonctionnalités sont particulièrement utiles dans un système distribué pour garantir que l'application partenaire distante d'une application particulière est digne de confiance.

Comme nous utilisons SCONE comme framework SGX, il est utile de souligner que SCONE fournit un service d'attestation. Ce service peut être géré localement sur votre système si vous êtes titulaire d'une licence SCONE Enterprise. SCONE propose un service d'attestation global pour les utilisateurs non professionnels, et nous explorerons l'attestation avec ce service global plus tard dans la série.

Dans mon prochain blog, j'explorerai le coût de la sécurité dans les environnements DDS-SGX.

Technologie de l'Internet des objets

- La route vers la sécurité industrielle de l'IoT

- S'attaquer aux vulnérabilités de sécurité de l'IoT industriel

- Sécuriser l'IoT contre les cyberattaques

- Sécurisation du vecteur de menace IoT

- Hyperconvergence et calcul à la périphérie :partie 3

- Le défi de sécurité posé par l'Internet des objets :2e partie

- Le défi de sécurité posé par l'Internet des objets :1ère partie

- Sécuriser l'IoT industriel :adopter une approche de nouvelle génération – Partie 2

- La sécurité renforce le véritable potentiel de l'IoT