La suite de sécurité permet d'atténuer les menaces IoT

Lorsque nous parlons de sécurité de l'Internet des objets (IoT) à n'importe quel fournisseur de puces, il y a invariablement une plainte selon laquelle les concepteurs et les fabricants ne prennent pas la sécurité au sérieux. Une raison courante est que cela augmente le coût d'un produit, et pourquoi quelqu'un l'ajouterait-il si ce n'était pas vraiment essentiel ? Ou l'autre remarque est que la sécurité n'est souvent pas conçue dès le départ, donc lorsqu'elle est ajoutée après coup, un appareil peut toujours être facilement compromis.

Mais les agences gouvernementales du monde entier introduisent progressivement une législation sur la sécurité des systèmes électroniques. Ces mesures comprennent le SB-327 de Californie, qui est entré en vigueur en janvier 2020 ; La norme européenne ETSI couvrant la cybersécurité pour l'IoT grand public ; et la nouvelle loi proposée par le gouvernement britannique sur la sécurité de l'IoT des consommateurs. Les fournisseurs, quant à eux, améliorent le jeu en faisant prendre conscience de la sécurité de l'IoT.

Une de ces annonces cette semaine a été faite par Silicon Labs, annonçant de nouvelles fonctionnalités de sécurité matérielles pour ses systèmes sans fil sur puce (SoC) pour les appareils IoT. Sa technologie Secure Vault est une nouvelle suite de fonctionnalités de sécurité avancées conçues pour aider les fabricants d'appareils connectés à faire face aux menaces de sécurité croissantes de l'IoT et aux pressions réglementaires. Il les a implémentés dans sa plate-forme Wireless Gecko Series 2, qui combine des fonctionnalités logicielles de sécurité avec une technologie matérielle de fonction physiquement unclonable (PUF) pour réduire le risque de failles de sécurité IoT et de propriété intellectuelle compromise.

Selon Silicon Labs, les fonctionnalités matérielles de Secure Vault offrent un niveau de sécurité optimisé mis en œuvre dans une solution SoC sans fil rentable. Le sous-système de sécurité, comprenant un cœur, un bus et une mémoire dédiés, est distinct du processeur hôte. Cette séparation matérielle isole les fonctionnalités critiques, telles que la gestion sécurisée du magasin de clés et la cryptographie, dans leurs propres zones fonctionnelles, ce qui rend l'appareil global plus sécurisé. La nouvelle combinaison de fonctionnalités de sécurité est idéale pour les entreprises qui s'efforcent de répondre aux nouvelles mesures réglementaires, telles que le RGPD en Europe et le SB-327 en Californie.

Nous étions curieux de voir en quoi cela diffère des autres fonctionnalités de sécurité sur le marché, y compris les environnements d'exécution de confiance (TEE). Gregory Guez, directeur principal du marketing produit pour la sécurité de l'IoT chez Silicon Labs, a déclaré à EE Times , « L'architecture de Secure Vault fournit en effet une couche d'isolement entre l'élément sécurisé et l'application cliente qui ressemble à un TEE mais qui est en fait réalisée au niveau matériel et non logiciel. De plus, le noyau d'application Arm Cortex M33 (avec TrustZone) permet à l'appareil d'être conforme à PSA. Bien que nous convenions que d'autres sociétés peuvent proposer une gestion des clés (souvent avec une zone de stockage limitée), la mise en œuvre de Secure Vault est basée sur la technologie PUF, offrant un stockage sécurisé des clés via le cryptage et disponible dans tout l'espace mémoire. »

De plus, a-t-il expliqué, les clés cryptées sont protégées contre la falsification grâce à un ensemble complet de détecteurs et de réponses configurables. « Secure Vault fournit un stockage sécurisé des clés qui est exploité par nos piles sans fil, offrant une couche de protection supplémentaire en plus des protocoles standardisés. Secure Vault est livré avec une identité sécurisée sous la forme de certificats qui peuvent être vérifiés pour prouver l'authenticité de l'appareil, une fonctionnalité indispensable sur le marché de l'IoT et une exigence pour tout authentifier », a-t-il déclaré.

Alors que la sécurité basée sur le matériel est souvent considérée comme l'approche la plus appropriée pour la sécurité de l'IoT, le problème est plus vaste. Selon Tanner Johnson, analyste senior en cybersécurité chez Omdia, « La sécurité intégrée est une exigence clé pour les produits IoT, et les mises à jour logicielles à elles seules ne peuvent pas résoudre toutes les vulnérabilités présentes dans le matériel non sécurisé. En conséquence, les composants matériels peuvent constituer la première ligne de défense pour la sécurité des appareils, en particulier avec la nouvelle législation ciblant la sécurité des produits IoT. »

Silicon Labs a déclaré que Secure Vault fait progresser la sécurité de l'IoT grâce à une combinaison de fonctionnalités matérielles et logicielles qui permettent aux fabricants de produits de protéger plus facilement leur marque, leur conception et les données des consommateurs. L'intégration d'un système de sécurité au sein du SoC sans fil aide les concepteurs à simplifier le développement et permet de mettre à jour en toute sécurité les appareils connectés sans fil (OTA) tout au long du cycle de vie du produit. La fourniture de logiciels ou de micrologiciels authentiques et fiables aux produits connectés sert à atténuer les exploits, les menaces et les mesures réglementaires imprévus.

Silicon Labs espère que Secure Vault abordera les quatre piliers de la sécurité de l'IoT - confidentialité (assurez-vous que les données ne peuvent être lues que par la destination proposée), authentification (assurez-vous que l'expéditeur supposé est le véritable expéditeur), intégrité (assurez-vous que les informations dans le message d'origine est conservé intact) et la confidentialité. Les principales fonctionnalités de sécurité qu'il fournit désormais incluent la fourniture d'une identité de périphérique sécurisée, une gestion et un stockage sécurisés des clés et une détection avancée des falsifications.

L'identité sécurisée des appareils répond à l'un des plus grands défis des appareils connectés :l'authentification post-déploiement. Le service d'approvisionnement de confiance en usine de Silicon Labs avec une programmation sécurisée en option fournit un certificat d'identité de périphérique sécurisé pendant la fabrication du circuit intégré, analogue à un certificat de naissance, pour chaque puce de silicium individuelle, permettant la sécurité post-déploiement, l'authenticité et des contrôles de santé basés sur une attestation. Le certificat de l'appareil garantit l'authenticité de la puce pour sa durée de vie.

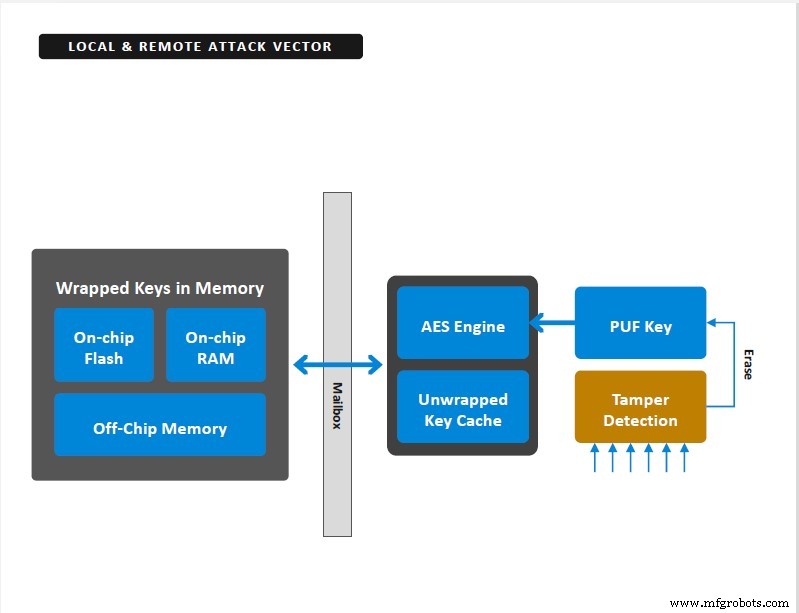

Secure Vault fournit un stockage sécurisé des clés, avec des clés chiffrées à l'aide d'une clé de chiffrement principale générée à l'aide d'un PUF (Image :Silicon Labs)

Deuxièmement, l'efficacité d'un système de sécurité pour l'accès aux appareils et aux données dépend directement du secret des clés. Avec Secure Vault, les clés sont cryptées et isolées du code de l'application. Un stockage de clés sécurisé pratiquement illimité est offert car toutes les clés sont cryptées à l'aide d'une clé de cryptage principale générée à l'aide d'un PUF. Les signatures de mise sous tension sont propres à un seul appareil et des clés principales sont créées pendant la phase de mise sous tension pour éliminer le stockage de la clé principale, réduisant ainsi les vecteurs d'attaque.

En ce qui concerne la détection d'effraction, la société a déclaré que cette fonctionnalité offre un large éventail de capacités, allant de la résistance à l'effraction du boîtier de produit facile à mettre en œuvre à la détection d'effraction sophistiquée du silicium via des manipulations de tension, de fréquence et de température. Les pirates informatiques utilisent ces modifications pour forcer le matériel ou les logiciels à se comporter de manière inattendue, créant des vulnérabilités pour les attaques par glitch. Les fonctionnalités de réponse aux falsifications configurables permettent aux développeurs de configurer des actions de réponse appropriées avec des interruptions, des réinitialisations ou, dans des cas extrêmes, la suppression de la clé secrète.

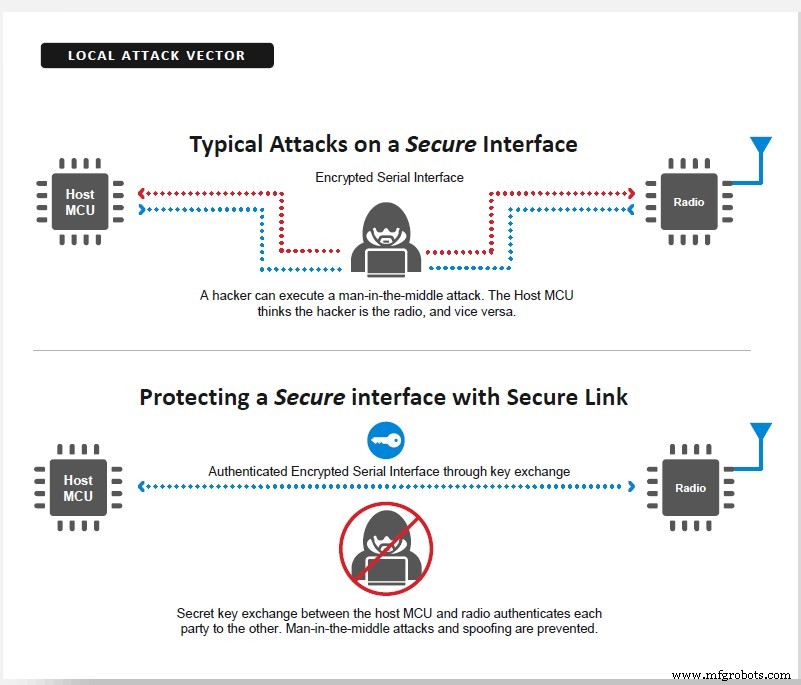

Secure Link crypte l'interface entre un microcontrôleur et une puce Wi-Fi pour empêcher un attaquant d'analyser l'interface pour apprendre les SSID du réseau et les mots de passe pour accéder au réseau. (Image :Silicon Labs)

Les autres fonctionnalités de Secure Vault incluent la prévention anti-rollback et le lien sécurisé. Le premier empêche le rechargement des anciens micrologiciels signés numériquement dans un appareil pour réexposer les défauts corrigés ; cela peut arriver si un attaquant a connaissance d'une faille de sécurité dans une ancienne version du firmware. Ce dernier crypte l'interface entre un microcontrôleur et une puce Wi-Fi pour empêcher un attaquant d'analyser l'interface pour apprendre les SSID du réseau et les mots de passe pour accéder au réseau. L'interface cryptée utilise les échanges de clés de l'algorithme Diffie-Hellman par session, par périphérique, le lien étant sécurisé de manière unique sur un périphérique donné et les clés sont régénérées à chaque cycle d'alimentation ; l'exploitation du lien est donc plus complexe car les clés sont fréquemment réinitialisées et non transférables. De plus, les clés doivent être mutuellement authentifiées avant d'activer la communication sécurisée, empêchant ainsi la communication avec une partie non fiable.

Silicon Labs teste actuellement de nouveaux SoC sans fil compatibles Secure Vault, dont la sortie est prévue pour la fin du deuxième trimestre 2020.

Embarqué

- Comment l'IoT traite les menaces de sécurité dans le pétrole et le gaz

- La route vers la sécurité industrielle de l'IoT

- La sécurité IoT industrielle repose sur le matériel

- Sécurité de l'IoT :à qui incombe la responsabilité ?

- Tout devient IoT

- Sécurité IoT – Un obstacle au déploiement ?

- À la recherche d'un écosystème IoT géré qui fonctionne

- Sécuriser l'IoT par la tromperie

- Sécurité de l'IoT :ce que nous pouvons apprendre des menaces récentes