Sécurité des données dans le cloud computing :dans quelle mesure vos données sont-elles sécurisées ?

Leadership et partenariat dans la sécurité du cloud

Les définitions sont essentielles; indispensable même. Le terme "leadership", par exemple, est défini simplement par le dictionnaire Google, comme "l'action de diriger un groupe de personnes ou une organisation". Chez phoenixNAP, être leader dans notre industrie fait partie de notre ADN et de notre culture. Nous définissons le leadership comme la création de solutions innovantes, fiables, optimisées en termes de coûts et de classe mondiale que nos clients peuvent facilement utiliser.

Dans cette veine, le terme "Cloud Infrastructure" (ou son prédécesseur "Cloud Computing") a tendance à représenter plusieurs scénarios et solutions différents, mis en avant par des équipes marketing trop zélées. Sans une définition claire, la clarté autour des termes est au mieux alambiquée. La «sécurité du cloud», cependant, est plus souvent décrite comme représentant des préoccupations concernant la confidentialité des données, la confidentialité, la conformité réglementaire, la récupération, la reprise après sinistre et même la viabilité des fournisseurs. Notre objectif est d'apporter de la clarté, de la spécificité et de la confiance dans cet espace grâce à nos solutions Data Security Cloud.

Le chemin à parcourir :le paysage de la sécurité

Selon Heng &Kim (2016) de Gartner, d'ici 2020, 60 % des entreprises subiront une défaillance quelconque, directement attribuée à l'incapacité de leur équipe informatique interne à gérer efficacement les risques. 87 % des près de 1 200 cadres C-Level mondiaux interrogés par E&Y affirment qu'ils avaient besoin de 50 % de financement supplémentaire pour faire face à l'augmentation du paysage des menaces. Ce problème est aggravé par le fait que nous sommes confrontés à une pénurie mondiale de compétences dans les services de technologie et de sécurité. Ces problèmes ont un impact direct sur la capacité des organisations à maintenir et à conserver leur technologie de l'information et maintenant leur personnel de cybersécurité.

Alors que l'industrie se prépare à cette éventuelle épidémie de sécurité, les prévisions indiquent qu'une consolidation du grand nombre de fournisseurs de services de sécurité va avoir lieu, ainsi qu'une concentration et une dépendance accrues sur les outils d'automatisation et d'apprentissage automatique. Malgré l'inquiétude du public, ce n'est peut-être pas une si mauvaise chose. La sophistication croissante de ces outils, la capacité d'effectuer des analyses et des corrélations dans de nombreuses dimensions, ainsi que les capacités d'automatisation, pourraient créer des gains d'efficacité ou potentiellement des avancées dans nos capacités défensives.

Les principaux fournisseurs de l'industrie dans ce domaine ne restent pas les bras croisés. En tant que tel fournisseur, phoenixNAP est à l'avant-garde de nombreuses initiatives, allant du local à l'international. Par exemple, il est essentiel que nous commencions à favoriser les connaissances chez les enfants dès l'âge de l'école primaire pour qu'ils s'intéressent au domaine. En collaboration avec des organisations de l'industrie, nous parrainons des événements et assumons des rôles de leadership dans des organisations pour soutenir le développement et la sensibilisation des programmes. Nous menons des efforts dans le partage de renseignements sur les menaces et l'utilisation de sources de données disparates sur le dark web, pour créer une analyse prédictive qui peut être opérationnalisée pour l'identification précoce des vecteurs de menace. De plus, nous nous sommes associés aux forces armées des États-Unis et au département américain des anciens combattants pour fournir des voies aux militaires intéressés, pour avoir une faible barrière d'entrée et pour disposer d'un système de soutien dédié, afin qu'ils puissent réussir la transition vers le cyber rôles en tant que civils.

Le « leadership », nous le considérons comme notre responsabilité sociale et notre contribution à l'amélioration de la sécurité de notre segment de marché.

En quoi est-ce pertinent pour la sécurité dans le cloud ?

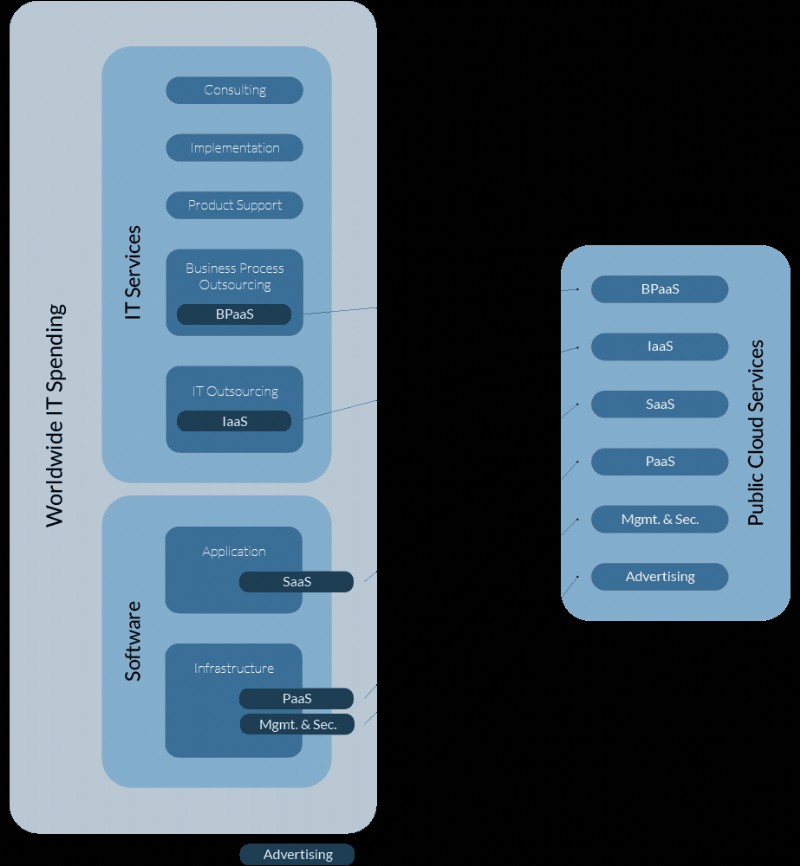

Une étude Gartner de 2015 prévoyait un taux de croissance annuel de 16 % d'une année sur l'autre. La réalité est qu'à l'approche de 2020, nous constatons une augmentation de 32 % des dépenses informatiques en services cloud. Cette même étude a identifié qu'environ 40 % des budgets informatiques sont désormais alloués aux services cloud ou SaaS.

Solutions sécurisées de notre point de vue unique

Il est prudent de supposer que vous êtes déjà dans le cloud ou que vous y allez. Notre objectif est d'éduquer sur ce que nous pensons être les composants les plus importants d'une infrastructure cloud sécurisée, et comment ces composants complètent et soutiennent les besoins de sécurité des entreprises modernes. Tout comme la théorie du chemin-objectif met l'accent sur l'importance de la relation avec la réalisation de l'objectif, en tant que fournisseur de services technologiques, nous croyons au partenariat avec nos clients et à faire un effort supplémentaire pour devenir des conseillers de confiance mutuelle dans la création et la subsistance de produits. Le cloud est dans votre avenir pas trop lointain. Laissez-nous vous protéger et vous guider tout au long du chemin.

Chez phoenixNAP, nous avons une perspective unique. En tant que fournisseur d'infrastructure, nous proposons un portefeuille de services d'outils et de services complémentaires pour fournir aux organisations des solutions globales, sécurisées et basées sur le cloud. Dans cet esprit, nous avons identifié une lacune dans l'espace des petites et moyennes entreprises (PME) et leurs barrières à l'entrée, pour l'accès à une technologie de pointe comme celle-ci. Nous savions ce que nous devions faire :nous avons développé les outils pour aider ces entreprises à accéder à une offre de solutions cloud sécurisées de classe mondiale, qui répondait et soutenait leurs besoins réglementaires. Nous plaçons la barre assez haut en matière de performances, de capacité de récupération, de continuité des activités, de sécurité et maintenant de conformité. Notre passion pour les petites et moyennes entreprises et notre dévouement à la sécurité sont la raison pour laquelle nous avons créé le Data Security Cloud. Notre Data Security Cloud est une aspiration à créer l'offre cloud la plus sécurisée au monde.

Nous voulions un moyen de construire une solution qui serait la référence en matière de sécurité, mais aussi entièrement accessible à tous. Pour que cela se produise, nous devions banaliser les offres de services de sécurité traditionnellement consultatifs et les proposer à une structure de coûts OpEx abordable. C'est exactement ce que nous avons fait.

La sécurité du cloud est une responsabilité partagée

L'enquête de 2017 sur l'adoption du cloud a révélé que 90,5 % des personnes interrogées pensent que le cloud computing est l'avenir de l'informatique. Pas moins de 50,5 % de ces répondants ont toujours identifié la sécurité comme une préoccupation. Parmi ces préoccupations, les domaines suivants présentaient un intérêt particulier :

- Défis liés à l'intégration des données et des applications

- Défis liés à la conformité réglementaire (54 % ont indiqué des exigences de conformité PCI)

- Inquiétudes concernant le "verrouillage" dû aux plates-formes de cloud public propriétaires

- Méfiance à l'égard des grands fournisseurs de cloud

- Coût

Nous avons conçu notre solution à partir de zéro, en gardant ces perspectives à l'esprit. Nous avons identifié que nous devions surveiller, défendre activement et doter en ressources un centre d'opérations de sécurité, pour répondre aux incidents 24 h/24 et 7 j/7 dans le monde. Nous avons conçu une solution où nous nous associons à chacun de nos clients pour partager la responsabilité de protéger leur environnement. En fin de compte, cette stratégie contribue à protéger la vie privée et la confidentialité des données privilégiées, financières, de santé et personnelles/démographiques de leurs clients ultérieurs. Nous avons entrepris de concevoir un système pour renforcer vos objectifs en matière de sécurité.

Notre défi, tel que nous l'avons vu, était de banaliser et de démystifier les types de sécurité dans le cloud computing. Nous avons investi des ressources importantes dans l'intégration d'outils et avons poussé les fournisseurs à passer d'un modèle de coût CapEx traditionnel à un modèle OpEx pay-as-you-grow. En fin de compte, cette stratégie permet des structures de prix favorables à ce segment de marché et supprime toute barrière à l'entrée, afin que nos clients puissent accéder aux mêmes outils et techniques autrefois réservés à l'espace entreprise.

Que sont les services cloud ?

Lorsque nous parlons de Services Cloud, nous devons définir le contexte :

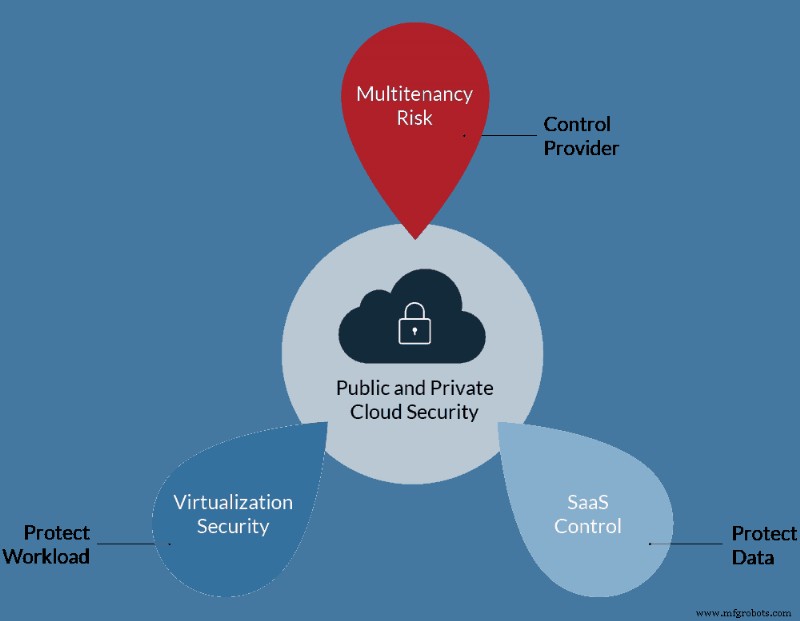

Cloud privé

- Un cloud privé représente généralement la solution de virtualisation dont vous disposez en interne ou celle que vous ou votre organisation pouvez héberger dans une colocation de centre de données.

- En optimisant l'utilisation du temps d'inactivité sur une charge de travail de calcul typique, en agrégeant plusieurs charges de travail sur un seul hôte, le cloud privé tirera parti du surprovisionnement des ressources inhérent à une plate-forme d'hyperviseur bare metal.

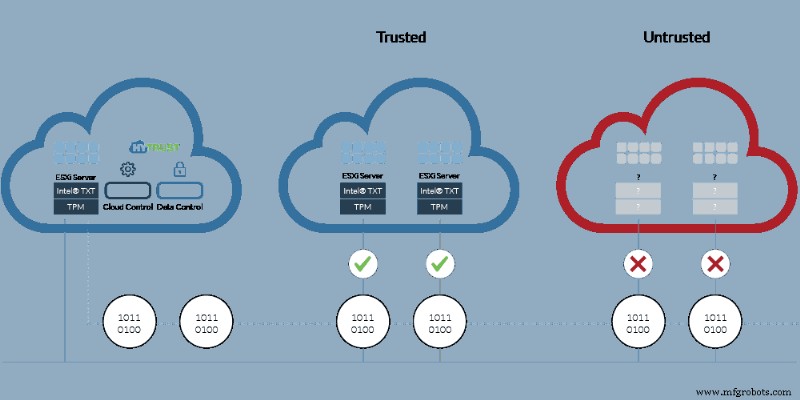

- Vous êtes propriétaire de votre Cloud privé. Il se trouve techniquement dans votre établissement, sous votre contrôle opérationnel. La confiance dans les contrôles de sécurité est donc élevée, mais dépend des compétences et des compétences des opérateurs et de leur capacité à maintenir une bonne hygiène de sécurité.

- Le défi, cependant, est que vous devez toujours vous procurer et maintenir le matériel, les logiciels, les licences, la planification d'urgence (sauvegarde et continuité des activités), et même les ressources humaines décrites ci-dessus. Y compris l'organisation entendue pour développer et gérer en permanence ces ressources (formation, RH, régimes médicaux/dentaires, etc.).

Cloud public

- Un cloud public est un environnement dans lequel un fournisseur de services met à disposition une infrastructure de virtualisation pour des ressources telles que des machines virtuelles, des applications et/ou du stockage. Ces ressources sont ouvertes à la consommation grand public sur Internet. Le cloud public est généralement un environnement exploité selon un modèle de paiement à l'utilisation, dans lequel le client ne paie que ce à quoi il s'est abonné et/ou s'est engagé.

- Nous pouvons encore catégoriser le cloud public comme suit :

- Logiciel en tant que service (SaaS). Un excellent exemple de SaaS est Office 365 de Microsoft. Bien que vous puissiez utiliser de nombreux outils via le navigateur Internet lui-même, vous pouvez également télécharger le logiciel orienté client, tandis que tout le travail réel se déroule dans l'environnement cloud.

- Plate-forme en tant que service (PaaS). Une solution dans laquelle le fournisseur de cloud fournit des outils matériels et logiciels, généralement dans un modèle OpEx.

- Infrastructure en tant que service (IaaS). Lorsque nous parlons de cloud public, il s'agit généralement du service auquel la plupart des gens se réfèrent. Un scénario typique est lorsque vous visitez un site Web et commandez un serveur Windows virtuel; avec X quantités de processeurs, Y quantités de RAM et Z quantités de stockage. Chez phoenixNAP, nous offrons ce style de service. Une fois provisionné, vous installez IIS et WordPress, vous téléchargez votre site et vous disposez maintenant d'un serveur Internet pour votre site Web. Les consommateurs attirés par ce modèle sont généralement soucieux des coûts et tentent de créer leur solution avec le moins de dépenses. Des éléments tels qu'un pare-feu accessible sur Internet peuvent être négligés ou entièrement ignorés. Des pratiques d'architecture système solides telles que la création de charges de travail distinctes pour les plates-formes Web et les plates-formes de base de données/de stockage (avec un pare-feu interne) peuvent également en pâtir. Ce qui peut sembler évident à ce stade, c'est qu'il s'agit de l'un de ces domaines sur lesquels nous nous sommes concentrés lorsque nous avons créé nos solutions.

- Notre proposition de valeur est que ce type de plate-forme cloud réduit la nécessité pour l'organisation d'investir et de maintenir son infrastructure sur site, ses ressources ou même ses contrats de service annuels. Bien que cela réduise les besoins en ressources, cela ne les éliminera pas. Comme la plupart des coûts de licence sont inclus via le fournisseur et très probablement disponibles à des prix considérablement réduits grâce aux économies d'échelle du fournisseur, vous êtes également assuré d'obtenir certains des meilleurs prix possibles.

Le tableau suivant compare le modèle d'allocation des coûts par déplacement :

Informatique traditionnelle

Coûts des actifs

- Matériel serveur

- Matériel de stockage

- Matériel réseau

- Licences logicielles

Coûts de main-d'œuvre pour entretenir l'infrastructure

Coûts du centre de données physique

- Puissance

- Refroidissement

- Sécurité

- Assurance

Coûts d'externalisation/consultation

Coûts de communication/réseau

Cloud public

Coûts de l'infrastructure virtuelle

- Coûts du serveur

- vProcs

- vRAM

- vStorage

- Coûts des licences logicielles

- Services professionnels

- Coûts de la bande passante

- Coûts des services gérés

Cloud hybride

- Considérez le cloud hybride comme une fusion entre le cloud privé et le cloud public. L'objectif souhaité est que les charges de travail de ces deux environnements communiquent entre elles, y compris la possibilité de déplacer ces charges de travail de manière transparente entre les deux plates-formes.

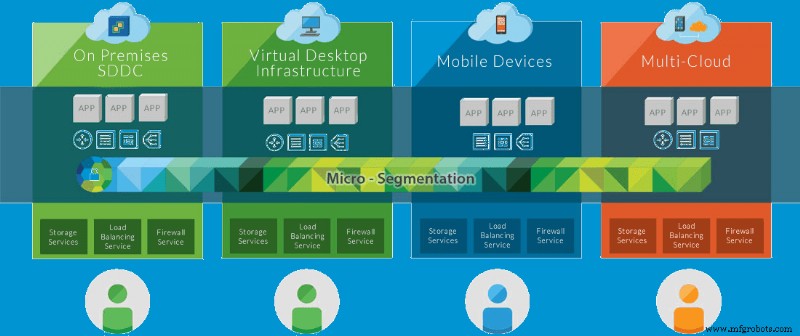

- Bien que cela soit également possible dans les autres scénarios, dans le cas du cloud hybride, il est courant de voir un environnement de cloud public configuré comme un environnement sur site. Ce scénario pourrait avoir une segmentation du trafic nord-sud appropriée et, dans de rares cas, une segmentation du trafic est-ouest appropriée facilitée par des dispositifs de pare-feu virtuels ou, plus récemment, la technologie de micro-segmentation basée sur VMware NSX.

Quel rôle jouent les cadres de contrôle ?

Les cadres de contrôle sont des grandes lignes des meilleures pratiques. Un ensemble solide et défini de processus et de contrôles qui aident le fournisseur à adhérer à une posture de sécurité appropriée. Posture qui peut être évaluée, auditée et rapportée, en particulier lorsqu'elle est soumise à des exigences réglementaires vérifiées par un processus d'audit. Ce que cela signifie pour un consommateur, c'est que le fournisseur a construit une solution basée sur des normes qui est cohérente avec l'industrie. Ils n'ont pas rogné, ils se sont efforcés de créer un produit de qualité, fiable et interopérable si vous avez besoin de transférer ou de transférer des composants de votre infrastructure. Une approche basée sur les normes par le fournisseur peut également être mise à profit pour vos propres besoins de conformité réglementaire, tout comme les composants de votre liste de contrôle que vous pouvez attribuer au fournisseur.

Partenariat avec les meilleurs

Les nombres de parts de marché sont une mesure quantitative, bien que soumise à un niveau d'alpha, elle reste statistiquement solide. Intel et VMware sont des leaders incontestés et des innovateurs mondiaux dans ce domaine. La supériorité du produit, une mesure qualitative, est un atout crucial lors de l'intégration de composants pour créer des solutions innovantes dans un espace très exigeant. Chez phoenixNAP, nous sommes fiers de nos partenariats continus et fiers de développer des produits avec ces partenaires. Nous croyons en la valeur des solutions comarquées qui innovent tout en créant des plates-formes stables en raison de leur longévité et de leur leadership dans le domaine.

En développant notre offre de produits Data Security Cloud (DSC), nous avons eu le plaisir de travailler avec la dernière génération de chipsets Intel et le code produit VMware en version préliminaire. Nous avons conçu et mis en œuvre des outils et des techniques de nouvelle génération, sans être liés par l'héritage des solutions ou méthodologies précédentes.

Nous avons intégré les technologies vRealize Suite et vCloud Director de VMware dans une solution de classe mondiale. Chez phoenixNAP, nous souhaitons non seulement donner à nos clients les moyens de gérer eux-mêmes leurs tâches opérationnelles, mais en utilisant la norme de l'industrie VMware comme plate-forme, nous pouvons créer des solutions cloud hybrides entre leurs implémentations sur site et Data Security Cloud.

Repartir à zéro

Comme nous voulions concevoir une offre de services cloud sécurisés, nous avons choisi de ne pas nous laisser influencer par l'héritage. En commençant par une toute nouvelle plate-forme de mise en réseau basée sur un réseau défini par logiciel, nous avons créé et construit une solution flexible et évolutive, intégrant les meilleures pratiques de micro-segmentation et d'isolation des données. Nous avons conçu ce niveau de flexibilité et de contrôle sur l'ensemble de la pile de la plate-forme de virtualisation et de la structure de communication interconnectée.

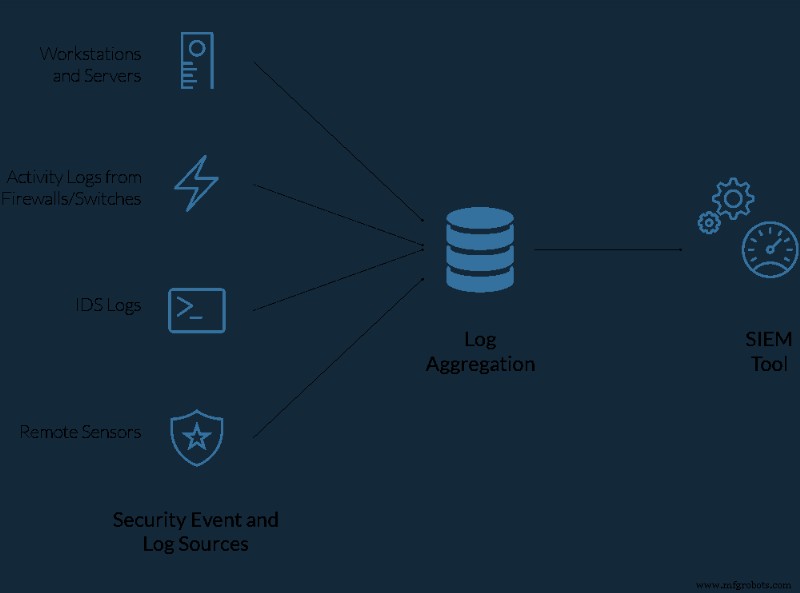

Méthodologie de conception

Nous nous sommes appuyés sur notre vaste expérience pour atteindre les objectifs de conformité ; en incorporant une approche cadre, en utilisant les meilleures pratiques de l'industrie, en anticipant les besoins et les limites hérités de l'obtention des certifications de l'industrie et de la conformité telles que PCI, la conformité HIPAA et l'ISO 27002 (à venir). Nous avons conçu une architecture flexible mais sécurisée, complétée par une plate-forme de collecte et d'agrégation de journaux VMware LogInsight, qui transmet les incidents liés à la sécurité à un SIEM LogRhythm, surveillé par notre centre d'opérations de sécurité (SOC) 24 h/24 et 7 j/7.

Nous l'avons prouvé

Quelle meilleure façon de prouver que nous avons atteint nos objectifs dans une norme de sécurité que de nous faire valider et certifier par les organisations les plus respectées. Nous avons demandé à TrustedSec d'évaluer notre environnement et de leur faire attester qu'il répondait à leurs attentes. Cependant, nous ne nous sommes pas arrêtés à la simple mise en conformité. De plus, en tant que professionnels de la sécurité, nous avons audité notre environnement, allant au-delà des normes réglementaires. Nous avons conçu notre cadre pour avoir une «approche sans compromis» et notre philosophie fondamentale de «faire ce qu'il faut» d'un point de vue technique et de sécurité. Prouvé par notre certification PCI de cette plate-forme cloud sécurisée.

Lancement de notre offre de services de sécurité

Après des années de tests approfondis et de commentaires de nos clients, nous avons intégré nos capacités de gestion des risques de sécurité et de réponse aux incidents dans une offre de services, disponible pour l'ensemble de notre clientèle. Nous avons amélioré nos opérations de sécurité grâce à l'intégration d'outils avancés d'orchestration de la sécurité et de tests automatisés, et grâce à des partenariats stratégiques avec des organisations publiques et privées de partage d'informations et de collaboration (ISAC). Renforcés par notre capacité à collecter des données sur les vecteurs de menace à l'échelle mondiale, en temps réel à partir de nos propres systèmes, des organisations membres et du dark web, nous utilisons des techniques d'enrichissement uniques pour effectuer un profilage prédictif de la structure sociale de cette société ; dans le but de créer des systèmes de renseignement exploitables ou d'alerte précoce, pour soutenir notre posture défensive.

Cela signifie que nous développons des outils avancés pour détecter les menaces avant qu'elles n'affectent votre entreprise. Nous utilisons ces outils pour prendre des mesures préventives afin de protéger les réseaux clients sous notre surveillance. Des actions qui pourraient voir passer la dernière menace sans vous inclure dans son sillage.

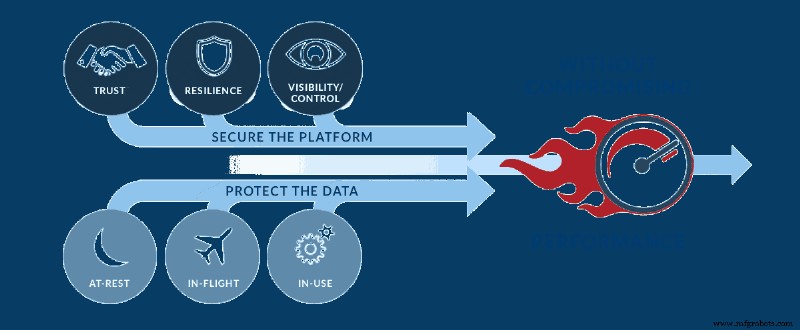

Approche en couches pour créer une infrastructure cloud sécurisée

Base éprouvée

phoenixNAP a une longue expérience éprouvée dans la conception, le développement et l'exploitation de solutions d'infrastructure innovantes. Avec une société mère dans le secteur des transactions financières, nous avons une connaissance et une expertise approfondies dans les opérations sécurisées de ces solutions critiques. En tant qu'opérateur d'installations de centres de données mondiaux, nous avons établi une réputation et un processus opérationnel dignes de confiance, pour répondre aux besoins de notre vaste et diversifiée clientèle.

Nos certifications SOC-1, SOC-2 et SOC-3 établissent une base de référence pour le contrôle d'accès physique et logique, la sécurité des données et la gestion et les procédures de continuité des activités. Notre désignation de type II vérifie ces capacités dans la pratique. Notre certification PCI-DSS établit notre engagement et notre crédibilité à "faire ce qu'il faut" pour créer un environnement qui illustre vos préoccupations pour le plus haut niveau de posture de sécurité.

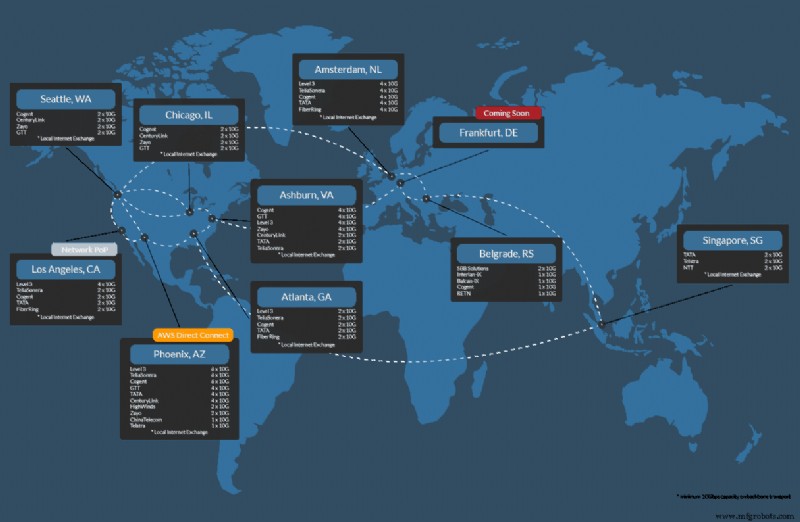

Tissu de communication mondial redondant

Chez phoenixNAP, nous croyons que chaque client mérite la plus haute forme de sécurité et de protection. À notre niveau le plus consommateur, nos clients bénéficient d'un service Internet s'appuyant sur une connexion mixte à six carrières, avec des technologies telles que l'atténuation DDoS intégrées dans le tissu de communication. Chacun de nos clients reçoit ce niveau exceptionnel de protection prêt à l'emploi. Forts de notre expertise en matière de disponibilité des centres de données, nous avons conçu une structure de commutation maillée aussi résistante que rapide, éliminant les points de défaillance uniques, ce qui nous donne la confiance nécessaire pour offrir une garantie de disponibilité du niveau de service (SLA) à 100 %.

Plate-forme matérielle hautement évolutive

Lisa Spellman – Intel VP/GM de Xeon et Datacenter

Sécurisé à la Fondation

- Module racine de confiance (TPM)

- Jeux d'instructions intégrés pour la vérification (Intel TXT)

- Générateur de nombres aléatoires rapide et de haute qualité (RDSEED)

- Assurance du micrologiciel (BIOS Guard)

Écosystème intégré

- Provisionnement et initialisation efficaces (Intel PTE)

- Gestion évolutive avec application des règles (Intel CIT)

- Intégration directe avec HyTrust et VMware, etc.

Un nouveau niveau de confiance

- Gestion sécurisée des clés d'entreprise

- Connectivité fiable

- Attestation à distance de la plateforme sécurisée

- Conformité et mesure au cœur

Conçue autour de la dernière technologie de processeur Intel Xeon et de notre vaste expertise dans la gestion de charges de travail hautement évolutives dans nos autres offres cloud, nous avons construit une plate-forme informatique qui a obtenu des gains de performances 1,59 fois supérieurs à ceux des générations précédentes. Ces augmentations qui sont répercutées sur les charges de travail de nos clients, leur offrant de meilleures performances et un environnement à plus haute densité pour optimiser leur investissement existant, sans aucune mise de fonds ; dans la plupart des cas sans aucun engagement OpEx supplémentaire.

Technologie avancée d'hyperviseur

Nous construisons un engagement fondamental envers VMware et notre engagement à intégrer les derniers outils et techniques pour permettre à nos clients de faire ce dont ils ont besoin, quand ils en ont besoin.

En utilisant Hybrid Cloud Extender, nous pouvons aider les clients à combler les lacunes du réseau vers les services cloud hébergés tout en maintenant l'accès et le contrôle du réseau. Des outils comme VMWareNSX permettent la création de politiques de sécurité logiques pouvant être appliquées à une machine virtuelle quel que soit son emplacement (cloud ou sur site). L'intégration de la dernière boîte à outils Intel Cloud Integrity permet de sécuriser la plate-forme avec des capacités de protection et de conformité des données inégalées.

Notre intégration de vRealize Suite et vCloud Director n'est pas différente. Nous fournissons à nos clients un accès direct aux outils dont ils ont besoin pour gérer et protéger efficacement leurs environnements de cloud hybride. Si le client souhaite engager phoenixNAP pour effectuer certaines de ces tâches, nous proposons des services gérés via notre réseau d'assistance NOC et tiers.

Composants segmentés

L'expérience nous a appris à identifier et à prévenir les erreurs répétées, même celles commises par des partenaires stratégiques ou compétitifs dans le segment de l'industrie. L'une de ces leçons apprises est la meilleure pratique pour sectionner et séparer la plate-forme de calcul "Gestion" de la "plate-forme de calcul utilisateur". La segmentation minimisera considérablement l'impact d'un plantage du "système de support", ou même d'une lourde charge de travail opérationnelle, sur l'ensemble de l'environnement informatique. En créant des opportunités flexibles et innovantes, nous formons nos équipes à réfléchir, communiquer et améliorer leurs expériences, créant ainsi un opérateur compétent et avisé qui peut entrer dans la boîte du frappeur prêt à faire ce qu'on lui demande.

Gestion des menaces

Nous croyons que nous avons créé une solution d'infrastructure de pointe avec une sécurité et des fonctionnalités de classe mondiale. Cependant, la solution dépend toujours d'un opérateur humain. L'un, basé sur les compétences ou la formation, pourrait être le maillon le plus faible. Nous nous engageons donc dans une formation continue, principalement par le biais de nos divers engagements dans l'industrie et de nos efforts de leadership. Cette offre de service est conçue pour être un environnement hautement tactile, utilisant une méthodologie de confiance zéro. Un client incapable de gérer les éléments d'un incident peut nous voir intervenir en son nom et résoudre le conflit.

Si tout le reste échoue et que l'environnement est violé, nous nous appuyons sur des intervenants en cas d'incident pré-contractés par des tiers qui se déploient dans un format rapide. La bonne gestion de la réponse aux incidents de cybersécurité nécessite un composant de communication de crise. Une ou plusieurs personnes formées à la gestion des détails de la situation, à l'interface avec le public et les forces de l'ordre, et basées sur les concepts de la psychologie, sont formées pour être sensibles et soutenir les différents groupes de victimes de la situation.

Comme nous regroupons la sauvegarde et la restauration en tant que service de base dans nos offres, nous pouvons prendre des décisions de restauration de service en fonction du risque d'écrasement des données par rapport aux temps d'arrêt prolongés. En utilisant l'environnement cloud à notre avantage, nous pouvons isoler les systèmes et déployer des systèmes parallèles pour restaurer le service, tout en préservant le serveur impacté pour une analyse médico-légale plus approfondie par les forces de l'ordre.

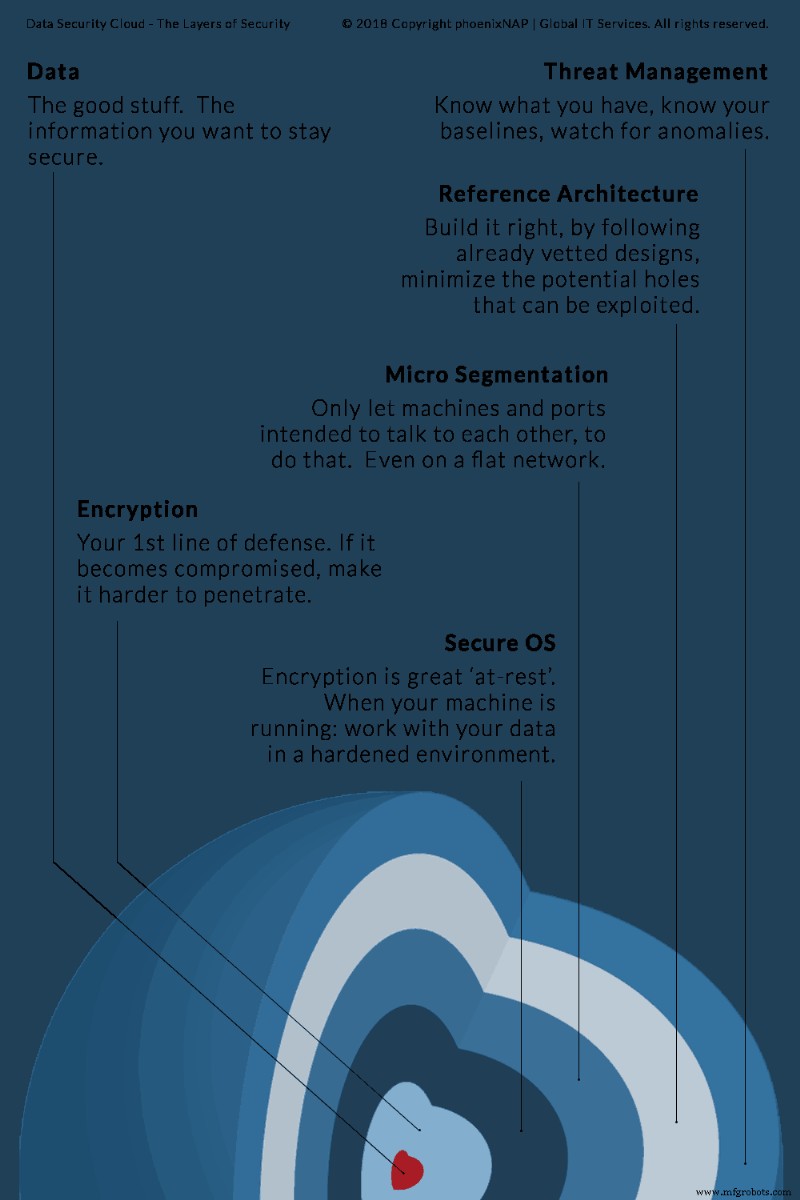

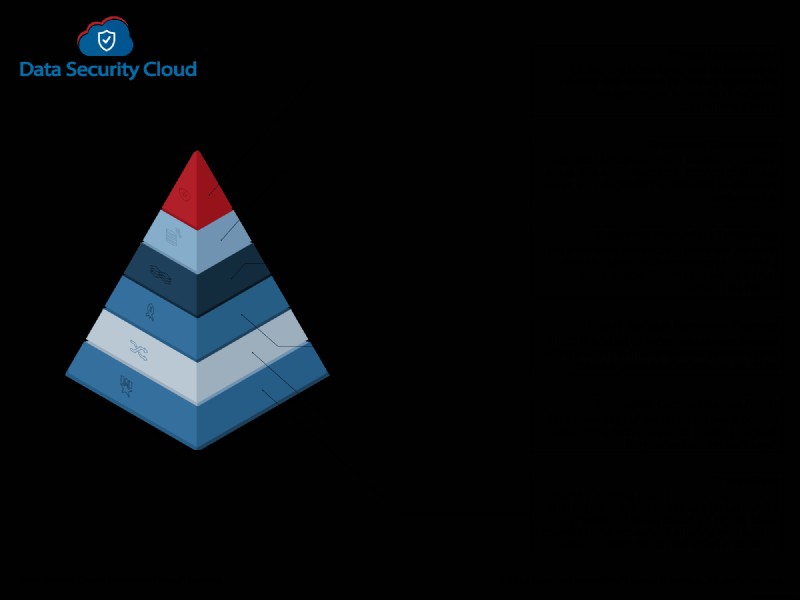

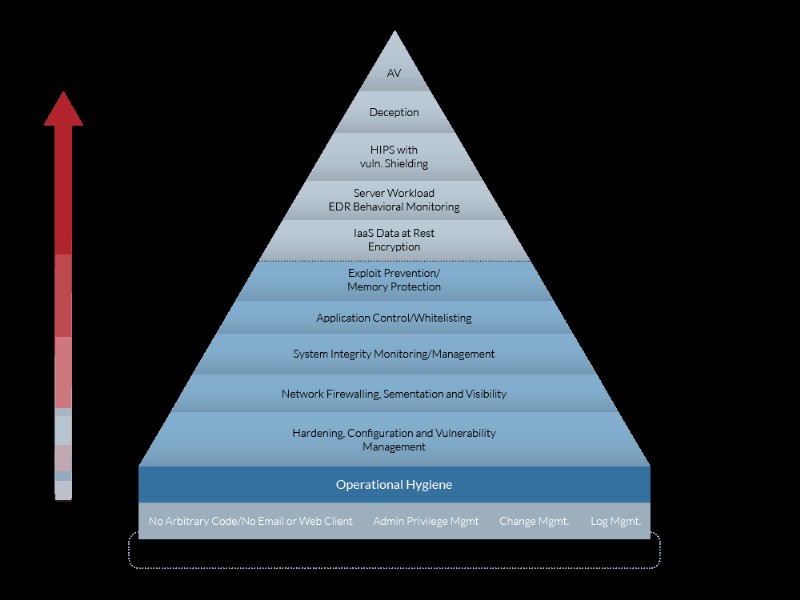

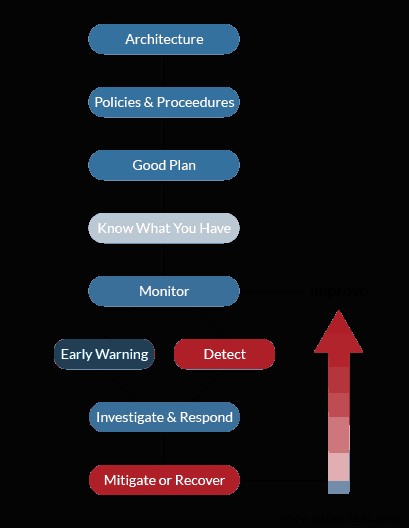

Tout tourne autour des calques

Hiérarchie des technologies de sécurité de l'environnement virtuel

Les solutions de sécurité sont conçues pour défendre en profondeur. Si une couche est compromise, le processus de défense commence par faire passer les outils et les techniques au niveau suivant. Nous pensons qu'une approche en couches telle que décrite crée une solution sécurisée et stable qui peut facilement être mise à l'échelle latéralement à mesure que les besoins et la clientèle augmentent.

Pourquoi tout cela est-il important ?

Dans l'un de ses articles de la série CISO Playbook, Steve Riley met les responsables informatiques au défi de ne pas s'inquiéter du fait que la migration vers le cloud peut nécessiter l'abandon du contrôle total, mais les encourage à adopter un nouvel état d'esprit. Cet état d'esprit est axé sur la gestion des identités, la protection des données et les performances de la charge de travail.

Le principal est probablement une référence aux économies de coûts réalisées grâce à la consolidation et au transfert de responsabilité à un fournisseur de services.

- Convertir les dépenses CapEx en dépenses OpEx peut certainement améliorer les flux de trésorerie de ceux du marché des PME.

- Réduire les frais généraux techniques en éliminant les rôles qui ne sont plus nécessaires, peut fournir beaucoup plus de capital d'exploitation, et

en recentrant les ressources de base pour se concentrer sur les compétences de base, créer des avantages commerciaux dans les domaines qui sont importants pour l'organisation.

Selon Gartner, les avantages de la migration vers le cloud sont les suivants :

- Durées de projet plus courtes :le Cloud IaaS est une approche solide pour les essais et les erreurs, offrant la vitesse requise pour tester la réussite du modèle commercial.

- Répartition géographique plus large :la distribution mondiale de l'IaaS cloud permet de déployer rapidement des applications dans d'autres régions.

- Agilité et évolutivité :la ressource est facturée à l'utilisation. Si une application est conçue correctement, il est simple de faire évoluer la capacité en peu de temps.

- Disponibilité accrue des applications :comme décrit, nous avons démontré les plus hauts niveaux de sécurité et de fiabilité. Si vous disposez de la bonne conception d'application, vous pouvez développer la disponibilité des applications en conséquence.

Qu'est-ce qui alimente la stratégie Cloud First ?

Nous entendons de nombreuses organisations adopter une stratégie axée sur le cloud, où elles optent par défaut pour une solution basée sur le cloud, jusqu'à ce qu'elle s'avère impossible ou non réalisable avant d'envisager d'autres options. Les facteurs à l'origine de cette tendance incluent :

- Réduction des coûts d'infrastructure et d'exploitation. Grâce à la réduction des dépenses d'investissement, à l'utilisation de l'élasticité des services cloud, à la baisse des coûts logiciels globaux et à la réduction potentielle du personnel informatique, les entreprises enregistrent des économies d'environ 14 %

- Flexibilité et évolutivité pour soutenir l'agilité de l'entreprise. L'agilité se définit par la capacité à mettre rapidement de nouvelles solutions sur le marché. La capacité de contrôler les coûts, de tirer parti de différents types de services et d'être flexible pour s'adapter aux conditions du marché.

- Les services cloud ont tendance à utiliser les dernières innovations. Étant en mesure de tirer parti du taux élevé d'innovation dans cet espace, une organisation peut en bénéficier en l'intégrant dans sa stratégie commerciale.

- Une stratégie axée sur le cloud peut stimuler la croissance de l'entreprise grâce à un écosystème favorable.

Éléments à considérer

Toutes les charges de travail ne sont pas appropriées ou destinées aux plateformes de calcul basées sur le cloud. La partie cadrage de tout projet de migration vers le cloud doit commencer par identifier et sélectionner les charges de travail qui sont facilement migrées et implémentées dans une implémentation cloud multi-locataire.

Le client doit comprendre le profil et les caractéristiques de ses charges de travail. Pendant de nombreuses années, nous n'aurions jamais envisagé de déplacer les charges de travail des bases de données hors du matériel physique. Il s'agit d'un cas similaire où les charges de travail dépendantes d'E/S élevées ou de minuteries matérielles (telles que le GPS ou le traitement des événements en temps réel) peuvent être sensibles au fait d'être dans un environnement informatique partagé et mutualisé.

- Plus important encore, les services cloud s'articulent principalement autour de plates-formes de serveur x86. Par conséquent, les charges de travail qui dépendent d'une autre architecture de processeur, ou même d'unités de traitement secondaires spécialisées ou même de dongles, ne constituent pas des candidats cloud idéaux.

En revanche, l'infrastructure basée sur le cloud permet :

- Agilité commerciale :pour un déploiement rapide, et même une transition rapide d'une plate-forme à une autre, avec de faibles coûts de transition.

- Choix de l'appareil – La flexibilité de déployer, démonter et redéployer diverses configurations d'appareils en quelques clics.

- Collaboration :les fournisseurs de cloud proposent généralement un service d'assistance de niveau expert, avec un accès direct à une communauté d'experts qui peuvent répondre à vos besoins.

Il existe de nombreuses raisons d'envisager une stratégie hybride dans laquelle vous combinez des charges de travail. Ce qui doit rester sur métal nu peut rester sur des serveurs métal nu, soit dans votre installation, soit dans une installation de colocation comme la nôtre, tout en restant connecté à la plate-forme cloud via une connexion croisée, bénéficiant des avantages des deux scénarios.

Sécurité du cloud computing consiste en un vaste ensemble de préoccupations. Cela ne se limite pas à la seule confidentialité des données, mais concerne la confidentialité, la conformité réglementaire, la continuité et la récupération, et même la viabilité des fournisseurs. Rester en sécurité dans le cloud est cependant une « responsabilité partagée ». Elle nécessite des partenariats, notamment entre le client et son fournisseur de services d'infrastructure. Personne n'a besoin d'être convaincu que les violations de données sont fréquentes et souvent dues à la négligence de la direction ou de l'opérateur. Les clients en ont assez que leurs données soient divulguées puis utilisées contre eux. Plus récemment, abus via un vecteur de menace basé sur les e-mails, où l'acteur malveillant cite un identifiant d'utilisateur et un mot de passe piratés, comme moyen de convaincre le destinataire cible d'effectuer une action indésirable, derrière le masque de l'authenticité perçue.

Toute organisation qui accepte les informations d'identification personnelle (PII) de sa clientèle établit avec ce client un contrat social implicite pour protéger ces informations. At phoenixNAP, we have demonstrated leadership in the infrastructure space on a global scale, through partnerships with customers, solution aggregators, and resellers. We have created innovative solutions to meet the unique challenges faced by businesses, going above and beyond to achieve the goals desired by the target organization.

Notes from the Author:Elements of a Strong Security Strategy

Over the years, I have learned many important lessons when it comes to creating solutions that are secure and reliable. Here are some final thoughts to ponder.

- There is no substitute for strong architecture. Get it right and you have a stable foundation to build upon. Get it wrong and you will play whack-a-mole for the rest of that life-cycle.

- Have detailed documentation. Implement policies and procedures that make sense. Documentation that supports the business process. Security policies for the cloud cannot burden the users. If they do, they just become a target for shadow IT. The policy needs to be supportive of the existing process while implementing the control it absolutely needs. A little control is better than no control due to a workaround.

- Plan for a breach, plan to be down, plan for an alien invasion. If you plan for it, you won’t be caught in a state of panic when something undoubtedly happens. The more off-the-beaten-path a scenario seems, the better you can adopt for when real-life scenarios arise.

- You can’t protect what you don’t know you have. Asset management is the best thing you can do for your security posture. If it’s meant to be there:document it. If it’s not meant to be there:make certain that you have a mechanism to detect and isolate it. Even to find out who put it there, why and when.

- Now that you know what you have:monitor it. Get to know what normal behavior is. Get to know its “baseline.”

- Use that baseline as a comparative gauge to detect anomalies. Is this system showing inconsistent behavior?

- Investigate. Have the capability to see the alert triggered by that inconsistent behavior. Are you a 24/7 operation? Can you afford to ignore that indicator until the morning? Will your stakeholders, including your customers accept your ability to detect and respond to the Service Level Agreement (SLA) you extend to them? Can you support the resourcing needed for a 24/7 operation, or do you need to outsource the Threat Management component at least in a coverage extension model? The best SIEM tools are useless without someone actioning the alerts as soon as they pop up. Machine learning helps, however, it cannot yet replace the operator.

- Mitigate the problem or be able to recover the environment. Understand what your Recovery Point Objectives (RPOs) and your Recovery Time Objectives (RTO). Do your current solutions meet those goals? Can those same goals be met if you have to recover into a facility across the country, with no availability from your current staff due to the crisis being faced? How will you communicate with your customers? Do you have a crisis communicator and incident handler as part of the response team?

- Take your lessons learned, improve the process and do it all over again.

No single vendor can provide you with a “silver bullet.” Any vendor that tells you such, is someone you should shy away from. Every customer’s needs are unique. Each situation takes a unique blend of solutions to be effective. Hence your vast network of partner relationships, to provide you with the solutions you need, without trying to make you fit onto one of their offerings.

The offer is always on the table. At phoenixNAP, we will gladly take the call to discuss your concerns in this area, and provide advice on what our thoughts are on the topic of interest. Promoting and supporting properly secured environments is part of our social responsibility. It is part of our DNA and the core philosophy for building products in this segment. Let us be your partner in this journey.

Use of Reference Architectures

One of the benefits of a cloud-based, secure infrastructure such as our Data Security Cloud, is the ability to implement battle tested reference architectures that in some cases go above and beyond the standard capabilities of what’s possible in the physical environment.

In what we would consider an extreme case; an architecture as depicted above creates multiple layers of security with various gateways to get to the prized databases that most bad actors are after. Let’s not ignore the bad actors that want to take control of the web infrastructure to infect visitors with infectious payloads; however, the real prize sits inside those databases in the form of PII, PHI, or PCI data. While the various levels of defensive components are designed to make it difficult for the bad actors to storm the castle, the 24×7 Threat Monitoring will undoubtedly catch the multiple attempts and anomalous behavior, triggering an investigation and response activity.

Through a robust combination of tools, technology, services, and a cost model that’s supportive of the needs of the SMB space, we believe we have demonstrated our leadership, but more importantly, we have created a solution that will benefit you; our SMB customer. We aim to have created a complete security solution that you can take forward as you further define your cloud strategy.

Our Promise

We have assembled a world-class team of highly experienced and skilled leaders, who are passionate about cloud security. As global thought leaders, we design for the world and implement locally. We create sustainable solutions, understanding a customer’s appetite and limited budget. Let us show you how we can benefit your goals through our solutions offerings. Keeping with our promise to “do the right thing” as it involves finding the best solution for you.

Get Started with Data Security in Cloud Computing Today; Contact phoenixNAP today.

Cloud computing

- 5 conseils de cloud computing pour mettre du temps (et de l'argent) de votre côté

- Big Data et Cloud Computing :une combinaison parfaite

- Qu'est-ce que la sécurité cloud et pourquoi est-elle obligatoire ?

- Comment le cloud computing profite-t-il à votre organisation ?

- Risque de sécurité cloud auquel chaque entreprise est confrontée

- Comment devenir un expert en cloud computing

- Le cloud et comment il change le monde informatique

- Utilisation du Big Data et du cloud computing en entreprise

- Comment devenir ingénieur en sécurité cloud